MySQL数据库安全防范:抵御SQL注入,保障数据安全

发布时间: 2024-07-24 04:26:04 阅读量: 37 订阅数: 41

java毕设项目之ssm基于SSM的高校共享单车管理系统的设计与实现+vue(完整前后端+说明文档+mysql+lw).zip

# 1. MySQL数据库安全概述**

MySQL数据库安全至关重要,因为它存储着敏感数据,例如客户信息、财务记录和业务机密。数据库安全漏洞可能导致数据泄露、系统中断和声誉受损。

本章概述了MySQL数据库安全的基本概念,包括:

* 数据库安全威胁类型,如SQL注入攻击、数据泄露和未经授权访问

* 数据库安全原则,如最小权限原则和数据加密

* 数据库安全最佳实践,如定期备份、安全配置和定期审计

# 2. SQL注入攻击原理与防范策略

### 2.1 SQL注入攻击的原理和类型

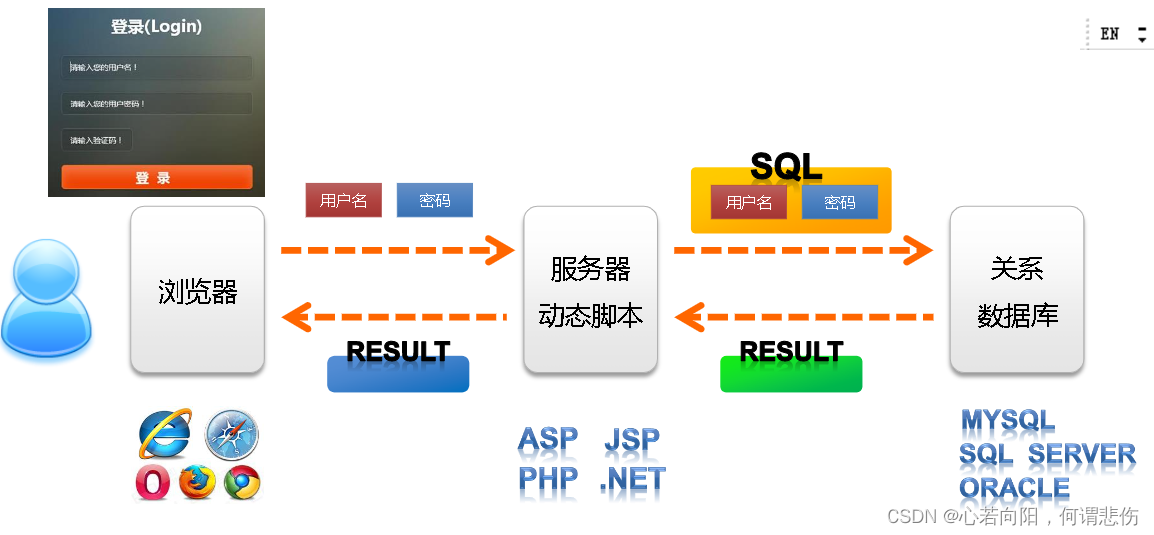

#### 2.1.1 SQL注入攻击的原理

SQL注入攻击是一种通过在用户输入中插入恶意SQL语句来攻击数据库的攻击方式。攻击者利用应用程序中的安全漏洞,将恶意SQL语句注入到数据库查询中,从而执行未经授权的操作,例如:

- 窃取敏感数据(如用户名、密码、信用卡号)

- 修改或删除数据

- 执行任意SQL命令(如创建新用户、授予权限)

#### 2.1.2 SQL注入攻击的类型

SQL注入攻击有多种类型,常见的有:

- **基于错误的SQL注入:**利用数据库错误消息来获取数据库信息,如表名、列名等。

- **基于联合的SQL注入:**使用UNION操作符将恶意SQL语句与合法SQL语句连接,从而执行额外的查询。

- **基于盲注的SQL注入:**通过观察应用程序的响应(如页面加载时间),来猜测数据库中是否存在特定数据。

### 2.2 SQL注入攻击的防范策略

为了防范SQL注入攻击,可以采取以下策略:

#### 2.2.1 参数化查询

参数化查询是一种通过使用参数化占位符(如`?`或`@param`)来执行SQL查询的技术。它可以防止恶意SQL语句被注入到查询中,因为参数值会被数据库引擎自动处理。

**示例代码:**

```sql

# 使用参数化查询

query = "SELECT * FROM users WHERE username = ?"

cursor.execute(query, (username,))

```

**参数说明:**

- `query`:要执行的SQL查询

- `username`:用户输入的用户名参数

**逻辑分析:**

`cursor.execute()`方法使用元组`(username,)`作为第二个参数,其中`username`是用户输入的用户名。数据库引擎将自动将`username`值替换到`?`占位符,从而防止恶意SQL语句被注入。

#### 2.2.2 白名单过滤

白名单过滤是一种只允许预定义的合法输入通过的技术。它可以防止恶意输入被注入到SQL查询中,因为只有符合白名单规则的输入才会被接受。

**示例代码:**

```python

# 使用白名单过滤

allowed_chars = "abcdefghijklmnopqrstuvwxyz0123456789"

if all(char in allowed_chars for char in username):

# 执行SQL查询

else:

# 拒绝输入

```

**参数说明:**

- `username`:用户输入的用

0

0