PHP数据库插入数据与安全考虑:防止SQL注入,保障数据隐私

发布时间: 2024-07-22 19:04:04 阅读量: 25 订阅数: 31

基于PHP+Mysql实现的酒店客房管理系统

# 1. PHP数据库插入数据**

**1.1 连接数据库**

```php

$servername = "localhost";

$username = "username";

$password = "password";

$dbname = "database_name";

// 创建连接

$conn = new mysqli($servername, $username, $password, $dbname);

// 检查连接

if ($conn->connect_error) {

die("连接失败: " . $conn->connect_error);

}

```

**1.2 准备插入语句**

```php

// 准备 SQL 插入语句

$sql = "INSERT INTO users (name, email, password) VALUES (?, ?, ?)";

// 准备语句

$stmt = $conn->prepare($sql);

```

# 2. 防止SQL注入

### 2.1 SQL注入概述

SQL注入是一种攻击技术,攻击者通过在用户输入中插入恶意SQL语句来操纵数据库查询,从而获得未经授权的访问或执行恶意操作。

### 2.2 SQL注入的攻击方式

SQL注入攻击通常通过以下方式进行:

* **拼接查询:**攻击者在用户输入中插入SQL语句,并将其与合法查询拼接在一起,从而执行任意查询。

* **绕过过滤:**攻击者使用特殊字符或编码技术绕过输入过滤,从而注入恶意SQL语句。

* **利用存储过程:**攻击者利用存储过程的参数化输入,注入恶意代码并执行未经授权的操作。

### 2.3 预防SQL注入的措施

#### 2.3.1 使用预处理语句

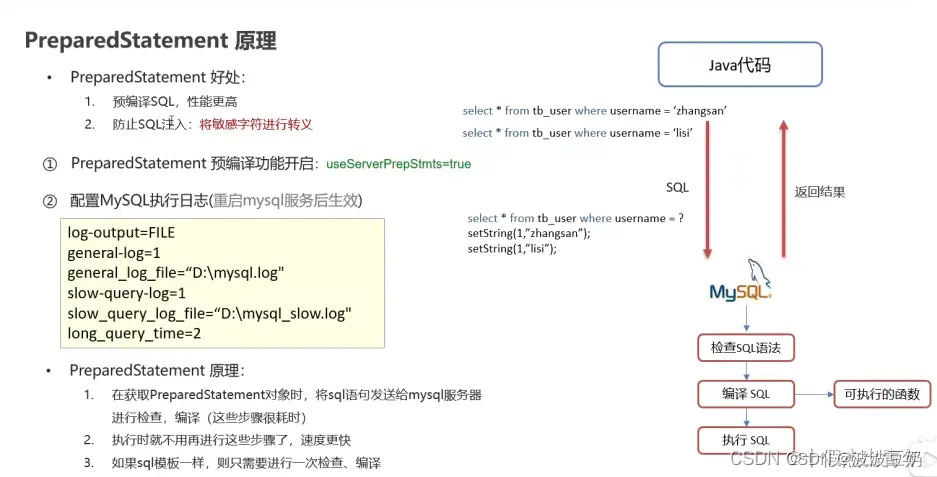

预处理语句是一种准备好的SQL语句,它将用户输入作为参数传递。数据库引擎会先编译预处理语句,然后再执行它,从而防止SQL注入攻击。

```php

$stmt = $conn->prepare("INSERT INTO users (username, password) VALUES (?, ?)");

$stmt->bind_param("ss", $username, $password);

```

#### 2.3.2 使用参数化查询

参数化查询与预处理语句类似,但它使用占位符(例如 `?`)来表示用户输入。数据库引擎会将占位符替换为实际值,从而防止SQL注入攻击。

```php

$stmt = $conn->prepare("INSERT INTO users (username, password) VALUES (:username, :password)");

$stmt->bindParam(":username", $username);

$stmt->bindParam(":password", $password);

```

#### 2.3.3 过滤用户输入

过滤用户输入可以防止攻击者注入恶意字符。常用的过滤技术包括:

* **白名单:**只允许用户输入预定义的字符集。

* **黑名单:**禁止用户输入特定的字符或字符串。

* **正则表达式:**使用正则表达式匹配和删除恶意字符。

```php

$username = filter_var($username, FILTER_SANITIZE_STRING);

$password = filter_var($password, FILTER_SANITIZE_STRING);

```

**代码逻辑分析:**

* `fi

0

0