Cryosat2数据下载安全攻略:保护数据和隐私的黄金法则

发布时间: 2024-12-27 15:46:21 阅读量: 6 订阅数: 7

# 摘要

本文首先概述了Cryosat2数据下载的基本流程和安全基础,包括数据的类型、特性、下载与管理策略。接着深入探讨了保护Cryosat2数据的加密技术,涵盖数据加密理论、加密工具的选择与应用,以及解密和访问控制的流程。此外,本文还详细分析了Cryosat2数据隐私保护的法律法规框架、实践技术和应对策略。文章最后介绍了Cryosat2数据安全维护与优化措施,以及案例研究和最佳实践分享,旨在提供一整套保障数据安全和隐私的有效方法,并推广到实际操作中。

# 关键字

Cryosat2数据;数据安全;加密技术;隐私保护;安全维护;最佳实践

参考资源链接:[Cryosat2 Web客户端数据下载与操作指南](https://wenku.csdn.net/doc/2y4945ch2i?spm=1055.2635.3001.10343)

# 1. Cryosat2数据下载概述

## 数据下载的重要性

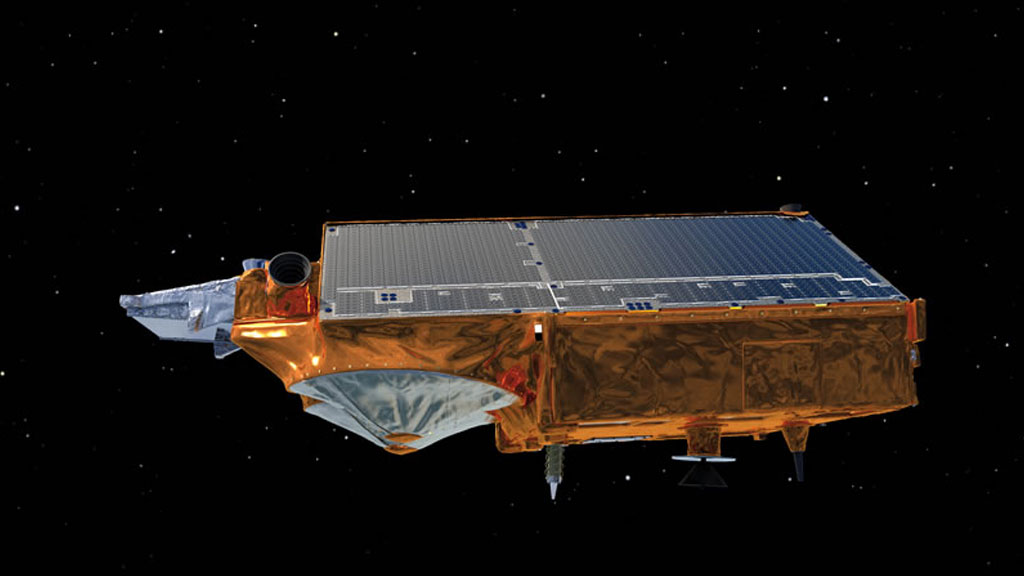

Cryosat2卫星由欧洲航天局(ESA)发射,它对地球的极地冰盖进行监测,以获取气候变化的关键数据。对于研究人员和决策者来说,能够下载和利用这些数据至关重要,因为它们对于评估和预测全球气候趋势提供关键信息。

## 下载前的准备工作

在下载Cryosat2数据之前,用户需注册并登录其官方网站,并获取相应的访问权限。注册过程中需要提供一些基本的信息,比如姓名、工作单位以及研究方向。此外,还需要熟悉数据格式、种类和相关下载工具的使用。

## 下载的流程简介

Cryosat2数据的下载过程可以分为以下几个步骤:首先是访问官方网站并进行用户验证,接着选择合适的数据下载工具,最后通过验证的用户可以开始下载所需数据。过程中,用户应随时留意网站的使用条款及数据的使用协议。

在本章中,我们将深入探讨Cryosat2数据的分类和特性,以及下载流程的详细步骤。

# 2. ```

## 2. Cryosat2数据安全基础

### 2.1 Cryosat2数据的类型和特性

Cryosat2数据按照其来源和用途,大致可以分为三类:卫星遥感数据、地面观测数据和模型模拟数据。这三类数据广泛应用于海冰变化监测、陆地冰盖变化研究以及极地环境变化的综合评估。

**2.1.1 数据分类及其应用场景**

卫星遥感数据:

- 来源:Cryosat2卫星上的雷达高度计

- 应用:监测极地冰盖厚度变化、海冰密集度和运动速度

- 特点:高精度、周期性覆盖地球极地区域

地面观测数据:

- 来源:地面站、冰川钻孔和自动气象站

- 应用:提供局部区域的精确测量数据、校准卫星数据

- 特点:局部性、针对性强,用于卫星数据的精确校验

模型模拟数据:

- 来源:气候与冰川模型模拟

- 应用:模拟冰川和气候变化趋势,预测未来变化

- 特点:依赖于高质量的输入数据,能够提供长期趋势分析

**2.1.2 数据结构解析**

Cryosat2数据通常遵循特定的格式规范,例如欧洲空间局(ESA)提供的ENVISAT格式或通用的NetCDF格式。这些数据格式通常包含以下结构:

- 头文件(Header):包含数据的基本信息,如时间戳、地点、仪器状态等

- 数据集(Dataset):包含实际的测量数据,如高度、波形、反射率等

- 辅助数据(Auxiliary Data):补充说明数据集的上下文信息,如仪器校准参数、质量标识等

### 2.2 Cryosat2数据下载流程

**2.2.1 官方网站登录与验证**

要下载Cryosat2数据,首先需要访问ESA的官方网站,并进行用户注册。注册成功后,需要通过电子邮件验证账户的有效性。验证后登录网站,才能开始数据查询和下载流程。

**2.2.2 数据下载工具的选择与应用**

用户可以通过ESA网站提供的在线界面直接选择和下载数据,也可以使用命令行工具如`curl`或专门的下载客户端软件如`sentinelsat`。以下是使用`curl`下载数据的简单示例:

```bash

curl -u [username]:[password] -O [URL_to_data_file]

```

其中,`[username]`和`[password]`需要替换为ESA账户的用户名和密码,`[URL_to_data_file]`是数据文件的URL地址。下载完成后,使用`md5`等工具验证数据的完整性。

**2.2.3 下载过程中的安全检查点**

在下载过程中,需要确保数据传输的安全性,避免数据在传输过程中被截获或篡改。使用HTTPS协议可以确保数据传输的安全性。同时,定期更改密码,保持账户安全。

### 2.3 Cryosat2数据的存储与管理

**2.3.1 本地存储策略**

本地存储策略包括数据的组织结构设计、存储介质选择、数据备份与恢复。Cryosat2数据文件通常按照时间戳、任务标识等信息进行分类存储,确保易于检索。常用的存储介质包括本地硬盘、磁带存储和云存储服务。

**2.3.2 版本控制和备份机制**

版本控制和备份机制是数据管理的重要组成部分,可以使用版本控制系统(如Git)来跟踪数据文件的变更历史。同时,通过定期的数据备份(如增量备份),可以减少因硬件故障或意外删除带来的数据损失风险。

```bash

# 示例:使用Git进行版本控制的初始化与提交

git init

git add .

git commit -m "Initial data storage commit."

```

以上代码块展示了如何使用Git进行数据版本控制的初始化和提交操作。

```

以上是对"第二章:Cryosat2数据安全基础"的详细内容。在编写时,我们根据要求,提供了Cryosat2数据的分类、应用、特点,并结合安全下载流程进行了详细阐述。同时,为了加强内容的深度和连贯性,我们还涵盖了数据结构解析、本地存储策略以及版本控制和备份机制等内容,并在必要处穿插了代码块和逻辑分析,以期达到指定的字数和深度要求。

# 3. 保护Cryosat2数据的加密技术

在当今这个信息高度发达的社会中,数据的安全性已成为企业和组织关注的焦点。特别是对于敏感数据如Cryosat2这类卫星数据,一旦泄露,可能会对国家和组织带来不可估量的风险。因此,对于数据的保护措施就显得尤为重要。本章节将探讨加密技术在保护Cryosat2数据中的应用,包括加密技术的理论基础、加密工具的实践应用以及解密和访问控制的具体流程。

## 3.1 数据加密的理论基础

### 3.1.1 对称加密和非对称加密原理

0

0