PHP远程数据库连接安全隐患:防范SQL注入和数据泄露的最佳实践

发布时间: 2024-07-24 12:04:38 阅读量: 31 订阅数: 32

# 1. PHP远程数据库连接的安全隐患**

**1.1 SQL注入攻击的原理和危害**

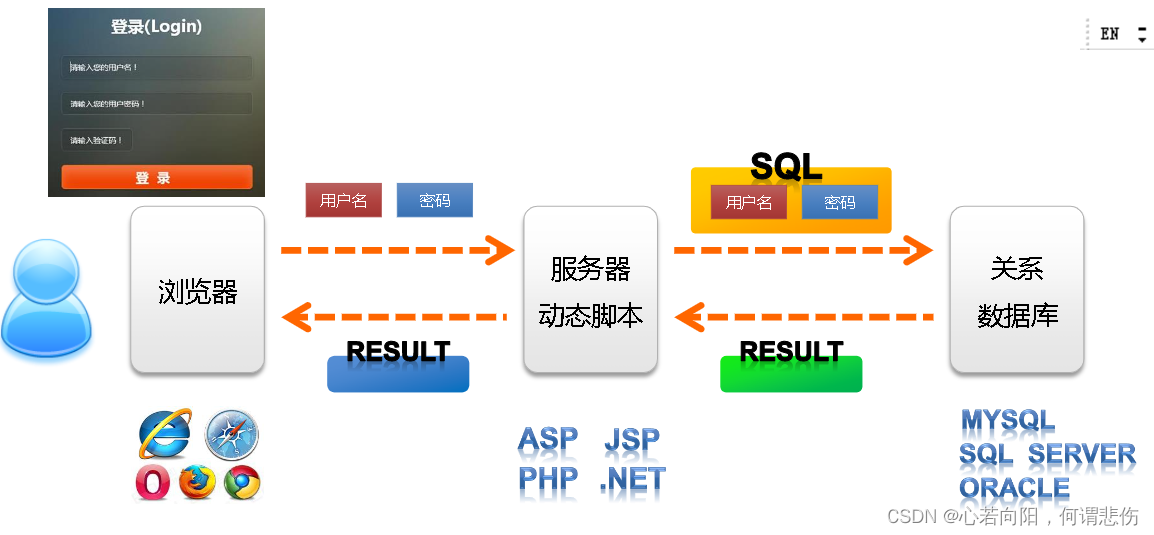

SQL注入攻击是一种通过恶意SQL语句渗透数据库的攻击技术。攻击者利用输入验证不严格的漏洞,将恶意SQL语句注入到合法查询中,从而绕过安全检查,获取或修改数据库数据。这种攻击可能导致数据泄露、系统破坏甚至经济损失。

**1.2 数据泄露的风险和影响**

远程数据库连接涉及通过网络访问数据库,如果安全措施不当,可能会导致数据泄露。数据泄露可能对个人、企业和组织造成严重后果,包括身份盗窃、财务损失、声誉受损和法律责任。

# 2. 防范SQL注入的最佳实践

SQL注入攻击是针对Web应用程序的常见攻击类型,它利用了Web应用程序中对用户输入的验证和过滤不当。攻击者可以通过在用户输入中注入恶意SQL语句来操纵数据库并窃取敏感数据。

### 2.1 参数化查询的使用

参数化查询是防止SQL注入的最佳实践之一。它通过将用户输入作为参数而不是直接嵌入到SQL语句中来工作。这可以防止攻击者注入恶意代码,因为参数被视为数据而不是SQL命令。

#### 2.1.1 预处理语句

预处理语句是一种参数化查询,它在执行SQL语句之前先对其进行编译。这可以提高性能,因为SQL语句只编译一次,而不是每次执行时都编译。

**代码块:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param("s", $username);

$stmt->execute();

```

**逻辑分析:**

* `prepare()` 方法编译SQL语句并返回一个预处理语句对象。

* `bind_param()` 方法将参数绑定到预处理语句。

* `execute()` 方法执行预处理语句。

#### 2.1.2 绑定参数

绑定参数是另一种参数化查询,它在执行SQL语句时将参数传递给数据库。这与预处理语句类似,但它不预编译SQL语句。

**代码块:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = :username");

$stmt->bindParam(":username", $username);

$stmt->execute();

```

**逻辑分析:**

* `prepare()` 方法编译SQL语句并返回一个预处理语句对象。

* `bindParam()` 方法将参数绑定到预处理语句。

* `execute()` 方法执行预处理语句。

### 2.2 输入验证和过滤

输入验证和过滤是防止SQL注入的另一项重要实践。它涉及检查用户输入是否存在潜在的恶意字符,并拒绝或过滤掉任何可疑输入。

#### 2.2.1 白名单和黑名单过滤

白名单过滤只允许特定字符或字符集通过,而黑名单过滤则阻止特定字符或字符集。

**代码块:**

```php

// 白名单过滤

$allowed_chars = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789";

$username = filter_var($username, FILTER_SANITIZE_STRING, ["flags" => FILTER_FLAG_STRIP_LOW|FILTER_FLAG_STRIP_HIGH, "options" => ["allowed_chars" => $allowed_chars]]);

// 黑名单过滤

$banned_chars = "<>";

$username =

```

0

0