【Docker安全扫描】:如何使用Docker安全扫描,识别并解决安全问题

发布时间: 2024-12-18 23:11:54 阅读量: 1 订阅数: 1

CIS docker 安全标准

# 摘要

随着容器技术的广泛应用,Docker安全扫描成为保障应用程序安全的关键步骤。本文从Docker安全扫描的概念出发,详细介绍了不同工具的选取及其背后的理论基础,并通过案例分析深入探讨了如何在实践中应用这些工具,包括配置、使用、解读结果和制定应对措施。进阶技巧如自定义扫描规则、集成到自动化流程和持续监控等方面的讨论,为Docker环境的安全提供了全面的指导。文章最后总结了Docker安全扫描的最佳实践,并对未来发展趋势和挑战进行了展望。

# 关键字

Docker;安全扫描;漏洞识别;自动化;合规性检查;案例研究

参考资源链接:[优化Docker国内镜像拉取:registry-mirrors设置与网易、DaoCloud加速](https://wenku.csdn.net/doc/64521892fcc539136800797c?spm=1055.2635.3001.10343)

# 1. Docker安全扫描概述

在现代的软件开发生命周期中,容器技术,尤其是Docker,已成为事实上的标准。随着容器在生产环境中的广泛应用,确保容器安全也变得越来越重要。Docker安全扫描是保障容器安全性的一个重要手段,它能够帮助开发者和运维人员在容器镜像被部署到生产环境之前发现潜在的安全漏洞。

本章节将概述Docker安全扫描的基本概念,以及为何在Docker环境中实施安全扫描至关重要。我们将简要探讨安全扫描在提高Docker生态系统整体安全性方面所扮演的角色,并为读者揭示本章和后续章节将要探讨的内容。通过这一章节,读者将对Docker安全扫描有一个初步的认识,并为深入理解后续章节内容打下基础。

# 2. Docker安全扫描工具和理论

## 2.1 安全扫描的重要性

### 2.1.1 理解安全扫描的基本概念

安全扫描是一种用于检测计算机系统、网络或应用程序中潜在安全漏洞和缺陷的技术。在容器技术如Docker日益普及的今天,安全扫描尤为重要,因为容器快速部署的特性使得安全风险更易扩散。安全扫描可以自动化进行,定期发现和修补漏洞,减少潜在风险。

### 2.1.2 安全扫描在Docker环境中的作用

在Docker环境中,安全扫描的作用不仅限于传统的漏洞检测,还包括:

- 审查Dockerfile以确保最佳实践

- 检查运行中的容器以发现未授权的软件或配置错误

- 验证镜像来源以减少供应链攻击风险

- 监控容器运行时环境的异常活动

- 自动化响应漏洞修复建议,减少人工干预

## 2.2 安全扫描工具的选择

### 2.2.1 常见的Docker安全扫描工具介绍

市场上存在多种Docker安全扫描工具,每种都有其特点:

- **Clair**: 开源工具,支持Docker和OCI镜像,可以识别已知漏洞。

- **Aqua**: 提供Docker镜像和运行时扫描,关注容器安全性和合规性。

- **Twistlock**: 集成了扫描、监控和响应,提供全面的容器安全解决方案。

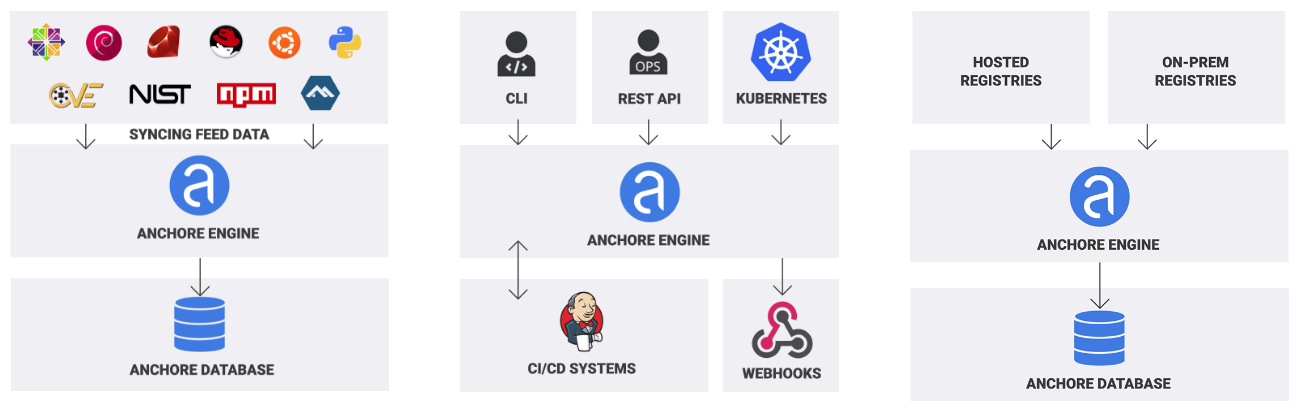

- **Anchore Engine**: 开源工具,可进行深度的容器扫描和分析。

- **Snyk**: 专注于识别和修复开源软件漏洞,与Docker集成紧密。

### 2.2.2 工具选择的考量因素

选择合适的Docker安全扫描工具时,需要考虑以下因素:

- **易用性**: 工具是否易于安装、配置和使用。

- **集成能力**: 工具是否能轻松集成到现有的CI/CD流程。

- **准确性**: 扫描结果是否准确,误报和漏报的比例。

- **响应和修复**: 工具是否提供漏洞的修复建议和自动修复能力。

- **成本**: 许可费用、维护成本以及对资源的要求。

## 2.3 安全扫描的理论基础

### 2.3.1 安全扫描的工作原理

安全扫描工具通常通过以下步骤工作:

1. **配置扫描**: 设置扫描参数,如扫描范围、深度和报告格式。

2. **抓取镜像**: 从本地或远程仓库拉取Docker镜像。

3. **分析镜像**: 检查镜像中的文件系统层次结构、运行配置和依赖包。

4. **漏洞匹配**: 将分析结果与已知漏洞数据库进行比对。

5. **报告生成**: 提供详细的扫描报告,包括漏洞详情和严重性评级。

### 2.3.2 安全漏洞的类型与特点

安全漏洞的类型繁多,以下是一些常见的漏洞类型及其特点:

- **已知漏洞**: 在公开数据库中记录的漏洞,通常可以通过修补或升级解决。

- **配置错误**: 不安全的容器配置或不适当的网络访问控制导致的风险。

- **未授权软件**: 容器内安装了未授权或未知来源的软件,可能导致安全后门。

- **运行时漏洞**: 容器运行时可能存在的安全漏洞,如内存溢出、权限提升等。

在选择和使用Docker安全扫描工具时,理解这些漏洞类型和特点至关重要,它将指导我们如何合理配置扫描工具,并对扫描结果进行有效解读。

# 3. Docker安全扫描实践应用

## 3.1 配置和使用安全扫描工具

### 3.1.1 安装和配置扫描工具

Docker安全扫描工具的安装和配置是一个关键步骤,这将直接影响扫描的准确性和效率。以Clair为例,它是一个用于检测Docker镜像中已知漏洞的工具。Clair通过分析Docker镜像中的层,对每个包及其版本进行扫描,以确定潜在的安全威胁。

安装Clair通常涉及以下步骤:

1. 安装Clair:

```sh

docker run -d --name clair -p 6060-6061:6060-6061 arminc/clair-git:latest

```

这一步骤会从Docker Hub拉取Clair的最新版本,并启动一个容器实例。

2. 安装clairctl:

```sh

go get github.com/arminc/clair-cronjob/clairctl

```

clairctl是一个CLI工具,用于与Clair进行交互。

3. 配置clairctl:

```sh

cd $GOPATH/src/github.com/arminc/clair-cronjob/clairctl

go build

./clairctl config

```

这将配置clairctl与Clair服务通信所需的连接信息。

完成上述步骤后,Clair扫描工具的安装和配置就基本完成了。接下来,可以进行基本的扫描任务。

### 3.1.2 执行基本的扫描任务

执行Clair扫描任务需要定义一个扫描配置文件,该文件包含了需要扫描的Docker镜像信息。以下是一个简单的配置示例:

```yaml

clair_version: v1

actions:

- action: vulnerability

image: "example.com/test:v1.0"

layers:

- "sha256:a1b2c3d4e5f6789012345678901234567890123456789012345678901234567"

- "sha256:7890123456789012345678901234567890123456789012345678901234567890"

```

该配置文件定义了一个要扫描的Docker镜像,并列出其层的SHA256哈希值。

要启动扫描,可以使用以下clairctl命令:

```sh

clairctl scan config.yaml

```

这个命令将开始扫描过程,并将输出结果保存到输出文件中,以便进行后续的解读和分析。

## 3.2 扫描结果的解读和分析

### 3.2.1 结果输出的解读方法

Clair的扫描结果将展示在配置文件中指定的输出文件中。这些结果通常包含有关发现的漏洞的详细信息,例如漏洞名称、描述、影响的包及其版本、修复建议等。

解读结果时,需要注意以下几点:

- **漏洞的严重性**:漏洞可能被分类为高危、中等、低危或信息性,高危漏洞应优先处理。

- **漏洞的影响范围**:了解漏洞影响的包版本范围,以及是否有可用的修复或补丁。

- **漏洞的具体情况**:了解漏洞的具体情况,例如是否为已知漏洞,是否有报告的攻击向量等。

### 3.2.2 如何从扫描结果中识别风险

在解读扫描结果时,可以通过以下步骤识别风险:

1. **过滤高危漏洞**:首先关注那些被标记为高危的漏洞。

2. **查找重复漏洞**:有时候不同的工具可能会报告相同或类似的漏洞,合并这些信息并优先处理。

3. **验证漏洞状态**:对于已知漏洞,需要验证漏洞是否已经通过新版本的软件或补丁得到解决。

4. **依赖性检查**:如果漏洞是由某个依赖的包引起的,需要检查依赖的包是否有替代品或安全版本。

## 3.3 应对策略与修复建议

### 3.3.1 制定有效的安全响应计划

面对Docker镜像的安全漏洞,应立即启动一个安全响应计划。这个计划应该包括以下几个步骤:

1. **漏洞验证**:确认漏洞是否真实存在于你的环境中,以及其严重程度。

2. **风险评估**:评估漏洞对业务和数据安全的影响。

3. **通报利益相关者**:将漏洞情况通报给开发、运维和安全团队。

4. **制定修复策略**:确定一个修复漏洞的时间表和方法。

5. **执行修复**:按照计划修复漏洞,并进行测试确保修复有效。

### 3.3.2 应对漏洞的修复步骤

漏洞修复通常涉及以下几个步骤:

1. **升级软件包**:如果可用的修复涉及升级软件包,首先需要确保新版本的软件包与现有系统兼容。

2. **修改配置**:在某些情况下,漏洞可以通过修改软件包的配置来解决,而不需要升级。

3. **应用补丁**:对于一些特定的漏洞,可能需要应用官方发布的补丁。

4. **重新构建镜像**:修复后,需要重新构建Docker镜像,并使用相同的扫描工具重新扫描以验证修复。

5. **部署更新**:最后,将修复后的镜像部署到生产环境中,并确保所有实例都被更新。

通过上述步骤,可以确保Docker镜像的安全性得到有效的管理和维护。接下来,我们将探讨如何进一步提升Docker安全扫描的效果,包括自定义扫描规则和集成到CI/CD流程中。

# 4. Docker安全扫描进阶技巧

## 4.1 自定义扫描规则

### 4.1.1 定制扫描策略的必要性

在使用Docker安全扫描时,通用的扫描规则可能无法满足特定的安全需求。这是因为每个组织可能面临独特的威胁模型,或者是对安全有特定的标准和合规要求。定制扫描策略能够针对特定的风险点,提供更加精确的安全扫描。例如,针对内部开发的镜像,可能需要更多的针对内部安全漏洞和配置错误的检查。此外,定制的规则能够帮助识别那些可能被通用规则忽视的低概率高风险的漏洞。

### 4.1.2 自定义规则的编写和应用

编写自定义规则通常需要具备一定的技术知识,如对Docker文件的结构、容器内应用的工作原理和潜在的安全风险有深入的理解。自定义规则可以通过编写Dockerfile、编写扫描插件、或者是使用配置文件来实现。例如,使用Clair或Aqua Security等工具时,可以通过修改配置文件或编写自定义插件来增加或修改扫描规则。

下面展示了一个简单的自定义规则编写例子,假设我们想检查一个Nginx镜像是否开启了不必要的服务。

```yaml

custom-rules:

- name: "Check for Unnecessary Services"

description: "Ensure that Nginx is the only service running in the container"

type: "policy"

condition:

- equals:

object: "/proc/1/cmdline"

value: "/usr/sbin/nginx -g 'daemon off;'"

remediation: "Remove any unnecessary services from the container to minimize the attack surface."

severity: "Medium"

```

在此例子中,我们定义了一个规则名为"Check for Unnecessary Services",它的目的是确保Nginx是唯一运行的服务。规则类型为"policy",它使用条件语句检查容器中PID为1的进程是否为Nginx。如果不符合此条件,就会触发一个中等严重程度的警告。

## 4.2 扫描集成与自动化

### 4.2.1 集成到CI/CD流程中的实践

将安全扫描集成到持续集成和持续部署(CI/CD)流程中是保证软件交付安全性的关键步骤。通过自动化扫描,可以在软件开发周期的早期阶段发现和修复问题,从而减少安全漏洞进入生产环境的风险。集成通常涉及将安全扫描工具的命令行接口(CLI)作为CI/CD流程的一个步骤。

例如,我们可以使用GitLab CI来自动化Docker镜像的安全扫描。在`.gitlab-ci.yml`文件中,可以添加一个任务来运行安全扫描。

```yaml

stages:

- build

- security_scan

build_job:

stage: build

script:

- docker build -t myapp .

only:

- master

security_scan_job:

stage: security_scan

script:

- docker scan myapp

only:

- master

needs: [build_job]

```

在上述示例中,我们定义了两个阶段:构建(build)和安全扫描(security_scan)。构建作业首先构建一个名为`myapp`的Docker镜像,而安全扫描作业将使用`docker scan`命令来扫描这个镜像。重要的是,扫描作业设置为仅在master分支上运行,并且仅在构建作业完成后才运行。

### 4.2.2 自动化扫描的设置与维护

自动化扫描不是一次性的设置,而是需要持续的调整和优化。随着新漏洞的不断被发现,扫描规则需要定期更新。此外,扫描过程需要配置合理的阈值和报警策略,以避免过多的误报和漏报。维护自动化扫描还需要确保扫描工具本身的安全性和更新频率,以免因为工具自身漏洞而影响扫描结果的准确性。

为了实现这些目标,组织需要设立专门的团队或角色来负责监控扫描工具的性能,更新扫描策略,并根据组织的业务发展和安全需求调整自动化流程。例如,使用自动化脚本定期检查扫描工具是否需要更新,以及是否有新的安全策略可以整合到扫描过程中。

## 4.3 持续监控与合规性检查

### 4.3.1 持续监控的策略和工具

持续监控Docker容器和镜像的安全状态是确保运行环境安全的关键环节。策略应包括定期扫描容器以检查新发现的安全问题,监控容器内的异常行为,以及对安全事件的实时响应。使用容器安全平台(例如Aqua Security、Sysdig Secure等)可以实现这一目标。

这些平台能够提供实时的容器活动监控,异常行为检测,以及对已知和未知威胁的快速响应。例如,Sysdig Secure允许设置安全策略来监测特定类型的事件,并且能够提供实时的威胁情报。

### 4.3.2 确保Docker镜像的合规性要求

合规性检查是确保Docker镜像符合特定安全标准和法规要求的过程。这通常涉及到对比镜像和已知的合规性基线,并报告任何偏差。合规性检查有助于组织满足行业特定的法规,如PCI DSS、HIPAA、GDPR等。

例如,检查一个镜像是否使用了密码而不是密钥进行认证,或者镜像是否包含了某些未授权的软件包。合规性检查可以是手动的,但更高效的方法是使用自动化工具。通过编写合规性规则并集成到CI/CD流程中,可以在镜像构建过程中自动进行合规性验证。

```mermaid

graph LR

A[镜像构建] --> B[合规性检查]

B -->|合规| C[镜像推送至仓库]

B -->|不合规| D[报告不合规事项]

D --> E[修复问题]

E --> B

```

在上述流程图中,镜像构建后会立即进入合规性检查阶段。如果镜像符合要求,则可推进至镜像仓库。若不符合,会生成报告并要求修复,直到满足合规性为止。通过这样的循环,可以确保所有部署的镜像都符合组织的安全和合规标准。

通过上述章节,我们逐步深入了Docker安全扫描进阶技巧的多个方面,包括自定义扫描规则、自动化集成和持续监控。掌握这些进阶技巧对于任何希望提高Docker容器安全水平的组织来说都是至关重要的。

# 5. 案例研究:解决真实的Docker安全问题

## 5.1 真实案例分析

### 5.1.1 案例背景和问题描述

在这一节中,我们会深入研究一个真实世界的案例,其中Docker环境的安全扫描揭示了一系列的安全问题。这个案例涉及一个小型的在线零售网站,其后端服务运行在一个由几个Docker容器组成的平台上。在一次常规的代码更新后,安全团队注意到服务开始变得不稳定,并且发现了一个可能的安全漏洞。

### 5.1.2 识别安全问题的方法和过程

为了解决这个问题,安全团队采取了以下步骤:

- **审计容器配置**:首先检查容器的配置文件,确认是否有权限被不当设置。

- **运行安全扫描**:使用如`docker-bench-security`和`clair`这样的工具,对所有容器镜像进行深度扫描。

- **漏洞分析**:根据扫描结果,详细分析漏洞的严重性和影响范围。

安全团队发现,由于配置不当,容器暴露了不必要的端口,并且运行的应用程序存在已知的高危漏洞。

## 5.2 应对措施和改进结果

### 5.2.1 针对案例采取的措施

为了应对这些问题,安全团队采取了以下措施:

- **隔离受影响的容器**:立即将受影响的容器从生产环境中移除。

- **更新和打补丁**:更新容器镜像,修复应用程序中的漏洞,并且重新构建镜像。

- **实施严格的权限控制**:限制容器间通信,并严格管理容器的网络策略。

### 5.2.2 改进后的安全状况和效果评估

在改进措施实施后,安全团队进行了二次扫描,并对系统的稳定性进行了监控。结果显示,漏洞被成功修复,容器的权限也得到了适当的管理。此外,还制定了一套新的安全检查流程,以确保未来在代码部署前进行安全验证。

## 代码块、表格和mermaid流程图的使用

```bash

# 示例:Docker容器漏洞扫描命令

docker run --rm -v /var/run/docker.sock:/var/run/docker.sock \

-v $(pwd):/扫描结果目录 harbor/clair-scanner \

<Docker镜像名或ID>

```

- **代码块说明**:此命令用于扫描Docker镜像的安全漏洞。`harbor/clair-scanner`是一个流行的工具,用于检测Docker镜像中的漏洞。

### 表格:漏洞扫描结果示例

| 漏洞ID | 漏洞描述 | 严重性 | 修复建议 |

| ------ | -------- | ------ | -------- |

| CVE-2022-XXXX | XX组件存在XX漏洞 | 高危 | 更新XX组件至最新版本 |

| CVE-2022-YYYY | XX服务存在数据泄露风险 | 中等 | 升级服务并应用安全补丁 |

### mermaid流程图:安全扫描流程

```mermaid

graph LR

A[开始扫描] --> B[收集容器信息]

B --> C[执行漏洞检测]

C --> D{漏洞检测结果}

D -->|有漏洞| E[生成报告]

D -->|无漏洞| F[报告安全]

E --> G[通知相关人员]

G --> H[进行漏洞修复]

H --> I[重新扫描验证]

I --> J{是否通过验证}

J -->|是| K[安全扫描结束]

J -->|否| H

```

- **流程图说明**:展示了从开始安全扫描到最终验证漏洞修复完成的整个流程。确保每个步骤都被适当执行,并且在发现漏洞时能够及时通知并修复。

# 6. 总结与展望

## 6.1 Docker安全扫描的总结

### 6.1.1 回顾文章的重点内容

在本文中,我们从Docker安全扫描的基本概念开始,深入探讨了安全扫描在Docker环境中的重要性以及如何选择适合的安全扫描工具。我们强调了安全扫描工作原理以及不同安全漏洞的特点,随后步入实践应用环节,实际配置和使用了安全扫描工具,并通过案例分析了真实的安全问题。

### 6.1.2 安全扫描的最佳实践和关键建议

最佳实践:

- **定期扫描**:定期执行Docker安全扫描,以便及时发现并修复潜在的安全漏洞。

- **集成CI/CD**:将安全扫描集成到持续集成和持续部署(CI/CD)流程中,确保每次代码提交和镜像构建都会进行安全检查。

- **定制化扫描规则**:根据应用的具体需求,定制扫描规则来强化安全检查的针对性和有效性。

- **应急响应计划**:制定并实施应急响应计划,以便在发现高风险漏洞时迅速采取行动。

关键建议:

- **关注最新的安全动态**:保持对Docker及其相关容器技术安全动态的关注,及时应用最新的安全补丁。

- **持续教育和培训**:确保团队成员了解最新的安全威胁和防护措施,定期进行安全知识培训。

## 6.2 未来的发展趋势和挑战

### 6.2.1 Docker安全技术的发展方向

随着容器技术的快速发展,安全领域也在不断进步。预期未来Docker安全扫描技术的发展趋势包括:

- **自动化和智能化**:扫描工具将更加自动化,能够智能地识别和分类安全威胁,提供更加精准的修复建议。

- **集成化解决方案**:安全扫描可能会成为Docker平台中不可或缺的一部分,与整个容器生命周期管理紧密集成。

### 6.2.2 面临的主要挑战和应对策略

面对的挑战:

- **动态环境的安全保障**:容器环境的动态性给传统安全防护手段带来了挑战,需要能够实时应对快速变化的安全需求。

- **合规性与隐私保护**:随着法规的日益严格,如何在保证安全的同时,遵守各类隐私保护和合规性要求,成为新的挑战。

应对策略:

- **增强检测能力**:部署更先进的检测技术,如行为分析,来识别异常行为和潜在的安全威胁。

- **多方协作**:与行业伙伴建立合作关系,共享安全情报,共同提升容器安全防护能力。

通过这些策略,我们可以期望Docker及其安全扫描技术会越来越成熟和强大。安全领域的从业者需要不断学习和适应,以确保在快速变化的技术环境中保持领先。

0

0