Java安全框架Spring Security深度剖析:专家视角解读

发布时间: 2024-12-10 07:48:15 阅读量: 16 订阅数: 11

基于Java语言的SpringSecurity框架设计源码分析

# 1. Spring Security概述

Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架,它是保护基于Spring的应用程序的事实标准。该框架专注于为Java应用程序提供安全性,特别是在Web应用程序的安全性方面。Spring Security可以处理认证、授权、防护常见的网络攻击,以及提供与其他安全技术栈的兼容性。

## 1.1 Spring Security的作用与优势

Spring Security提供了对常见安全威胁的防御机制,并在用户的操作过程中增加了安全审计功能。它支持多种认证方式,如表单登录、LDAP、OAuth2、以及集成了CAS等第三方认证系统。

## 1.2 核心概念与组件

Spring Security的核心概念包括安全拦截、认证机制和授权机制。其核心组件涉及SecurityContextHolder、Authentication、GrantedAuthority等。通过这些组件的协作,可以实现复杂的访问控制策略。

## 1.3 安装与快速入门

在Spring项目中集成Spring Security非常简单。首先需要添加相关的依赖到项目的`pom.xml`文件中:

```xml

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

```

之后,可以通过创建配置类,扩展`WebSecurityConfigurerAdapter`来配置安全策略:

```java

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.httpBasic();

}

}

```

通过上述配置,您的Spring Boot应用程序将启用基本的登录和HTTP安全,为后续的安全定制打下基础。

# 2. Spring Security核心组件详解

### 2.1 认证机制

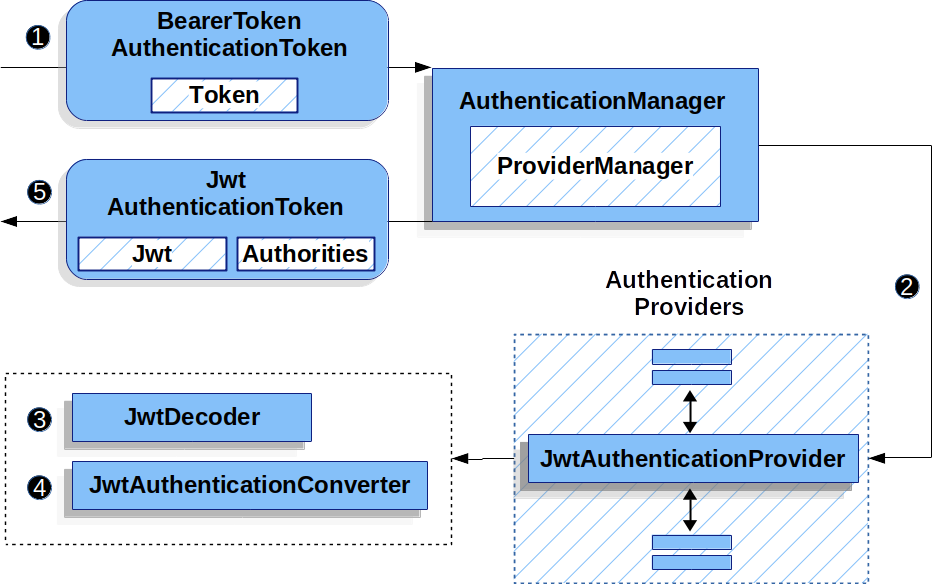

#### 2.1.1 认证流程概述

Spring Security 提供了一套完整的认证流程,确保应用程序的安全性。认证过程通常涉及到用户身份的验证和权限的授予,这个过程通常遵循以下步骤:

1. 用户向系统提交认证信息,如用户名和密码。

2. 认证请求被发送至 Spring Security 的认证体系中。

3. 认证体系委托给认证提供者(Authentication Provider)进行处理。

4. 认证提供者使用用户详情服务(UserDetailsService)查询用户信息。

5. 用户详情服务加载用户信息,并通过密码编码器(PasswordEncoder)验证用户的密码。

6. 认证成功,创建认证信息(Authentication)对象,并且绑定到 SecurityContext 中。

7. 最后,认证成功后的上下文信息被用来进行授权判断。

认证流程是安全的第一道防线,它确保了只有正确的用户才能访问系统。认证机制的实现是通过Spring Security的配置和接口的实现完成的,这为系统的安全定制提供了非常灵活的空间。

```java

// 示例代码:实现一个简单的自定义认证提供者

@Component

public class CustomAuthenticationProvider implements AuthenticationProvider {

@Autowired

private UserDetailsService userDetailsService;

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

String username = authentication.getName();

String password = authentication.getCredentials().toString();

UserDetails userDetails = userDetailsService.loadUserByUsername(username);

if (passwordEncoder.matches(password, userDetails.getPassword())) {

return new UsernamePasswordAuthenticationToken(userDetails, password, userDetails.getAuthorities());

} else {

throw new BadCredentialsException("Invalid username/password");

}

}

@Override

public boolean supports(Class<?> authentication) {

return authentication.equals(UsernamePasswordAuthenticationToken.class);

}

}

```

#### 2.1.2 认证提供者和用户详情服务

在Spring Security中,认证提供者(Authentication Provider)扮演着核心角色,它负责处理认证请求。认证提供者可以是多个,并且可以自定义。自定义认证提供者需要实现 `AuthenticationProvider` 接口。

用户详情服务(UserDetailsService)是用于查询用户信息的服务组件。它根据用户名返回一个 `UserDetails` 对象,该对象包含了用户的所有必要信息和权限。通常,我们会使用 `UserDetailsService` 加载用户信息,然后通过 `PasswordEncoder` 验证密码。

```java

// 示例代码:实现UserDetailsService接口

@Service

public class CustomUserDetailsService implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

// 实际应用中,从数据库中加载用户信息

// 假设我们有一个数据库操作的DAO

User user = userDAO.findUserByUsername(username);

if (user == null) {

throw new UsernameNotFoundException("User not found");

}

List<GrantedAuthority> authorities = // 获取权限信息;

return new User(user.getUsername(), user.getPassword(), authorities);

}

}

```

### 2.2 授权机制

#### 2.2.1 方法级安全和Web安全

Spring Security 提供了方法级安全和Web安全两种授权机制,确保了对方法执行和Web请求的细粒度访问控制。

方法级安全是通过在Java方法上添加注解来实现的,例如 `@Secured`、`@PreAuthorize`、`@PostAuthorize`、`@RolesAllowed` 等。这些注解可以限制只有具有特定角色或权限的用户才能访问这些方法。

```java

// 示例代码:方法级安全注解的使用

@Service

public class MyService {

@Secured("ROLE_ADMIN")

public void adminOnlyMethod() {

// 只有ROLE_ADMIN的角色才能调用这个方法

}

@PreAuthorize("hasRole('USER')")

public void userAccessMethod() {

// 只有拥有ROLE_USER权限的用户可以调用此方法

}

}

```

Web安全通常通过配置过滤器链和拦截器来实现,例如 `FilterSecurityInterceptor` 和 `MethodSecurityInterceptor`。Spring Security 提供了一套详细的配置规则,可以对URL、HTTP方法等进行控制。

```xml

<!-- XML配置示例:Web安全配置 -->

<http>

<intercept-url pattern="/**" access="ROLE_USER" />

<!-- 其他配置 -->

</http>

```

#### 2.2.2 基于角色的访问控制

基于角色的访问控制(Role-Based Access Control, RBAC)是企业级应用中常用的授权机制。在RBAC中,权限被分配给角色,而用户则被分配给角色。这样,用户通过拥有角色来间接拥有与角色相关联的权限。

在Spring Security中,角色通常被定义为前缀为 "ROLE_" 的权限字符串,例如 "ROLE_ADMIN" 或 "ROLE_USER"。通过在配置中声明角色和用户的角色集合,系统可以灵活地控制访问权限。

```java

// 示例代码:基于角色的访问控制

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

.inMemoryAuthentication()

.withUser("user").password(passwordEncoder().encode("password")).roles("USER")

.and()

.withUser("admin").password(passwordEncoder().encode("admin")).roles("ADMIN");

}

}

```

通过这样的配置,用户可以被赋予特定的角色,然后通过方法级安全注解或Web安全配置来决定哪些角色拥有哪些访问权限。这种基于角色的授权方式简化了权限管理,并使得访问控制策略更加直观和易于管理。

### 2.3 密码存储

#### 2.3.1 密码编码器的使用

Spring Security 提供了密码编码器(PasswordEncoder),用以在存储用户密码前对其进行加密处理,并在验证时对输入的密码进行同样的加密处理后再进行比较。这种方式可以有效防止密码泄露。

```java

// 示例代码:密码编码器的配置

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

```

在Spring Security中,默认推荐使用 `BCryptPasswordEncoder`,它使用了强哈希算法 `BCrypt`。这种算法在编码时会使用一个工作因子(work factor),该因子可以调节编码强度,防止暴力破解攻击。

```java

// 示例代码:使用密码编码器加密密码

String rawPassword = "password";

PasswordEncoder encoder = new BCryptPasswordEncoder();

String encodedPassword = encoder.encode(rawPassword);

System.out.println(encodedPassword);

```

#### 2.3.2 Spring Security 5的新密码哈希

随着密码存储安全标准的更新,Spring Security 5 引入了更多的密码存储选项和改进。新版本中推荐使用更安全的密码存储方式,例如 `Argon2PasswordEncoder` 和 `Pbkdf2PasswordEncoder`。

`Argon2` 是一个为抵抗GPU破解而优化的密码哈希函数,它在2015年赢得了密码学的"密码哈希竞赛"。`Argon2PasswordEncoder` 使用这种算法为密码提供加强的安全保护。

```java

// 示例代码:使用Argon2密码编码器

@Bean

public PasswordEncoder argon2PasswordEncoder() {

return new Argon2PasswordEncoder();

}

```

使用新的密码编码器可以有效提升系统安全性,因为它包括了更好的抗攻击策略。开发者可以根据实际需求选择合适的编码器,并确保系统中已存储的旧密码通过相应策略进行迁移更新。

# 3. Spring Security高级特性实践

在本章中,我们将深入探讨Spring Security的高级特性,以及如何在实际项目中运用这些特性来提升应用程序的安全性。这些特性包括但不限于OAuth2和JWT的集成、CSRF和XSS的防护机制、以及CORS和Session管理的策略。

## 3.1 OAuth2和JWT认证流程

### 3.1.1 OAuth2协议原理

OAuth2是一个开放标准的授权协议,允许用户让第

0

0