【OIM安全配置必修课】:系统安全与访问控制,一步到位

发布时间: 2024-12-14 21:29:09 阅读量: 10 订阅数: 16

基于Java的OIM即时通讯聊天系统设计源码

参考资源链接:[EDAX OIM EBSD数据分析软件使用教程](https://wenku.csdn.net/doc/3no1g961fk?spm=1055.2635.3001.10343)

# 1. 系统安全与访问控制概述

在当今数字化转型的时代背景下,系统安全与访问控制已经成为了企业IT基础设施中的核心要素。本章将概述系统安全的基本概念,访问控制的重要性和实现访问控制的常见策略。系统安全不仅限于数据保护,还包括系统的完整性和可用性,而访问控制是实现这些目标的关键技术。

## 1.1 系统安全的重要性

系统安全的重要性在于保护企业资源免受未授权的访问和攻击。安全漏洞可能带来信息泄露、恶意软件感染甚至系统瘫痪,这将对企业运营和声誉造成严重损害。因此,确保系统安全是维护企业持续性和竞争力的必要措施。

## 1.2 访问控制的概念

访问控制是一个允许授权用户访问信息资源的过程,同时拒绝未授权访问。通过精心设计的访问控制策略,企业可以确保敏感信息得到适当的保护,同时允许员工有效地完成工作任务。访问控制措施包括身份验证、授权以及审计跟踪等。

## 1.3 访问控制策略的类型

访问控制策略的类型主要包括强制访问控制(MAC)、自由访问控制(DAC)和基于角色的访问控制(RBAC)。每种类型具有不同的特点和适用场景。RBAC因其实现简单、易于管理等优点,在现代企业中应用较为广泛。

本章将为读者建立系统安全和访问控制的基础知识,为后续章节深入探讨OIM安全配置打下坚实的理论基础。

# 2. OIM安全配置基础

## 2.1 OIM架构与安全组件

### 2.1.1 OIM的逻辑架构

Oracle Identity Manager (OIM) 是一个用于管理身份和访问权限的企业级身份治理解决方案,其设计目标是确保正确的用户具有正确的访问权限,同时遵循最小权限原则和管理流程。OIM提供了一个全面的框架,不仅覆盖用户访问请求的整个生命周期,还包括自动化和监督合规性的规则。

OIM的逻辑架构可以分为几个主要组件,包括前端的用户界面,中间层的业务逻辑处理服务器,以及后端的数据存储。前端通过Java应用程序或者Web服务提供给用户交互界面。中间层则包含了管理服务、请求服务、部署服务等,是整个系统逻辑处理的核心。后端通常使用Oracle数据库来存储用户信息、角色、访问权限等数据。

为了保证OIM的安全性,系统设计时采用分层架构,并在关键部分采用了安全组件来防止未授权访问和数据泄露。比如,使用SSL/TLS加密通信来保护数据传输,以及设置防火墙和入侵检测系统来监控潜在威胁。

### 2.1.2 安全组件的职能和配置要点

OIM的安全组件包括但不限于以下几种:

- **身份验证服务**:确保只有合法用户可以登录系统,常用的有基于用户名和密码的身份验证、数字证书认证和多因素身份验证等。

- **授权服务**:在用户验证之后,系统必须对用户执行的操作进行授权检查,确保用户有权限进行其请求的操作。

- **审计服务**:跟踪和记录系统中发生的所有敏感操作,用于事后的合规性检查和安全审计。

配置这些安全组件时,需要考虑以下要点:

- **加密强度**:确保使用足够强度的加密算法来保护敏感数据,例如使用至少128位的AES加密算法。

- **安全密钥管理**:密钥是加密操作的核心,需要妥善保管和定期更换。

- **网络和服务器安全**:OIM服务器必须置于安全的网络位置,例如使用专用的子网,同时确保操作系统和中间件的安全性。

- **日志和监控**:应详细记录安全相关的日志,并实施实时监控,以便在出现安全事件时能够快速响应。

## 2.2 身份验证与授权机制

### 2.2.1 多因素身份验证策略

多因素身份验证(MFA)是提升OIM安全性的有效手段,它要求用户提供两个或多个验证因素来证明其身份,这些验证因素通常包括知识因素、拥有因素和生物识别因素。在OIM中,可以配置多种MFA方式,如短信验证码、令牌设备、生物识别认证等。

配置MFA时,需要考虑以下因素来确保既安全又方便:

- **用户体验**:MFA不应过于繁琐,以避免影响工作效率。

- **支持的MFA方法**:应支持多种MFA方式,以满足不同用户和场景的需求。

- **策略灵活性**:策略应具有足够的灵活性,以适应不同的安全要求和用户环境。

- **默认与备用机制**:在MFA不可用时,应提供备用的身份验证机制,如安全问题或备用的通信渠道。

### 2.2.2 角色基础的访问控制(RBAC)

角色基础的访问控制(RBAC)是一种用于管理访问权限的策略,它基于用户的角色来分配权限,而不是单独给每个用户分配权限。OIM使用RBAC模型来简化权限分配,使得权限管理更加高效和有组织。

在OIM中配置RBAC策略时,需要关注以下要点:

- **角色设计**:角色应设计得既具有高度的可重用性,又要满足最小权限原则。

- **权限划分**:细粒度的权限划分能够提高安全性,但同时也会增加管理复杂性。

- **职责分离**:对于敏感操作,应采用职责分离原则,比如审批者和执行者应为不同角色。

- **审计与监控**:应确保所有通过RBAC执行的操作都能够被有效审计。

### 2.2.3 权限分配与审核

权限分配是访问控制的关键步骤,它直接决定了用户能够对系统中的资源执行哪些操作。OIM中权限分配的审核也是保障安全的重要一环,它确保了权限的分配符合组织的安全政策和法规要求。

进行权限分配和审核时,应遵循以下最佳实践:

- **最小权限原则**:只分配用户实际需要的权限,避免过度授权。

- **定期审计**:定期检查权限分配是否合理,及时清理不再需要的权限。

- **变更管理**:对于权限的任何变更都应经过严格的审批流程。

- **自动化工具**:利用OIM提供的自动化工具,比如权限审查报告,来简化审计工作。

通过上述对OIM架构与安全组件、身份验证与授权机制的深入探讨,我们能够为构建一个安全的基础架构打下坚实的基础。在接下来的章节中,我们将进一步深入探讨如何在OIM中创建和管理访问控制策略,以及如何通过实际操作来实施安全策略。

# 3. OIM访问控制策略实战

## 3.1 创建与管理用户身份

### 3.1.1 用户生命周期的管理

用户生命周期管理是确保访问控制策略得到有效执行的关键过程。从用户入职的第一天起,到离职的那一刻止,整个生命周期中都涉及到对用户身份的持续管理和监控。

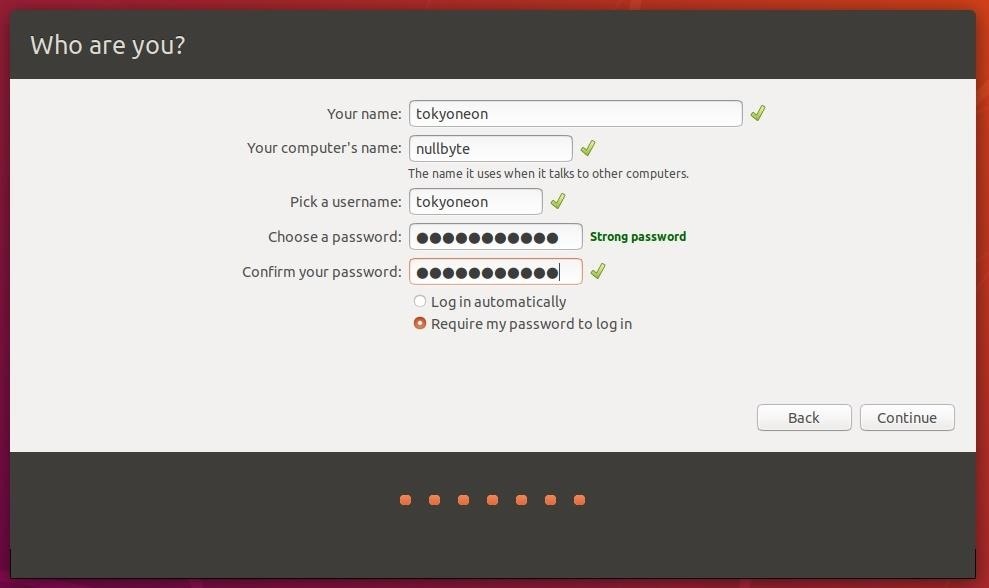

1. **入职阶段:** 在新员工入职前,企业需制定一个详尽的用户入职流程。这通常包括创建用户账户、分配初始角色、设置必要的多因素身份验证,并确保这些用户能够快速访问他们所需资源的同时保持安全。

2. **在职阶段:** 在职员工的账户管理同样重要。对于用户角色、权限的持续审计,以及定期进行的安全培训,都是必不可少的部分。此外,任何组织结构变化、岗位调整,或者职责改变都应立即反映在用户权限的更新中。

3. **离职阶段:** 当员工离职时,应当迅速进行账户的停用和权限的回收,确保离职员工无法再访问公司资源。这一阶段的处理速度往往决定了企业面临的安全风险大小。

### 3.1.2 用户身份的属性和角色分配

用户身份属性通常包含基本的个人信息,如用户名、密码、联系信息等。然而,在OIM中,用户身份的属性远不止这些。它们还包括与安全相关的属性,如多因素验证状态、双因素认证设备、密钥等。

1. **角色分配:** 在OIM中,角色是决定用户可以访问哪些资源的关键。

0

0