增强代码安全:编译器安全特性深度分析

发布时间: 2024-12-10 09:55:18 阅读量: 28 订阅数: 34

通用代码安全编程规范

# 1. 编译器安全特性的概述

## 1.1 编译器安全特性的重要性

编译器作为软件开发的重要工具,其安全特性的强化对于保障软件整体安全至关重要。随着攻击手段日益先进,编译器必须不断集成新的安全措施以抵御潜在的安全威胁。本章将概述编译器安全特性的基本概念,为读者提供一个全面理解内存安全、数据执行防止(DEP)、控制流完整性(CFI)等关键安全技术的基础。

## 1.2 安全特性的发展趋势

随着计算机科学的发展,安全性已成为衡量编译器性能的关键指标之一。当前,编译器正逐步从传统意义上的代码生成工具转变为集成了多种安全机制的综合性平台。这包括但不限于内存安全检查、漏洞防御机制、以及代码保护措施,旨在为现代软件系统提供更全面的安全保障。

## 1.3 编译器安全特性的基本概念

为了更深入地了解编译器安全特性,本章将首先介绍一些基础概念。这些概念包括内存访问控制、代码混淆、静态分析等,它们共同构成了现代编译器安全特性的核心部分。掌握这些基础概念将帮助理解后续章节中的内存安全实践和各种安全技术的实现细节。

# 2. 内存安全的理论与实践

## 2.1 内存安全基础知识

### 2.1.1 内存管理原理

在现代计算环境中,内存管理是指操作系统用来分配和管理计算机内存的机制。内存管理的一个关键任务是确保每个运行的程序都能够得到其所需内存的足够部分,同时确保程序之间彼此隔离,以免发生数据的非法访问。

#### 内存分配策略

内存分配策略通常分为静态分配和动态分配两大类:

1. **静态内存分配**:在编译时或程序加载时分配内存。其优点是容易管理且通常效率较高,缺点是不够灵活,容易导致内存浪费。

2. **动态内存分配**:在程序运行时根据需要分配内存。其优点是灵活,可以根据程序的实际运行状态动态调整,但需要复杂的内存管理机制来避免内存泄漏等问题。

#### 内存访问控制

内存访问控制是指确保程序只访问其已被授权的内存区域的一套规则和机制。这通常涉及到内存保护,如分页和分段机制,来实现不同程序间的隔离。

### 2.1.2 内存错误的类型与影响

内存错误通常有多种类型,每种都可能导致程序崩溃或安全漏洞。

#### 指针错误

指针错误是当程序错误地使用指针时发生。常见的指针错误类型包括:

- **空指针解引用**:试图访问一个空指针指向的内存。

- **悬空指针引用**:指针所指向的内存已被释放。

- **越界访问**:访问数组或缓冲区的边界之外的内存。

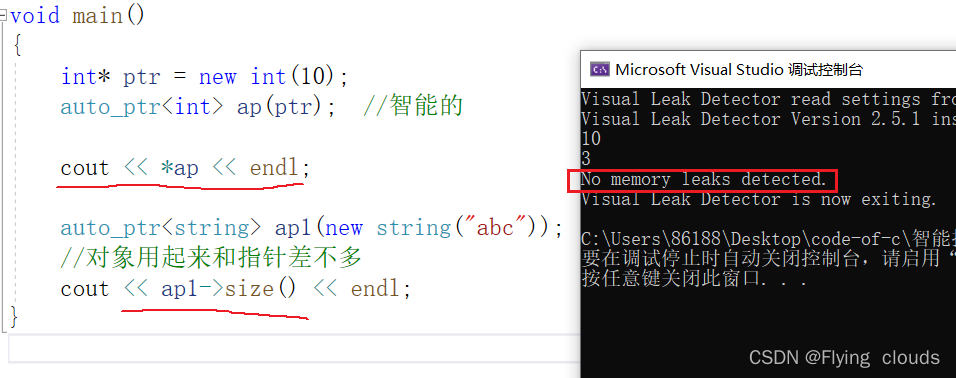

#### 内存泄漏

内存泄漏发生时,程序分配了内存,但在使用完毕后没有正确地释放。随着程序运行,可能会逐渐耗尽所有可用的内存。

#### 堆栈溢出

堆栈溢出指的是程序在堆栈上分配的内存超出了其实际需要。这会导致数据破坏和程序崩溃,严重时可被利用来执行任意代码。

## 2.2 编译器内存安全特性的实现

### 2.2.1 堆栈保护技术

堆栈保护技术是编译器用来防止堆栈溢出和控制流劫持攻击的一种方法。比如,编译器在函数返回地址前后插入特殊的“canary”值来检测堆栈是否被破坏。

#### 实现机制

堆栈保护机制通常是在函数调用时,在返回地址前存储一个随机数(canary),函数返回前检查这个值是否发生了变化。如果canary值被篡改,那么程序将立即终止,避免执行被破坏的代码。

### 2.2.2 非执行内存区域(NX Bit)

NX Bit(No-eXecute Bit)是一种硬件级别的内存保护技术,用于标识特定内存区域是否可以被处理器执行代码。通过设置NX Bit,操作系统和编译器可以确保堆、栈等内存区域不可执行。

#### 硬件支持

现代处理器架构,如x86和ARM,均支持NX Bit。在内存页表项中设置NX Bit,可以防止代码执行于非代码区域,如堆栈和其他数据区域。

### 2.2.3 内存访问控制和边界检查

内存访问控制和边界检查是编译器用于防止缓冲区溢出和其他内存安全问题的技术。

#### 控制技术

这些技术包括数组边界检查、指针验证和内存池分配等。编译器可以在编译阶段插入额外的代码来检查每个内存访问是否合法,以防止溢出。

#### 边界检查实例

例如,GCC编译器的`-fstack-protector`选项可以保护堆栈上的局部变量,防止缓冲区溢出覆盖返回地址。当发生溢出时,程序会捕获到错误并终止执行,避免攻击者控制程序执行流程。

## 2.3 内存安全特性在代码中的应用

### 2.3.1 硬件支持的内存保护技术

硬件支持的内存保护技术依赖于CPU的功能来提供安全保障。例如,使用NX Bit和硬件辅助的数据执行防止(DEP)功能。

#### 应用场景

在嵌入式系统中,硬件保护技术对于确保设备的可靠性和安全性至关重要。如在关键基础设施控制的嵌入式设备上,使用硬件安全特性来防止潜在的攻击。

### 2.3.2 软件层面的内存安全实践

软件层面的内存安全实践包括在代码编写、编译、链接和运行时采取的各种安全措施。

#### 安全编码规范

开发人员需要遵守安全编码规范,例如,使用合适的内存分配函数,避免使用易产生内存错误的函数(如`strcpy`),并积极使用现代编程语言提供的内存安全特性。

#### 静态分析工具

静态分析工具可以帮助发现潜在的内存安全漏洞。例如,使用Clang的AddressSanitizer可以在开发阶段检测到内存错误。

在下一章节中,我们将深入探讨数据执行防止(DEP)技术,它是在内存安全领域中的又一重要进展。

# 3. 数据执行防止(

0

0