JWT安全指南:Token生成与验证的最佳实践

发布时间: 2025-01-09 21:04:40 阅读量: 10 订阅数: 9

# 摘要

JSON Web Token(JWT)作为一种广泛使用的身份验证和数据交换格式,其安全性和实践应用引起了业界的高度关注。本文首先介绍了JWT的基础知识和生成原理,包括其结构的三个组成部分(头部、载荷、签名),以及生成Token的过程和安全特性。随后,深入探讨了JWT Token的验证机制和最佳实践,着重解析了在实际应用中可能遇到的安全问题及相应的解决方案。最后,文章分析了JWT的发展趋势、技术整合以及所面临的挑战,展望了其在保障用户隐私和数据保护方面的未来技术发展。

# 关键字

JSON Web Token;Token生成;安全特性;Token验证;安全策略;技术挑战

参考资源链接:[深入解析:Cookie、Session与Token的工作机制](https://wenku.csdn.net/doc/6412b4bcbe7fbd1778d40a45?spm=1055.2635.3001.10343)

# 1. JWT基础与原理

JSON Web Tokens (JWT) 是一种开放标准(RFC 7519),用于在网络应用环境间安全地传输信息。它是作为一个紧凑的、自包含的方式来进行信息传输,因为数字签名的原因,可以被验证和信任。本章将带您从零开始理解JWT的工作原理。

## 1.1 JWT是什么?

JWT可以被视为一个“紧凑型”的自包含方式,声明了在两方之间传递的一些信息。由于其结构紧凑且具有良好的可读性,JWT经常被用于身份验证和信息交换。

## 1.2 JWT的组成

一个JWT实际上就是一个字符串,它由三部分组成:Header(头部)、Payload(载荷)、Signature(签名)。这种结构让JWT可以被签名,或者可选地加密。

## 1.3 JWT的应用场景

JWT广泛应用于Web应用的身份验证流程中,它允许用户用一个简洁的Token来替代传统长篇的身份信息,同时通过验证Token签名来确保其安全性。

通过本章,您将掌握JWT的核心概念和应用价值,为深入研究JWT的生成、验证、安全策略等后续内容打下坚实的基础。

# 2. JWT Token生成的理论与实践

## 2.1 JWT的结构和组成

### 2.1.1 JWT的头部(Header)

JWT的头部主要描述了关于该Token的最基本的信息,包括Token的类型(即JWT),以及所使用的签名算法(如HMAC SHA256或者RSA)。它通常由两部分组成:Token的类型(即"alg")和使用的哈希算法(如"HS256")。

```json

{

"alg": "HS256",

"typ": "JWT"

}

```

### 2.1.2 JWT的载荷(Payload)

载荷部分包含实际存储在Token中的数据,通常这部分数据包括标准字段以及自定义字段。标准字段如发行者(iss)、主题(sub)、过期时间(exp)等。自定义字段可以是任何数据,比如用户的id,角色信息等。

```json

{

"sub": "1234567890",

"name": "John Doe",

"admin": true,

"iat": 1516239022

}

```

### 2.1.3 JWT的签名(Signature)

最后,为了防止数据篡改,对头部和载荷进行了签名。签名过程涉及了头部和载荷的编码,以及一个密钥,使用的是header中指定的算法进行签名。

```javascript

HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload),

secret)

```

## 2.2 JWT Token的生成过程

### 2.2.1 选择合适的加密算法

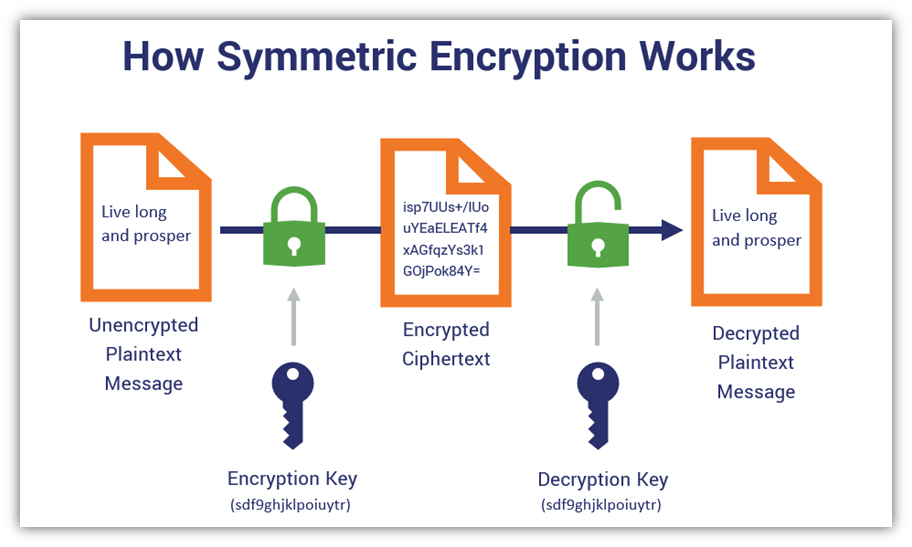

选择加密算法是生成JWT中的第一步,常用算法有HS256(对称加密)、RS256(非对称加密)等。HS256使用同一个密钥进行签名和验证,而RS256需要一个私钥进行签名,一个公钥进行验证。选择合适的算法需要考虑安全性、性能和应用需求。

### 2.2.2 实现Token的生成代码

生成JWT Token的代码示例,这里使用Node.js和`jsonwebtoken`库来生成一个简单的Token。

```javascript

const jwt = require('jsonwebtoken');

const secret = 'mySecretKey';

const payload = {

sub: '1234567890',

name: 'John Doe',

admin: true,

iat: 1516239022

};

const token = jwt.sign(payload, secret, {

expiresIn: '1h', // Token有效期1小时

algorithm: 'HS256' // 使用的签名算法

});

console.log(token);

```

### 2.2.3 Token生成的常见问题和解决方案

生成Token时可能会遇到的问题包括密钥泄露、Token过期设置不当等。解决方案包括使用更安全的密钥存储方式,如环境变量或密钥管理系统;合理设置Token的有效期和更新策略;使用安全库生成和验证Token以避免潜在漏洞。

## 2.3 JWT Token的安全特性

### 2.3.1 令牌的过期机制

JWT支持设置过期时间,以防止Token永久有效导致的安全风险。过期时间应根据实际需求合理设置,避免过长导致的风险和过短带来的用户体验问题。

### 2.3.2 密钥管理和安全性

密钥是JWT安全性的核心,应严格保密。在生产环境中,密钥不应该硬编码在代码中,而应该使用环境变量或专门的密钥管理服务来管理和存储。定期更换密钥也是保持Token安全的推荐做法。

### 2.3.3 防止重放攻击和令牌篡改

重放攻击和令牌篡改是JWT可能面临的威胁。为防止这些攻击,可以引入nonce(一次性数字

0

0