【CPAU安全性设置】:专家实践方法,确保数据安全无忧

发布时间: 2024-12-15 18:01:38 阅读量: 7 订阅数: 11

参考资源链接:[CPAU使用教程:无管理员权限运行程序](https://wenku.csdn.net/doc/1695pdw7uh?spm=1055.2635.3001.10343)

# 1. CPAU安全性设置概述

在当今信息技术迅猛发展的时代,企业数据安全成为各组织和个人面临的重大挑战。CPAU(Critical Process Auditing Utility)作为一个先进的数据审计工具,在保障数据安全方面扮演了至关重要的角色。本章将介绍CPAU安全性设置的基础知识,以帮助读者建立起对数据安全性的初步认识,并强调设置其安全性的重要性。

## 1.1 CPAU工具简介

CPAU不仅是一个简单的数据审计工具,它集成了多项先进功能,旨在为企业提供全面的数据安全解决方案。CPAU通过实时监控和定期审计,帮助企业识别潜在的风险点,并及时采取措施加以防范。

### 1.1.1 CPAU功能特点

CPAU的核心功能包括:

- 实时监控关键进程

- 数据访问审计

- 异常行为检测与报警

这些功能特点为确保数据不被未授权访问或篡改提供了强有力的保障。

### 1.1.2 CPAU与数据安全的关系

数据安全不仅仅是一个技术问题,更是一个商业和法律问题。CPAU通过其高级的安全特性,帮助企业和组织遵守数据保护法规,降低数据泄露风险,维护企业声誉和客户信任。

在本章中,我们简要介绍了CPAU的工具概述和它在数据安全中的作用。接下来的章节将进一步深入探讨CPAU的基础理论、实践方法以及未来的发展趋势。

# 2. CPAU基础与数据安全理论

### 2.1 CPAU工具简介

CPAU,即Cyber Protection and Analysis Utility,是一个旨在提高数据安全性并提供系统分析的工具。它的功能设计着眼于为IT基础设施提供保障,确保数据的机密性、完整性和可用性。

#### 2.1.1 CPAU功能特点

CPAU包含了多个模块,以支持不同的安全操作。比如它具备实时监控网络活动的能力,可以分析异常流量,从而预防潜在的安全威胁。除此之外,CPAU还整合了数据备份和灾难恢复功能,为可能出现的数据丢失或系统崩溃提供了双重保护。它的密码管理器确保用户能够生成强密码,并且易于管理,降低了密码泄露的风险。CPAU还包括自动化报告功能,为管理层提供即时的安全性概览。

#### 2.1.2 CPAU与数据安全的关系

CPAU在数据安全方面发挥着至关重要的作用。在当前信息时代,数据就是资产。CPAU通过多种机制确保数据不被未授权访问、篡改或破坏。它还协助企业遵守各种数据保护法规,如GDPR、CCPA等,通过实施一系列安全控制措施来维护数据的隐私。总体来说,CPAU是保护企业信息和数据资产的一个强力工具。

### 2.2 数据安全的基本原则

数据安全领域中最核心的原则通常被称为CIA三原则,即数据的保密性(Confidentiality)、完整性(Integrity)和可用性(Availability)。

#### 2.2.1 数据保密性、完整性和可用性

- **保密性**:确保数据只对授权的用户开放,防止未授权用户访问敏感信息。

- **完整性**:保证数据在存储、处理和传输过程中保持原始、未被篡改的状态。

- **可用性**:确保授权用户可以随时访问所需数据。

这三个原则共同构成了数据安全的基础,任何偏离都会导致数据安全性的降低。例如,数据即使保持了完整性,但如果不能被合法用户访问,它还是没有起到应有的作用。

#### 2.2.2 数据安全与隐私保护

数据安全与隐私保护息息相关。隐私保护通常需要在确保数据安全的基础上,进一步管理个人身份信息,防止个人信息被滥用。CPAU提供的数据匿名化、加密和访问控制功能,都是在保障数据安全性的同时,也维护用户隐私。

### 2.3 CPAU安全性设置的重要性

#### 2.3.1 风险识别与评估

在信息安全领域,风险识别和评估是一个持续的过程。CPAU能够自动扫描系统和网络环境,识别可能存在的安全隐患和弱点。基于这些发现,CPAU能够提供详细的风险评估报告,并推荐相应的安全措施来降低这些风险。

#### 2.3.2 安全策略的制定

一旦识别和评估了风险,企业需要制定相应的安全策略以应对。CPAU集成了策略管理功能,允许管理员定义权限控制、密码策略和安全审核规则。一个明确的安全策略是提升整个组织数据安全性的关键,它确保所有用户都知道他们需要做什么来保护公司资源免受攻击。

CPAU的这些功能和特性让其成为在当今复杂的IT环境下保护数据安全的有力工具。在第三章中,我们将深入探讨CPAU安全性设置的具体实践方法,包括常规和高级安全配置,以及如何应对安全威胁。

# 3. CPAU安全性设置实践方法

## 3.1 常规安全设置

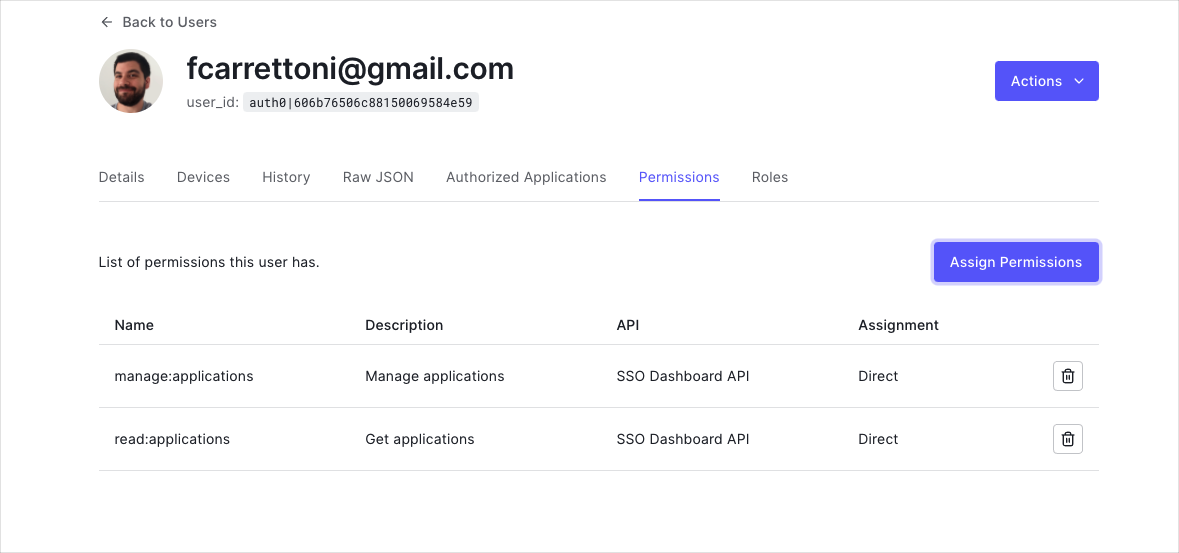

### 3.1.1 用户权限管理

用户权限管理是实现数据安全的基础,通过合理分配系统访问权限,可以有效防止内部人员误操作或者恶意操作对数据造成的损害。在CPAU(即Centralized Privilege Access Utility)中,管理员可以根据用户角色定义不同的访问权限。例如,对于一个敏感财务系统,财务经理和普通财务人

0

0