MySQL数据库安全加固:防御数据库安全威胁,保障数据安全

发布时间: 2024-07-24 09:21:47 阅读量: 39 订阅数: 36

# 1. MySQL数据库安全威胁概述

MySQL数据库的安全威胁是当前IT行业面临的重要挑战之一。随着数据量和应用场景的不断增长,数据库的安全风险也日益突出。本章将概述MySQL数据库面临的安全威胁类型,分析其潜在风险,为后续的安全加固措施奠定基础。

**1.1 安全威胁类型**

MySQL数据库面临的安全威胁主要包括:

- **未授权访问:**攻击者通过窃取或破解用户凭据,获得对数据库的未授权访问权限。

- **数据泄露:**攻击者通过SQL注入、跨站脚本等手段,窃取或篡改数据库中的敏感数据。

- **拒绝服务攻击:**攻击者通过发送大量无效请求或恶意查询,使数据库无法正常提供服务。

- **恶意软件感染:**攻击者通过数据库漏洞或后门程序,将恶意软件植入数据库系统,破坏数据完整性或窃取敏感信息。

**1.2 潜在风险**

这些安全威胁会给企业带来严重的后果,包括:

- **数据损失或损坏:**数据库中存储的敏感数据可能被窃取、篡改或破坏,造成巨大的经济损失和声誉损害。

- **业务中断:**数据库不可用或性能低下,会影响企业关键业务的正常运行,导致收入损失和客户流失。

- **合规性风险:**不遵守相关数据保护法规,可能面临巨额罚款和法律责任。

# 2. MySQL数据库安全加固理论基础

### 2.1 数据库安全威胁类型和风险评估

数据库安全威胁类型多种多样,根据攻击目标和手段,主要可分为以下几类:

- **未授权访问:**攻击者未经授权访问数据库,窃取或篡改数据。

- **数据泄露:**敏感数据被未经授权的人员访问或窃取。

- **数据篡改:**攻击者修改或破坏数据库中的数据,导致数据完整性受损。

- **拒绝服务(DoS):**攻击者通过向数据库发送大量请求或恶意代码,使数据库无法正常提供服务。

- **SQL注入:**攻击者利用SQL语句中的漏洞,执行未经授权的数据库操作。

- **跨站脚本(XSS):**攻击者利用Web应用程序中的漏洞,在用户浏览器中执行恶意脚本。

风险评估是识别和评估数据库安全威胁对组织潜在影响的过程。风险评估包括以下步骤:

1. **识别威胁:**确定可能威胁数据库安全的威胁类型。

2. **评估风险:**分析每个威胁的可能性和影响,确定其风险等级。

3. **制定对策:**根据风险等级,制定相应的安全加固措施。

### 2.2 数据库安全加固原则和策略

数据库安全加固遵循以下原则:

- **最小权限原则:**只授予用户执行其职责所需的最低权限。

- **分层防御原则:**采用多层安全措施,包括防火墙、访问控制、加密和审计。

- **持续监控原则:**定期监控数据库活动,检测和响应安全事件。

常见的数据库安全加固策略包括:

- **用户权限管理:**创建和管理数据库用户,并根据最小权限原则授予权限。

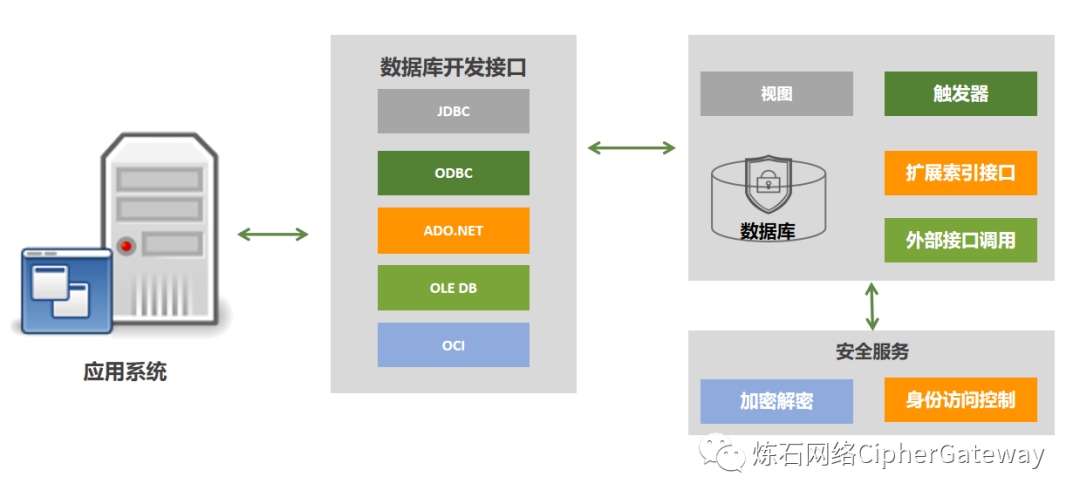

- **访问控制:**使用防火墙、网络访问控制和数据库访问控制列表(ACL)限制对数据库的访问。

- **加密:**对敏感数据进行加密,防止未经授权的访问。

- **审计和日志分析:**记录数据库活动,并定期分析日志以检测异常行为。

- **备份和恢复:**定期备份数据库,并制定恢复计划以应对数据丢失或损坏。

# 3.1 数据库用户权限管理

### 3.1.1 用户权限的创建和管理

MySQL数据库中,用户权限管理是数据库安全加固的关键环节。通过对用户权限的合理分配和管理,可以有效控制用户对数据库的访问和操作权限,防止未经授权的访问和操作。

**用户权限的创建**

创建用户权限可以通过以下步骤:

```sql

CREATE USER 'username'@'hostname' IDENTIFIED BY 'password';

GRANT <权限列表> ON <数据库名>.<表名> TO 'username'@'hostname';

```

其中:

* `username`:要创建的用户名称

* `hostname`:用户可以从该主机访问数据库

* `password`:用户的密码

* `<权限列表>`:要授予用户的权限列表,例如 `SELECT`, `INSERT`, `UPDATE`, `DELETE` 等

* `<数据库

0

0