Kubernetes集群管理:从入门到精通

发布时间: 2024-07-14 03:50:38 阅读量: 75 订阅数: 23

# 1. Kubernetes概述**

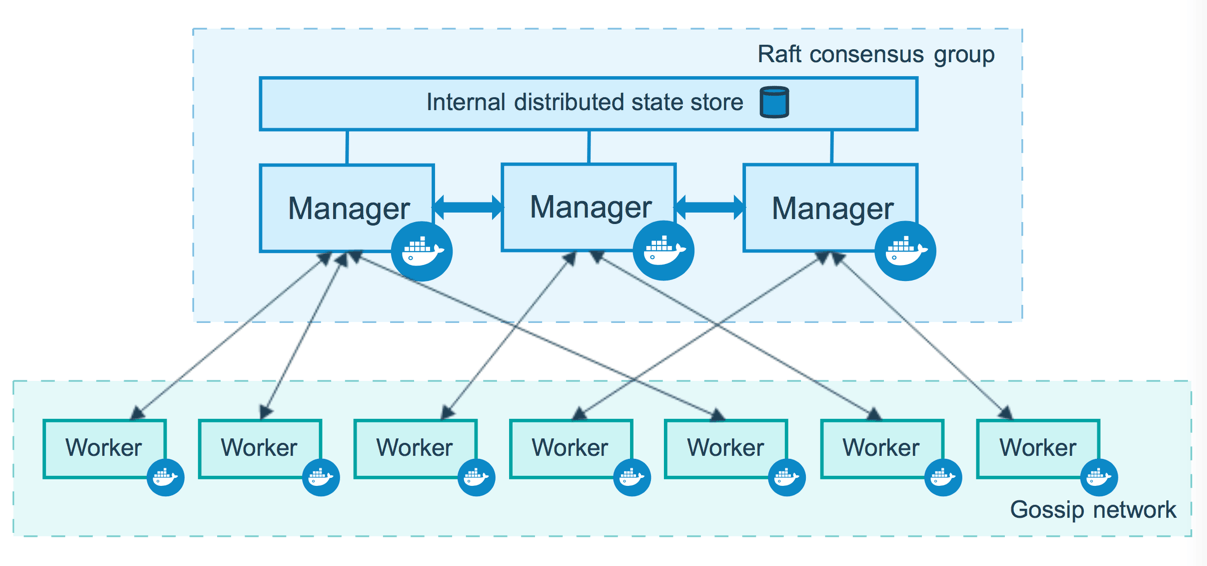

Kubernetes是一个开源容器编排系统,用于自动化容器的部署、管理和扩展。它提供了强大的功能,使组织能够高效地管理分布式应用程序和服务。

Kubernetes集群由一组相互连接的节点组成,包括主节点和工作节点。主节点负责管理集群,而工作节点负责运行容器化应用程序。Kubernetes提供了丰富的API和工具,使管理员能够轻松地部署、管理和监控集群中的资源。

Kubernetes的核心概念包括Pod、部署、服务和持久卷。Pod是Kubernetes中运行容器的基本单元,部署用于管理Pod的集合,服务提供对Pod的网络访问,而持久卷用于存储容器数据。

# 2. Kubernetes集群部署

### 2.1 集群架构和组件

#### 2.1.1 Master节点

Master节点是Kubernetes集群的大脑,负责管理和控制集群。它运行着Kubernetes控制平面组件,包括:

- **kube-apiserver:**API服务器,提供对Kubernetes API的访问。

- **kube-controller-manager:**控制器管理器,负责管理集群状态,例如创建、删除和更新资源。

- **kube-scheduler:**调度器,负责将Pod分配到Worker节点上。

- **etcd:**分布式键值存储,存储集群状态。

#### 2.1.2 Worker节点

Worker节点是Kubernetes集群的执行器,负责运行Pod和容器。它们运行着Kubernetes节点代理组件,包括:

- **kubelet:**节点代理,负责管理Pod和容器的生命周期。

- **kube-proxy:**代理,负责在集群内提供网络连接。

- **containerd:**容器运行时,负责管理容器。

### 2.2 集群安装和配置

#### 2.2.1 kubeadm工具

kubeadm是一个工具,用于初始化和配置Kubernetes集群。它提供了一个简化的安装过程,可以快速启动和运行集群。

```

kubeadm init --pod-network-cidr=10.244.0.0/16

```

- **--pod-network-cidr:**指定Pod网络的CIDR块。

#### 2.2.2 网络配置

Kubernetes集群需要一个稳定的网络环境来进行通信。网络配置包括:

- **Pod网络:**为Pod提供网络连接,通常使用Flannel或Calico等网络插件。

- **服务网络:**为Kubernetes服务提供网络连接,允许它们在集群内和外部访问。

- **DNS配置:**确保集群内所有组件都可以相互解析。

#### 2.2.3 存储配置

Kubernetes集群需要存储来存储持久数据,例如Pod的日志和配置文件。存储配置包括:

- **本地存储:**使用本地磁盘或SSD存储数据。

- **云存储:**使用云提供商提供的存储服务,例如AWS EBS或Azure Disk。

- **持久卷:**Kubernetes对象,用于管理持久存储。

# 3. Kubernetes资源管理

### 3.1 Pod和容器

#### 3.1.1 Pod的结构和生命周期

Pod是Kubernetes中部署和管理应用程序的基本单位。它代表了一个或多个容器的集合,这些容器共享相同的网络和存储资源。Pod由以下组件组成:

- **容器:** Pod中运行的实际应用程序。

- **共享卷:** 容器之间可以访问的持久存储。

- **网络:** Pod中所有容器共享的IP地址和端口。

- **环境变量:** 可用于Pod中所有容器的环境变量。

Pod的生命周期分为以下阶段:

- **Pending:** Pod正在创建。

- **Running:** Pod已创建并正在运行。

- **Succeeded:** Pod已成功完成。

- **Failed:** Pod在启动或运行时遇到错误。

- **Unknown:** Kubernetes无法确定Pod的状态。

#### 3.1.2 容器的镜像和启动

容器是Pod中的独立执行单元。它们由镜像构建,镜像包含应用程序代码、依赖项和运行时环境。

容器启动过程如下:

1. Kubernetes从镜像仓库拉取容器镜像。

2. Kubernetes在Pod中创建一个容器运行时环境。

3. Kubernetes将容器镜像解压缩并加载到容器运行时环境中。

4. Kubernetes启动容器,并执行容器中的应用程序代码。

### 3.2 部署和管理

#### 3.2.1 部署策略和滚动更新

Kubernetes提供多种部署策略,用于控制应用程序的部署过程。这些策略包括:

- **Recreate:** 删除现有Pod并创建新的Pod。

- **RollingUpdate:** 逐步替换现有Pod,以最小化应用程序的停机时间。

滚动更新允许在不中断服务的情况下更新应用程序。它通过以下步骤进行:

1. 创建新的Pod。

2. 将流量从旧Pod逐步转移到新Pod。

3. 删除旧Pod。

#### 3.2.2 监控和故障排除

Kubernetes提供多种工具用于监控和故障排除:

- **kubectl:** 命令行工具,用于管理和监控Kubernetes集群。

- **Metrics Server:** 收集和公开集群指标。

- **Logging:** 收集和存储集群日志。

- **Alerting:** 根据特定条件触发警报。

通过这些工具,管理员可以监控集群的健康状况,并快速识别和解决问题。

**代码块:**

```yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: my-app

spec:

replicas: 3

selector:

matchLabels:

app: my-app

template:

metadata:

labels:

app: my-app

spec:

containers:

- name: my-app

image: my-registry/my-app:latest

```

**逻辑分析:**

此代码定义了一个Kubernetes Deployment,它将部署三个副本的`my-app`容器。Deployment会自动管理Pod,确保始终运行指定数量的副本。

**参数说明:**

- `replicas`:要部署的Pod副本数。

- `selector`:用于标识Deployment管理的Pod的标签。

- `template`:Pod的模板,其中包含容器定义。

# 4. Kubernetes服务和网络

### 4.1 服务类型和负载均衡

Kubernetes服务是将一组Pod暴露为单个实体,以便其他Pod或外部客户端可以访问它们。Kubernetes提供了几种服务类型,每种类型都有其特定的负载均衡机制。

#### 4.1.1 NodePort服务

NodePort服务将集群中的每个工作节点上打开一个端口,并将该端口映射到服务端口。外部客户端可以通过该NodePort端口访问服务。

```yaml

apiVersion: v1

kind: Service

metadata:

name: my-nodeport-service

spec:

type: NodePort

selector:

app: my-app

ports:

- port: 80

targetPort: 8080

nodePort: 30000

```

**参数说明:**

- `type`: 指定服务类型为NodePort。

- `selector`: 指定要公开的服务Pod的标签选择器。

- `ports`: 定义服务端口,包括端口号、目标端口和NodePort。

**逻辑分析:**

此NodePort服务将公开一个名为`my-app`的Pod,并通过NodePort 30000暴露端口80。外部客户端可以通过集群中任何工作节点的端口30000访问该服务。

#### 4.1.2 Ingress服务

Ingress服务是用于管理外部流量进入Kubernetes集群的入口点。它提供了一种将外部请求路由到集群内服务的机制。

```yaml

apiVersion: networking.k8s.io/v1beta1

kind: Ingress

metadata:

name: my-ingress

spec:

rules:

- host: my-domain.com

http:

paths:

- path: /

backend:

service:

name: my-service

port:

number: 80

```

**参数说明:**

- `host`: 指定要路由到服务的外部域名或IP地址。

- `http`: 指定HTTP路由规则。

- `paths`: 定义要匹配的请求路径和将请求路由到的后端服务。

**逻辑分析:**

此Ingress服务将配置一个名为`my-domain.com`的外部域名,并将所有请求路由到名为`my-service`的服务的端口80。外部客户端可以通过访问`my-domain.com`来访问该服务。

### 4.2 网络策略和安全

Kubernetes网络策略提供了一种在Pod级别控制网络流量的机制。它们允许管理员指定哪些Pod可以相互通信,以及哪些外部IP地址或域可以访问集群。

#### 4.2.1 网络策略的定义和应用

```yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: my-network-policy

spec:

podSelector:

matchLabels:

app: my-app

ingress:

- from:

- podSelector:

matchLabels:

app: my-other-app

```

**参数说明:**

- `podSelector`: 指定要应用网络策略的Pod的标签选择器。

- `ingress`: 定义允许进入Pod的入站流量规则。

- `from`: 指定允许从哪些来源访问Pod。

**逻辑分析:**

此网络策略将允许标签为`app: my-app`的Pod与标签为`app: my-other-app`的Pod通信。其他所有入站流量都将被阻止。

#### 4.2.2 安全加固和认证

Kubernetes提供了一系列安全加固和认证机制,包括:

- **RBAC(基于角色的访问控制):**允许管理员控制用户和服务帐户对Kubernetes资源的访问。

- **TLS认证:**用于保护Kubernetes API服务器和集群组件之间的通信。

- **Pod安全策略:**允许管理员限制Pod可以执行的操作和访问的资源。

通过实施这些安全措施,管理员可以保护Kubernetes集群免受未经授权的访问和恶意活动。

# 5. Kubernetes存储和持久化

**5.1 存储类型和持久卷**

Kubernetes提供了多种存储类型,以满足不同应用程序和数据的需求。主要分为以下两类:

**5.1.1 本地存储**

* **空目录(EmptyDir):**临时存储,仅在Pod运行期间存在,Pod终止后数据丢失。

* **主机路径(HostPath):**将主机上的目录或文件挂载到Pod中,Pod终止后数据不会丢失。

**5.1.2 云存储**

* **弹性块存储(EBS):**AWS提供的块存储服务,可用于持久化数据。

* **Google云硬盘(GCE Persistent Disk):**Google Cloud提供的块存储服务,可用于持久化数据。

* **Azure磁盘(Azure Disk):**Azure提供的块存储服务,可用于持久化数据。

**5.2 持久化数据管理**

为了在Pod终止后保留数据,Kubernetes提供了持久卷(PV)和持久卷声明(PVC)的概念。

**5.2.1 持久卷声明和持久卷绑定**

* **持久卷声明(PVC):**声明应用程序所需存储资源的请求。

* **持久卷(PV):**提供实际存储资源的Kubernetes对象。

* **持久卷绑定(PVB):**将PVC和PV绑定在一起,使应用程序能够访问存储资源。

**5.2.2 数据备份和恢复**

Kubernetes提供了多种数据备份和恢复选项:

* **快照:**创建PV的快照,以便在数据丢失时恢复。

* **备份和恢复工具:**例如Velero和Restic,可以备份和恢复Kubernetes集群中的数据。

* **外部存储解决方案:**例如NetApp和Dell EMC,提供自己的备份和恢复功能。

**代码示例:**

创建持久卷声明:

```yaml

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: my-pvc

spec:

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 1Gi

```

创建持久卷:

```yaml

apiVersion: v1

kind: PersistentVolume

metadata:

name: my-pv

spec:

capacity:

storage: 1Gi

accessModes:

- ReadWriteOnce

persistentVolumeReclaimPolicy: Recycle

storageClassName: my-storage-class

nfs:

server: 10.0.0.1

path: /data

```

绑定持久卷声明和持久卷:

```yaml

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: my-pvc

spec:

volumeName: my-pv

```

**流程图:**

[流程图:Kubernetes存储和持久化](https://mermaid-js.github.io/mermaid-live-editor/#/edit/eyJjb2RlIjoiZ3JhcGggTFJBIC1DLiBCYWNrdWAKICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAg

# 6. Kubernetes高级特性

### 6.1 自动化和编排

**6.1.1 Helm包管理器**

Helm是一个Kubernetes包管理器,用于简化Kubernetes应用程序的部署和管理。它提供了一个中央存储库,其中包含预先打包的Kubernetes资源集合,称为图表。

**安装Helm:**

```shell

curl https://raw.githubusercontent.com/helm/helm/main/scripts/get-helm-3 | bash

```

**使用Helm安装应用程序:**

```shell

helm install my-app ./my-app

```

**6.1.2 GitOps工作流**

GitOps是一种软件开发实践,它将Git作为配置管理的唯一来源。Kubernetes集群的状态与Git存储库中的配置保持同步。

**实施GitOps:**

1. 创建一个Git存储库来存储Kubernetes配置。

2. 使用CI/CD工具(如Jenkins或GitLab)将代码更改部署到Kubernetes集群。

3. 使用工具(如Flux或Argo CD)监控Git存储库中的更改并自动将它们应用于集群。

### 6.2 扩展和定制

**6.2.1 自有控制器和自定义资源**

Kubernetes允许创建自定义控制器和自定义资源(CR),以扩展其功能。控制器监视自定义资源,并根据需要执行操作。

**创建自有控制器:**

1. 定义一个自定义资源描述符(CRD)。

2. 创建一个控制器来处理CRD中定义的资源。

**6.2.2 集群联邦和多集群管理**

Kubernetes集群联邦允许管理多个Kubernetes集群作为一个统一的实体。这提供了跨集群资源共享、故障转移和集中管理的能力。

**配置集群联邦:**

1. 在每个集群上安装Kubernetes联邦组件。

2. 创建一个管理集群来管理其他集群。

3. 将其他集群加入管理集群。

0

0