【Mako模板安全攻略】:防范模板注入攻击的不二法门

发布时间: 2024-10-17 23:51:24 阅读量: 45 订阅数: 34

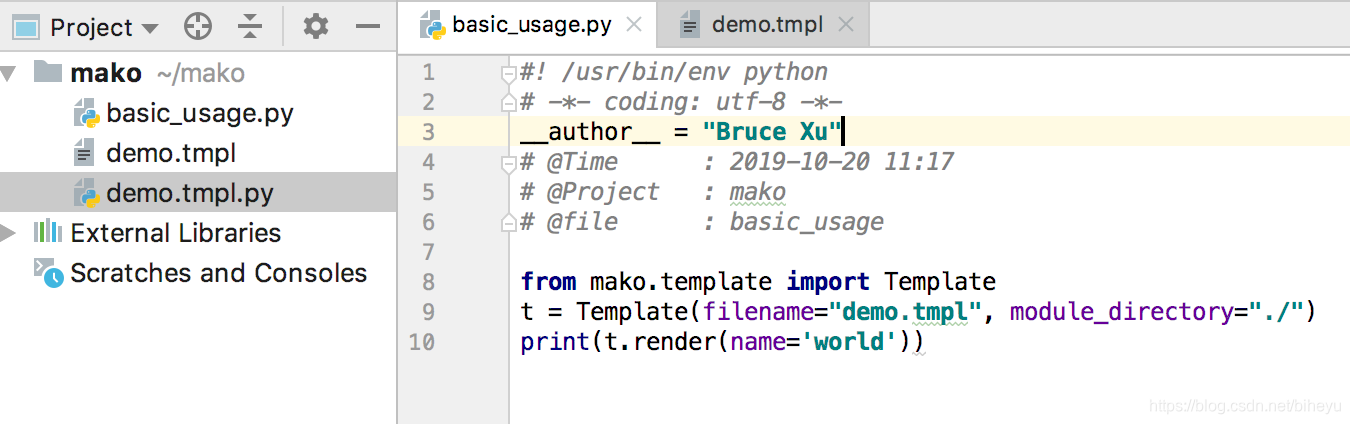

Pyramid Mako模板引入helper对象的步骤方法

# 1. 模板注入攻击概述

## 1.1 模板注入攻击定义

模板注入攻击是一种安全威胁,它利用了服务器端模板引擎处理不安全数据的方式。攻击者通过精心构造的输入,可以使模板引擎执行恶意代码,从而导致信息泄露、权限提升等安全事件。

## 1.2 攻击的普遍性与严重性

由于模板引擎广泛用于Web应用,模板注入攻击具有高度的普遍性。它对应用的安全构成严重威胁,轻则数据泄露,重则服务器控制。因此,了解模板注入攻击并采取措施预防至关重要。

## 1.3 目标人群

本章旨在为IT行业从业者的安全认知打下基础,特别是对于开发者、安全研究员以及运维人员,帮助他们从总体上理解模板注入攻击的危害,并引导他们深入学习后续章节以实现有效的防御。

# 2. 模板注入攻击的原理与分类

## 2.1 模板注入攻击的原理

### 2.1.1 模板引擎的工作机制

模板引擎是Web应用中的一个组件,用于将模板和数据结合生成动态内容。它的工作原理可以概括为以下几个步骤:

1. **模板解析**:模板引擎首先会解析模板文件,识别其中的特定指令、变量以及逻辑控制语句。

2. **数据绑定**:将用户或应用程序提供的数据与模板中的变量进行绑定。

3. **内容生成**:根据模板的指令和绑定的数据,生成最终的HTML、XML或其他格式的输出。

4. **输出渲染**:最终生成的内容会被渲染到客户端,如Web页面上。

以Java语言中常见的Thymeleaf模板引擎为例,其工作流程如下:

```java

// 示例代码:Thymeleaf模板引擎使用

String templateContent = "<p th:text=\"${message}\">Hello, Thymeleaf!</p>";

Context context = new Context();

context.setVariable("message", "Hello Template!");

TemplateEngine templateEngine = new SpringTemplateEngine();

String result = templateEngine.process(templateContent, context);

System.out.println(result);

```

输出结果将是:

```

Hello, Template!

```

### 2.1.2 模板注入攻击的触发条件

模板注入攻击通常在模板引擎处理用户可控数据时发生。以下是攻击触发的必要条件:

1. **用户输入可控**:模板引擎解析的模板中包含来自用户输入的变量或指令。

2. **缺乏适当的过滤机制**:用户输入的数据没有经过严格的过滤或转义,允许恶意代码注入。

3. **安全配置不当**:模板引擎的配置未限制用户输入执行敏感操作的能力。

模板注入攻击通常利用了开发者对模板引擎工作机制的误解,或者对安全性考虑不足。

## 2.2 模板注入攻击的类型

### 2.2.1 代码注入型模板攻击

代码注入型模板攻击是指攻击者将恶意代码片段注入模板,以执行未授权的代码执行。在某些模板引擎中,如果对用户输入的处理不当,攻击者可以利用这一漏洞执行任意代码。

例如,攻击者在表单中输入以下恶意脚本:

```html

<script>alert('XSS');</script>

```

如果模板引擎将其作为HTML输出,这将导致跨站脚本攻击(XSS)。

### 2.2.2 逻辑绕过型模板攻击

逻辑绕过型模板攻击通常发生在模板引擎允许特定的逻辑操作符,但未对输入进行严格限制时。攻击者通过特定的输入,可以绕过安全检查,执行非预期的逻辑路径。

例如,在一个基于用户角色渲染页面的模板中,攻击者可能通过提交特定的参数来获得本应禁止访问的内容:

```html

<!-- 未经过滤的用户角色参数 -->

<div th:if="${role} == 'admin'">Admin Content</div>

```

### 2.2.3 数据泄露型模板攻击

数据泄露型模板攻击是指攻击者利用模板注入漏洞来读取应用程序的敏感数据。这些数据可能包括数据库凭证、用户信息等。

以Thymeleaf为例,如果攻击者能够控制模板变量并读取文件系统,他们可能会尝试读取敏感文件:

```java

// 攻击者尝试通过模板读取系统文件

String templateContent = "<p th:text=\"${payload}\">Hello, Thymeleaf!</p>";

Context context = new Context();

context.setVariable("payload", "Tmyfile.txt");

// ... 后续的模板处理和输出

```

通过上述攻击类型可以看见,模板注入的攻击途径多样,且危害巨大。因此,理解其原理对于开发人员和安全专家至关重要。接下来的章节将详细介绍模板注入的分类,并进一步展开讨论防御策略。

# 3. 模板安全的理论基础

## 3.1 安全的模板引擎设计

### 3.1.1 输入过滤与验证

在模板安全中,输入过滤与验证是防止模板注入攻击的关键环节。设计安全的模板引擎首先要求对所有输入数据进行严格的过滤和验证。例如,任何用户提交的数据,都应该被视作潜在的恶意输入,因此必须进行检查,以确保它们符合预期的格式和内容限制。

实现输入验证的常见方法有:

- 正则表达式:可以用来匹配字符串是否符合特定模式。

- 白名单验证:只允许预定义的值或模式通过。

- 长度限制:限制输入数据的最大长度,以减少攻击面。

- 数据类型校验:如检查是否为数字、日期等。

```python

import re

def validate_input(input_data):

# 假设我们期望的格式为字母数字组合

pattern = r'^[a-zA-Z0-9]+$'

if re.match(pattern, input_data):

return True

else:

return False

# 使用正则表达式验证输入

user_input = 'user_input123'

if validate_input(user_input):

print("输入有效")

else:

print("输入无效")

```

在上述代码示例中,我们定义了一个函数 `validate_input`,该函数使用正则表达式来检查输入数据是否只包含字母和数字。如果数据通过验证,函数返回 `True`,否则返回 `False`。这仅仅

0

0