交换机抓包进阶指南:VLAN与Trunk抓包实战

摘要

交换机抓包技术是网络分析和故障诊断中的一项重要技能。本文从基础概念入手,详细解释了VLAN的原理、配置以及在多VLAN环境下的抓包技术。文章深入探讨了Trunk链路的作用和相关抓包操作,阐述了VLAN标签的结构和数据包分析的关键技术,特别是在使用Wireshark等工具时的实用技巧。此外,文章还介绍了交换机在安全方面的抓包技术,并探讨了防御措施和最佳实践,尤其是在防止VLAN跳跃攻击方面。最后,本文通过实际案例分析,提供了多VLAN环境下的高级抓包策略和交换机故障排除的步骤,旨在为网络工程师提供实用的指导和参考。

关键字

交换机抓包;VLAN;Trunk链路;数据包分析;安全防御;故障排除

参考资源链接:交换机镜像抓包入门:Wireshark实战教程

1. 交换机抓包技术基础

在当代的网络管理与故障排查中,交换机抓包技术是一项核心技能。它不仅可以帮助我们洞察网络流量,还能助力网络安全防护和性能优化。本章我们将介绍抓包技术的基本概念、目的、以及抓包工具的选择。

1.1 抓包技术概述

抓包,或称为网络嗅探,是指在数据链路层捕获网络流量的行为。对于交换机而言,了解抓包技术意味着能够理解交换机端口如何处理进入和离开的帧。这不仅包括了数据包的捕获,还包括了对数据包内容的深入分析。

1.2 抓包工具的选择

在交换机抓包工具的选择上,最广为人知的当属Wireshark。它是网络协议分析器的佼佼者,支持广泛的协议,提供强大的过滤和数据包重组功能。此外,对于交换机抓包,特定于平台的命令行工具,如Cisco的"show monitor"命令,也常用于捕获和分析数据流。

1.3 抓包分析流程

一个典型的抓包分析流程包括设定抓包范围、过滤条件,启动抓包,然后分析所捕获的数据包。首先需明确抓包的目标和需求,随后选择合适的工具和方法,最终通过分析数据包结构和内容,得出诊断结果。

在接下来的章节中,我们将深入探讨在特定网络架构中应用抓包技术的细节。我们将从VLAN的基础开始,逐步覆盖更复杂的应用场景,比如Trunk链路分析和交换机安全抓包。

2. 理解VLAN原理及抓包

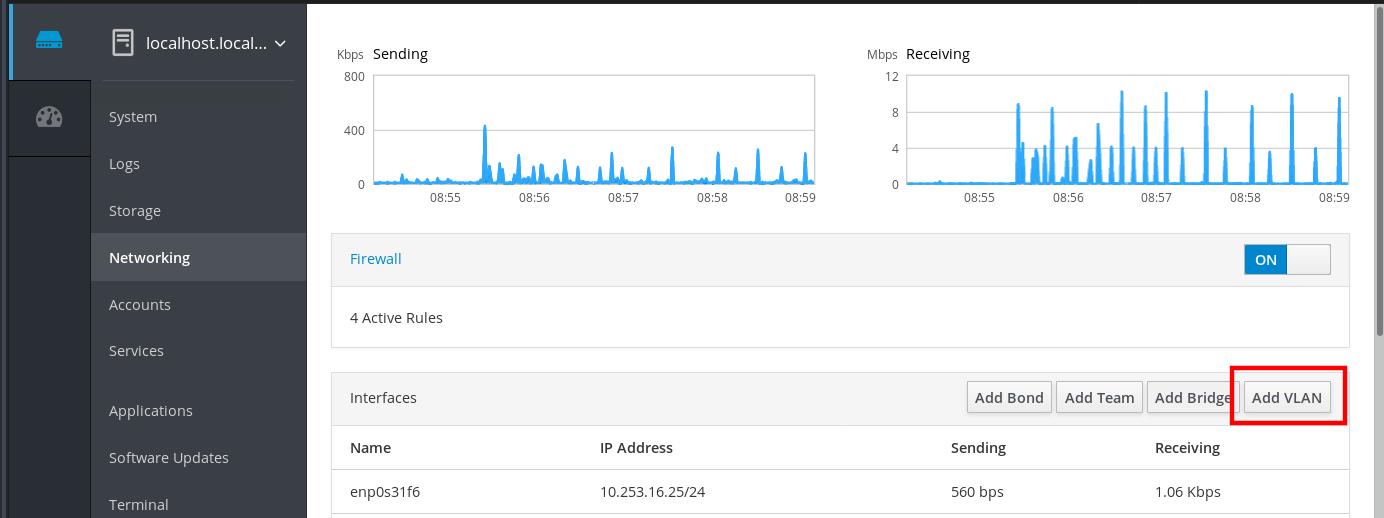

2.1 VLAN概念与配置基础

2.1.1 VLAN的工作原理

VLAN(Virtual Local Area Network,虚拟局域网)是一个网络中用于逻辑上划分不同的广播域的技术。在一个物理交换机上,VLAN可以将一个大的广播域划分为多个小的广播域,从而减少网络的广播流量、提高网络的安全性与效率。广播域是指网络中可以广播帧的区域,如果交换机上的一个端口发送了一个广播帧,那么这个帧会被发送到该交换机上的所有端口。

一个VLAN内的主机可以处于网络的不同物理位置,但它们的通信就像处于同一个局域网一样。VLAN内的主机互相通信时,帧只会在属于同一VLAN的端口间传递,其他VLAN的主机则无法看到这些通信帧。VLAN通过在数据帧中插入额外的标识信息(VLAN ID),来区分不同的广播域。

2.1.2 VLAN的配置方法

在交换机上配置VLAN,通常需要以下几个步骤:

- 登录到交换机的控制台。

- 进入全局配置模式。

- 创建VLAN,并分配VLAN ID。

- 将交换机的端口分配到相应的VLAN中。

以下是一个Cisco交换机配置VLAN的基本示例:

- Switch> enable

- Switch# configure terminal

- Switch(config)# vlan 10

- Switch(config-vlan)# name Sales

- Switch(config-vlan)# exit

- Switch(config)# interface fastEthernet 0/1

- Switch(config-if)# switchport mode access

- Switch(config-if)# switchport access vlan 10

- Switch(config-if)# exit

- Switch(config)# exit

- Switch# write memory

这段配置首先创建了一个VLAN ID为10的VLAN,并命名为"Sales"。然后将接口FastEthernet 0/1分配到VLAN 10中,最后保存配置。请注意,具体的命令和步骤可能根据不同的交换机品牌和型号有所不同。

2.1.3 VLAN配置的验证

配置完VLAN之后,需要验证VLAN是否配置成功。可以通过以下命令来查看VLAN的配置信息:

- Switch# show vlan

该命令会列出交换机上所有的VLAN以及它们的状态和端口分配情况。如果VLAN配置正确,你将能在列表中找到你所创建的VLAN,并看到其相关信息。

2.2 VLAN抓包实战

2.2.1 配置VLAN抓包环境

为了更深入地理解VLAN的工作原理,以及掌握如何在VLAN环境中进行有效的抓包分析,我们需要搭建一个测试环境。这个环境至少应该包含两台VLAN支持的交换机,以及至少两台主机分别连接到不同的VLAN中。

以下是一个简单的配置VLAN抓包环境的步骤:

- 将两台主机分别连接到交换机的不同端口上。

- 在交换机上创建两个VLAN,例如VLAN 10和VLAN 20。

- 将两台主机所连接的端口分别划分到这两个VLAN中。

- 在连接了两台主机的交换机端口上配置Trunk模式,以允许VLAN间通信。

2.2.2 分析VLAN数据包

在配置好VLAN抓包环境后,我们可以通过抓包工具如Wireshark来进行抓包分析。首先,确保抓包工具能够捕获到交换机端口上的所有VLAN流量,可以通过设置捕获过滤器来实现。

- // 仅捕获VLAN 10的流量

- wireshark -f "vlan 10"

通过抓包分析,我们可以看到不同VLAN之间的数据包是如何被标记和隔离的。特别是,VLAN标签字段会被添加到以太网帧的头部,用于标识帧所属的VLAN。这样的标签通常是由4个字节组成,包含了VLAN ID以及其它协议控制信息。

利用Wireshark强大的过滤器功能,我们还可以深入分析VLAN中的数据包。例如,过滤出所有属于VLAN 10的数据包:

- // 过滤VLAN 10的数据包

- (wireshark) vlan.id == 10

接下来,你可以分析捕获的数据包,了解VLAN数据包的结构,包括它们的头部、载荷以及封装协议。通过对VLAN数据包结构的深入理解,可以更好地分析网络中可能出现的问题,并采取相应的解决措施。

通过实际抓包操作和分析,可以达到以下目的:

- 理解VLAN如何隔离广播域。

- 熟悉不同VLAN间通信的配置方法。

- 掌握如何使用抓包工具来分析VLAN内的数据流。

在实际操作中,还需要根据网络的具体需求,调整和优化VLAN配置,从而达到最优的网络性能和安全性。

3. Trunk链路与多VLAN抓包

3.1 Trunk链路的概念与配置

3.1.1 Trunk链路的功能与配置步骤

Trunk链路允许一个网络交换机的端口携带属于多个VLAN的数据流。这是为了允许多个网络段(VLANs)在单一物理链路上进行通信,从而节省端口资源并减少网络设备。Trunk链路的配置通常包括以下步骤:

- 选择交换机上要配置为Trunk的端口。

- 进入端口配置模式。

- 将该端口配置为Trunk模式。

- (可选)配置允许通过Trunk的VLANs。

- (可选)设置Trunk端口的封装类型。

例如,在Cisco交换机上配置Trunk的命令可能如下:

- Switch(config)# interface gigabitEthernet 0/1

- Switch(config-if)# switchport mode trunk

- Switch(config-if)# switchport trunk allowed vlan 10, 20, 30

3.1.2 Trunk封装协议介绍

Trunk端口上可以使用不同的封装协议来识别和隔离属于不同VLAN的数据流。最常用的封装协议有802.1q和ISL(Inter-Switch Link),其中802.1q是业界标准。

-

802.1q:这是IEEE标准的Trunk封装协议,它在数据帧中插入一个标记来标识VLAN信息。802.1q支持的VLAN数量由4096限制,并允许跨设备VLAN扩展。

-

ISL:由Cisco系统提出,是一种非标准的封装协议,它在数据帧周围添加一个26字节的头部和4字节的尾部。ISL通过使用Catalyst系列交换机提供更多的VLAN支持。

3.2 Trunk抓包操作

3.2.1 设置Trunk抓包环境

在设置了Trunk链路之后,就可以对这些链路上的数据包进行捕获和分析了。由于Trunk链路包含了多个VLAN的数据流,因此抓包工具需要正确配置来识别和分离这些数据流。在设置Trunk抓包环境时,重要的是要确保抓包工具(如Wireshark)支持对802.1q或ISL等封装格式的数据包进行解析。

3.2.2 解读Trunk抓取的数据包

当从Trunk链路上捕获数据包时,可以使用Wireshark等工具来查看和分析。Wireshark可以显示封装在802.1q帧中的VLAN信息,并允许用户根据VLAN ID过滤数据包。以下是一个示例Wireshark捕获窗口的截图,展示了如何识别和解读Trunk链路上的数据包:

在Wireshark中,抓包结果会清晰地显示802.1q头部信息,包括VLAN标识符(VLAN ID)。这允许用户查看具体哪个VLAN的数据包正在通过Trunk链路传输。

Trunk捕获的数据包可以进一步使用Wireshark的过滤器功能,按照VLAN ID来筛选出特定的流量,使得网络管理员能够进行更精确的流量分析。

此外,如果要查看不同VLAN间的数据通信,可以设置一个端口为Trunk模式,并在该端口上配置Wireshark来捕获所有VLAN的数据。这可以帮助网络管理员诊断VLAN间通信问题,或者监控跨VLAN的流量模式。

需要注意的是,配置Trunk和捕获Trunk数据包时,应当遵循网络安全和公司政策,确保不会违反合规性要求,也不会无意中泄露敏感信息。

以上内容详细介绍了Trunk链路的概念、配置方法以及如何操作Trunk抓包。每个步骤和代码都含有详尽的解释和分析,以确保读者能够深入理解并能够自行实践这些网络技术。

4. VLAN标签与数据包分析

4.1 VLAN标签解析

4.1.1 VLAN标签结构详解

VLAN标签,也被称为802.1Q标签,是用于在以太网帧中标识数据包所属VLAN的标记。标签插入在以太网帧的目的MAC地址和长度/类型字段之间,它包含4个主要字段:

- TPID(Tag Protocol Identifier): 2字节,用于标识此帧是802.1Q帧,其值为0x8100。

- TCI(Tag Control Information): 2字节,包含用户优先级、规范格式指示器(CFI)和VLAN ID(VID)。

- 用户优先级(User Priority): 3位,用于设置帧的优先级。

- CFI(Canonical Format Indicator): 1位,用于指示MAC地址是否为规范格式。

- VID(VLAN Identifier): 12位,用于唯一标识VLAN。

- 帧长度/类型字段

- 数据和帧检验序列(FCS)

在具体的应用场景中,理解这些字段的含义对于数据分析和故障排除至关重要。

4.1.2 VLAN标签的处理流程

当数据包经过交换机时,VLAN标签的处理流程可以分为以下步骤:

- 数据包接收:交换机接收到数据包后,根据端口配置检查数据包是否带有VLAN标签。

- 标签读取与验证:交换机会读取并验证标签的TPID和VID,确定数据包所属的VLAN。

- 转发决策:根据交换机的VLAN配置和MAC地址表,交换机决定是否转发该数据包以及向哪个端口转发。

- 标签处理:转发前,交换机可能需要对标签进行修改(如VID更改),或者在某些情况下删除标签。

- 数据包发送:带有正确标签的数据包被发送到相应的VLAN或者出口端口。

4.2 数据包分析技巧

4.2.1 使用Wireshark进行数据分析

Wireshark是一个广泛使用的网络协议分析工具,可以用于捕获和分析经过网络的实时数据包。使用Wireshark分析VLAN数据包时,可以遵循以下步骤:

- 捕获数据包:在交换机上的镜像端口或直接连接的设备上启动数据包捕获。

- 过滤和搜索:使用Wireshark的过滤器功能来查找VLAN标签数据包。例如,可以使用

ethertype == 0x8100来过滤802.1Q标签数据包。 - 详细分析:打开特定的数据包,查看详细信息。Wireshark会显示每个字段的值,并允许你深入查看数据包的每个部分。

- 数据包重建:Wireshark支持数据包重建,可以用来查看原始数据或者解码的数据。

- 统计和报告:可以利用Wireshark进行数据包统计,例如查看特定VLAN流量的统计信息。

4.2.2 VLAN标签与数据包过滤技术

在网络分析中,有效地过滤VLAN标签数据包可以简化任务并提高工作效率。以下是使用Wireshark进行VLAN标签过滤的高级技巧:

- 基于VID的过滤:通过指定VID来过滤数据包,例如

802.1Q VLAN ID == 10,可以查看特定VLAN的数据包。 - 基于优先级的过滤:根据数据包的优先级进行过滤,例如

802.1Q VLAN Priority == 7,这可以帮助分析网络中的优先级流量。 - 结合TCP/UDP端口过滤:结合VLAN过滤和端口过滤,可以快速定位特定协议的数据流,例如

tcp.port == 80 and 802.1Q VLAN ID == 10。 - 使用显示过滤表达式:Wireshark允许用户组合多个过滤条件,创建更为复杂的过滤表达式,以进行详细的数据包分析。

在本章中,通过对VLAN标签结构的深入解析和实际的Wireshark数据包分析操作介绍,我们可以更好地理解VLAN标签在网络通信中的作用,以及如何利用工具高效地进行数据分析。这不仅对网络分析师和工程师来说是必备技能,对于确保网络通信的安全和效率同样至关重要。

5. 交换机安全抓包与防御策略

随着网络攻击手段的不断进化,网络安全成为了企业IT基础设施的重中之重。在网络安全领域,交换机抓包技术能够帮助网络管理员监测网络流量,及时发现异常行为和潜在威胁。然而,安全抓包本身也面临诸多挑战,比如如何在不干扰正常网络流量的情况下获取数据包,以及如何防御针对交换机自身的攻击,例如VLAN跳跃攻击。本章节将深入探讨交换机安全抓包技术的原理、方法和防御策略。

5.1 交换机安全抓包技术

5.1.1 安全抓包的需求与挑战

网络管理员在面对复杂多变的网络攻击时,需要准确地获取网络数据包进行分析。安全抓包就是在这个背景下产生的技术需求。安全抓包的目的在于检测和防御网络攻击,以及发现网络中的异常行为。

然而,在实施安全抓包的过程中,网络管理员面临诸多挑战:

- 性能影响:抓包过程可能会占用大量的网络资源,影响网络性能,特别是对于那些网络流量本身就很大的环境。

- 数据过滤:在海量的数据包中,如何高效地过滤出有用的监控信息而不遗漏关键数据,是一个技术难题。

- 安全威胁:实施抓包可能会被网络攻击者利用,成为其攻击网络的入口。

5.1.2 安全抓包工具与方法

为了应对上述挑战,网络管理员通常会采用专业的抓包工具和制定合理的方法策略。

抓包工具:

- Wireshark:作为最流行的网络协议分析工具之一,Wireshark提供了强大的数据包捕获和分析功能。

- tcpdump:轻量级的命令行工具,常用于Unix系统,适合进行快速的抓包和基本分析。

- netsniff-ng:高级的网络工具集,提供了广泛的抓包和分析功能。

抓包方法:

- 选择性抓包:通过设置过滤规则,只捕获特定类型的数据包,减少不必要的负载。

- 端口镜像:将交换机端口的流量复制到另一个端口,进行集中分析。

- 远程抓包:通过网络将数据包发送到一个集中监控的分析服务器上进行处理。

5.2 防御策略与最佳实践

5.2.1 交换机安全配置推荐

为了防御潜在的网络攻击,对交换机进行安全配置是至关重要的。以下是一些推荐的安全配置措施:

- 关闭不必要的端口:未使用的端口应被禁用,防止攻击者利用它们进入网络。

- 启用端口安全功能:通过限制特定MAC地址或数量,减少端口被攻击的可能性。

- 实施VLAN划分:通过VLAN划分,将网络划分成多个逻辑隔离的区域,增加攻击者跨越VLAN的难度。

5.2.2 实战:防御VLAN跳跃攻击

VLAN跳跃攻击是一种攻击者尝试突破VLAN边界,访问不应该访问的网络资源的攻击方式。防御VLAN跳跃攻击的措施包括:

- 加强802.1Q标记:确保所有经过VLAN的交换机端口正确配置了VLAN标签。

- 端口安全措施:为每个端口配置访问控制列表(ACLs),限制特定流量的传输。

- 定期监控:通过定期检查交换机日志和抓包数据,监控异常流量模式。

为了更有效地防御VLAN跳跃攻击,可以使用以下命令配置交换机端口:

- # 为端口配置802.1Q VLAN标签

- switchport mode access

- switchport access vlan [VLAN ID]

- # 限制单个端口的MAC地址数量

- switchport port-security maximum [number]

- # 配置允许的MAC地址列表

- switchport port-security mac-address [MAC address]

- # 启用端口安全违规动作

- switchport port-security violation [shutdown | restrict | protect]

上述配置中,[VLAN ID] 代表分配到端口的VLAN编号,[number] 是允许的MAC地址数量,[MAC address] 是允许通过的特定MAC地址。violation 参数定义了违规行为,shutdown 选项会关闭端口,restrict 选项会丢弃违规数据包但不会关闭端口,而 protect 则仅记录违规事件。

通过配置交换机的安全特性,网络管理员可以有效降低VLAN跳跃攻击的风险,并确保网络环境的安全性。

本章节深入介绍了交换机安全抓包技术的需求、挑战、工具和方法,以及如何通过防御策略来对抗网络攻击。掌握了这些技术,网络管理员可以更有效地保护网络不受攻击的威胁,确保企业网络的安全稳定运行。

6. 交换机抓包高级应用案例

6.1 多VLAN环境的抓包策略

6.1.1 多VLAN环境的挑战

在一个复杂的网络环境中,管理员往往需要同时管理多个VLAN。每个VLAN都可能有着自己的需求和配置,而网络管理员需要对每个VLAN进行维护和监控。多VLAN环境为网络监控带来了额外的复杂性,尤其是当需要在多个VLAN间进行有效的数据抓包分析时。这些挑战包括但不限于:

- 数据包隔离:VLAN间的数据包不能直接互通,需要通过特定的路由器或三层交换机进行路由。

- 流量监控:在多个VLAN中同时进行数据包捕获,需要专业的工具和技巧。

- 配置复杂性:每个VLAN的配置都需要精确设置,确保数据包流向和访问控制正确。

6.1.2 抓包策略与案例分析

在多VLAN环境中,抓包策略的核心是确保在保持网络隔离的同时,能够有效监控特定VLAN的数据流。以下是采取的策略与案例分析:

- 部署专门的抓包工具:例如使用带有高级过滤功能的网络分析工具。

- 针对特定VLAN配置抓包:确保抓包工具连接至正确的VLAN,并设置相应的过滤规则。

- 时间同步:为所有抓包工具同步时间,以便在分析多个VLAN的数据流时进行准确的时间对比。

案例分析:在一次网络升级后,公司网络的性能显著下降。通过在不同VLAN间部署抓包工具,我们发现数据包在VLAN间路由时出现了延迟。通过进一步分析,发现是由于配置错误导致了路由循环。修正配置后,网络性能迅速恢复正常。

6.2 交换机故障排除与抓包

6.2.1 故障定位方法论

故障排除是网络维护的重要组成部分。使用抓包技术可以快速定位和解决交换机相关问题。以下是故障排除的方法论:

- 识别问题:确定是性能下降、连接失败还是其他类型的故障。

- 收集信息:使用抓包工具收集与问题相关的数据包信息。

- 分析数据包:使用Wireshark等工具分析数据包,找出问题所在。

- 诊断问题:根据数据包分析结果,确定故障的根本原因。

- 解决问题:基于诊断结果采取适当的网络配置更改或硬件修复措施。

6.2.2 实战案例:交换机性能问题分析

某企业网络中心报告称核心交换机出现性能问题,导致网络响应缓慢。以下是通过抓包技术解决该问题的实战案例:

- 问题识别:通过用户报告和初步监控,确定为交换机性能问题。

- 抓包部署:在网络中心的核心交换机端口上部署抓包工具。

- 数据包分析:收集一段时间内的数据包,发现大量广播风暴。

- 问题诊断:分析数据包后,发现一个VLAN内的设备被恶意软件感染,不断发送广播包。

- 问题解决:隔离受感染的VLAN,清理恶意软件,并对受影响的设备进行安全更新。

通过上述案例,我们可以看到抓包技术在交换机故障排除中的实际应用和其有效性。