【安全培训】:提升IT团队testCommandExecutor.jsp漏洞处理能力

发布时间: 2025-01-03 05:51:56 阅读量: 16 订阅数: 9

TRS-MAS 测试文件 testCommandExecutor.jsp 远程命令执行.md

# 摘要

本文详细探讨了TestCommandExecutor.jsp中发现的漏洞问题,对漏洞的成因、风险评估、修复策略及其对业务的影响进行了深入分析。首先,本文通过理论基础对输入验证不严和输出编码不当等成因进行了探讨,并介绍了静态代码分析和动态漏洞扫描等评估方法。接着,探讨了数据泄露和业务连续性威胁等漏洞带来的业务影响。在漏洞修复方面,本文提出了安全编码实践和具体的修复步骤,并通过案例分析强调了修复过程中的注意事项。此外,本文还强调了提升团队安全意识和技能的重要性,构建了漏洞管理流程,并提出了加强团队协作与知识共享的策略。最后,文章展望了未来安全挑战,讨论了新兴技术的安全隐患,安全技术的创新趋势,以及持续安全教育和意识提升的必要性。

# 关键字

漏洞成因;风险评估;安全编码;修复策略;团队培训;安全审计;新兴技术;自动化漏洞检测

参考资源链接:[TRS-MAS v5/v6远程命令执行漏洞测试:testCommandExecutor.jsp](https://wenku.csdn.net/doc/7fexr4xano?spm=1055.2635.3001.10343)

# 1. TestCommandExecutor.jsp漏洞概述

在本章,我们将浅谈一个在Web应用中经常遇到,却容易被忽视的漏洞:TestCommandExecutor.jsp漏洞。此漏洞允许攻击者远程执行任意系统命令,给Web应用和后端系统安全带来巨大隐患。

## 漏洞背景

TestCommandExecutor.jsp通常用于在服务器上执行命令,若设计不当,可能被利用来执行恶意命令。因此,理解并分析这一漏洞的背景,对提升Web应用的安全防御至关重要。

## 漏洞的影响范围

漏洞覆盖范围广泛,从简单的数据泄露到严重的系统控制都可能是其影响的领域。它能够绕过正常的用户输入验证,直接操作服务器端资源。

## 常见利用方法

攻击者通常通过构造特定的输入数据,触发漏洞执行恶意命令。例如,利用URL参数注入,或通过表单提交的不当处理实施攻击。

通过本章内容,我们为读者提供了一个TestCommandExecutor.jsp漏洞的基础认识,为后续章节的深入分析和修复策略奠定了基础。

# 2. 漏洞的理论基础和风险评估

### 2.1 漏洞成因分析

#### 2.1.1 输入验证不严导致的漏洞

在软件开发过程中,输入验证是保障系统安全的第一道屏障。当输入验证措施实施不到位时,系统容易受到各种攻击,如SQL注入、跨站脚本(XSS)攻击等。这些攻击可导致系统数据泄露、恶意代码执行等严重后果。

代码块1展示了不严格输入验证的示例:

```java

String name = request.getParameter("name"); // 用户输入

// 使用用户输入的数据直接拼接到SQL语句中,存在SQL注入风险

Statement stmt = conn.createStatement();

String sql = "SELECT * FROM users WHERE username = '" + name + "'";

ResultSet rs = stmt.executeQuery(sql);

```

在上述代码中,未经验证的输入被直接用于构造SQL语句,攻击者可以精心构造用户名参数,执行任意SQL指令。为了避免这种漏洞,开发者需要对所有用户输入进行严格的验证和清理。安全实践包括使用预编译语句(PreparedStatement),限制输入长度和格式,以及使用白名单对输入数据进行过滤。

#### 2.1.2 输出编码不当引发的风险

输出编码不当时,例如,未对用户输入数据进行适当的HTML编码便直接输出到网页上,容易遭受XSS攻击。攻击者通过在输入中插入恶意脚本,当其他用户浏览该页面时,恶意脚本得以执行。

代码块2展示了输出编码不当的示例:

```html

<!-- 假设下面的用户评论将不经处理直接输出到网页上 -->

<div>Comment: ${user.comment}</div>

```

为了防止XSS攻击,代码需要确保对所有输出内容进行HTML编码处理,例如在JSP页面中使用`<%= Encode.forHtml(user.comment) %>`,或者在其他语言中使用相应的库函数进行安全编码。

### 2.2 漏洞的风险评估方法

#### 2.2.1 静态代码分析技术

静态代码分析是一种在不执行程序的情况下,分析代码以查找漏洞的方法。它能帮助开发者在早期阶段识别潜在的安全问题,如代码逻辑错误、不安全的API使用等。

表格1展示了几种常用的静态代码分析工具:

| 工具名称 | 描述 |

| ------------|-------------------------------------------------------------|

| Checkmarx | 提供全面的静态应用安全测试,支持多种编程语言和框架。 |

| Fortify | HP开发的商业软件,支持广泛的编程语言和复杂的安全分析场景。 |

| SonarQube | 开源平台,可集成到CI/CD流程中,支持代码质量与安全检查。 |

#### 2.2.2 动态漏洞扫描技术

动态漏洞扫描技术在运行时检测应用程序的安全漏洞。它模拟攻击者的攻击行为,来发现应用程序的漏洞。

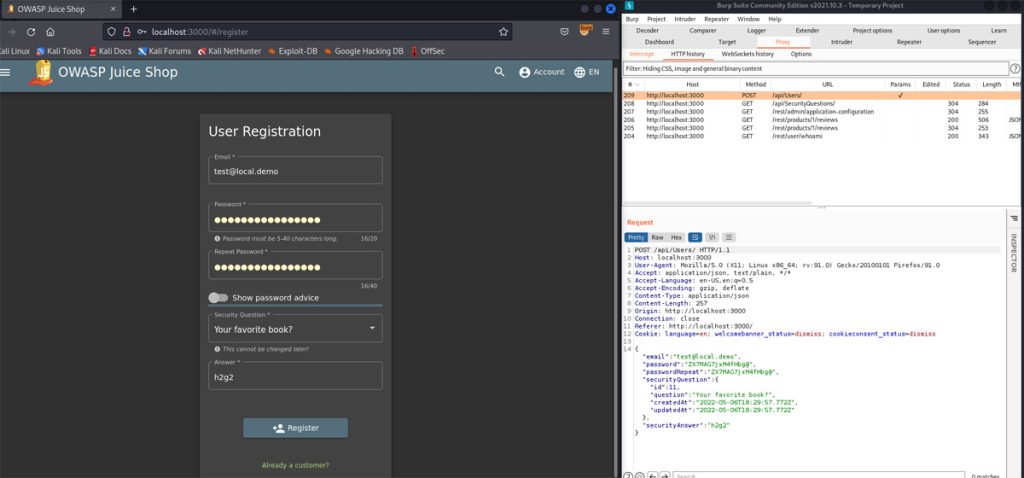

代码块3展示了动态漏洞扫描工具OWASP ZAP的基本使用示例:

```bash

# 使用OWASP ZAP扫描目标网站,检测潜在的安全漏洞

docker run --rm -it owasp/zap2docker-stable zap.sh -t <TargetURL> -g zap-report.html

```

执行上述命令后,ZAP会启动一个扫描任务,完成后提供一个包含发现漏洞的HTML报告。开发者可以根据报告内容修复发现的问题。

### 2.3

0

0