MySQL日志与性能调优:数据洞察与实践的完美结合

发布时间: 2024-12-07 00:16:38 阅读量: 13 订阅数: 14

mysql-source-course-master.zip

# 1. MySQL日志系统概述

MySQL数据库系统是数据密集型应用的核心组件。随着数据量的增加和业务的复杂化,系统的稳定性和数据的完整性成为首要关注点。为确保这些关键需求,MySQL提供了丰富的日志系统,包括二进制日志、查询日志、慢查询日志和事务日志等,它们在数据恢复、性能监控和故障排查方面扮演着重要角色。

## 1.1 MySQL日志的作用

日志是数据库系统中最宝贵的资源之一。它们记录了数据库的所有变更和活动,包括数据更改、错误信息、查询执行情况等。通过分析这些日志,数据库管理员可以:

- 恢复数据至一致状态。

- 监控数据库性能,快速定位瓶颈。

- 调整配置和优化查询,提高系统效率。

## 1.2 日志类型简介

MySQL的主要日志类型可以概述如下:

- **二进制日志(Binary Log)**:记录了所有的DDL和DML语句(除了数据查询语句),主要用于复制和数据恢复。

- **查询日志(General Query Log)**:记录了所有的客户端请求,适用于调试和审计。

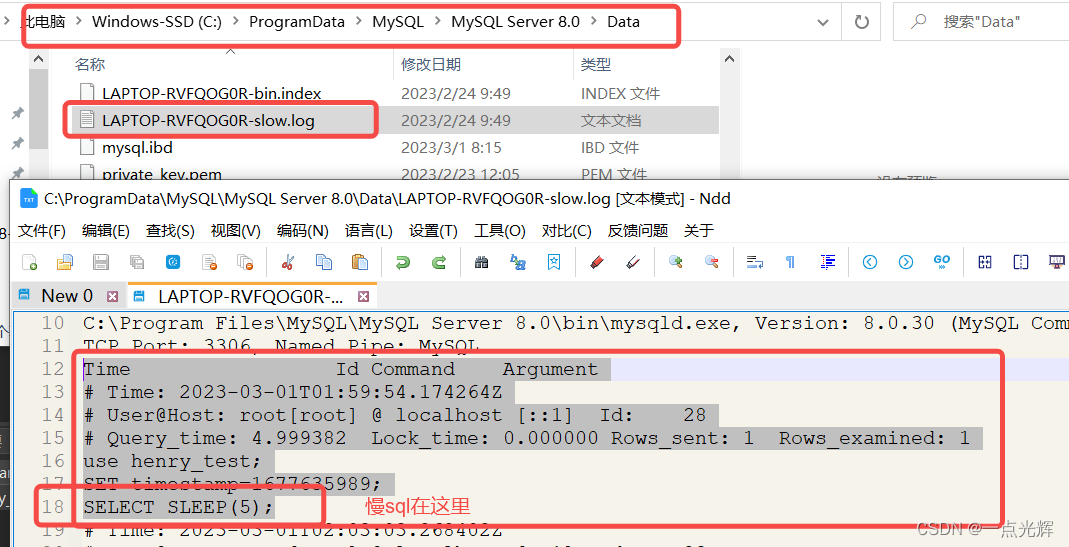

- **慢查询日志(Slow Query Log)**:专门记录执行时间超过预设阈值的查询,用于分析和优化。

- **事务日志(例如InnoDB的Redo Log)**:记录了事务操作,用于数据的快速恢复和故障恢复。

## 1.3 日志的挑战与应对

管理MySQL日志系统面临着挑战,如磁盘空间的消耗、日志文件的读写性能影响等。为了应对这些挑战,需要合理配置日志功能,定期清理和归档旧日志,以及使用高效的日志管理工具。随着技术的发展,自动化工具和云服务也在不断提供新的解决方案,以优化日志管理的复杂性。

接下来章节将详细探讨MySQL的二进制日志、查询日志和事务日志的具体应用和优化方法,以及如何通过监控和分析工具来提升整体的运维效能。

# 2. 理解MySQL的二进制日志

## 2.1 二进制日志的基础知识

### 2.1.1 二进制日志的作用与配置

MySQL的二进制日志(Binary Log)是MySQL数据库的骨干功能之一,它记录了所有的DDL(Data Definition Language)和DML(Data Manipulation Language)语句(除了数据查询语句SELECT和SHOW等)。这些日志文件用于复制操作和数据恢复。它们记录了关于数据更改的所有信息,使得从一个时间点恢复到另一个时间点成为可能。

二进制日志的配置通常在MySQL的配置文件`my.cnf`或`my.ini`中设置,关键参数是`log_bin`。以下是一个基本配置的例子:

```ini

[mysqld]

log_bin = /var/log/mysql/mysql-bin.log

server_id = 1

expire_logs_days = 10

max_binlog_size = 100M

```

这里,`log_bin`指定了二进制日志文件的基本名称和存储路径。`server_id`是唯一标识当前MySQL服务器的ID,对于复制环境中的每个服务器都必须唯一。`expire_logs_days`定义了日志文件的过期天数,过期后会被自动删除。`max_binlog_size`定义了单个日志文件的最大大小,当达到这个大小时,MySQL会自动滚动到下一个日志文件。

### 2.1.2 二进制日志的格式与内容

二进制日志的格式主要包括基于语句的复制(Statement-Based Replication, SBR)、基于行的复制(Row-Based Replication, RBR)和混合格式(Mixed-Based Replication, MBR)。SBR记录了实际执行的SQL语句,而RBR记录了每一行数据的更改。MBR则是根据情况在SBR和RBR之间进行切换。

要查看二进制日志文件的内容,可以使用`mysqlbinlog`工具。例如,查看最新的二进制日志文件内容:

```shell

mysqlbinlog --no-defaults /var/log/mysql/mysql-bin.000001

```

二进制日志的详细内容会记录事件类型(如QUERY、ROTATE、XID等)、时间戳、执行的SQL语句等重要信息。此外,还包含了数据更改的详细信息,如受影响的行数、变更的前一个值和新值。

## 2.2 二进制日志的高级特性

### 2.2.1 基于行的日志格式

基于行的复制(RBR)记录了每一行数据的变更,这意味着日志文件中的事件包含了具体数据的更改详情。这种方式特别适用于具有大量读操作但更改较少的数据复制场景,因为它减少了因复制语句而产生的锁冲突。

当启用了RBR,二进制日志会记录如下类型的事件:

- `DELETE`事件:记录被删除行的信息。

- `INSERT`事件:记录被插入行的信息。

- `UPDATE`事件:记录被更新行的变更前后的信息。

配置MySQL使用RBR通常只需在配置文件中添加或修改以下参数:

```ini

binlog_format = row

```

当启用基于行的日志格式时,二进制日志将记录表中的每一行数据的变更。这有助于恢复到特定时间点,特别是对于那些对数据一致性要求很高的场景。

### 2.2.2 二进制日志的过滤和管理

为了管理二进制日志的大小和提高复制效率,MySQL提供了日志过滤功能。通过配置文件或SQL语句可以实现对二进制日志的过滤。MySQL支持基于数据库、表、甚至是特定的SQL语句进行过滤。

以下是通过SQL语句设置日志过滤规则的示例:

```sql

SET GLOBAL binlog_do_db = 'db1'; -- 只记录对db1数据库的操作

SET GLOBAL binlog_ignore_db = 'db2'; -- 忽略对db2数据库的操作

```

对于配置文件中的过滤,可以使用以下参数:

```ini

[mysqld]

binlog_do_db = db1

binlog_ignore_db = db2

```

过滤机制非常有效,但在实施时需要谨慎,因为错误的配置可能会导致复制环境出现问题。同时,使用过滤规则时,需要对过滤规则的精确性有足够的认识,以确保不会因为过度过滤而遗漏重要的日志事件。

## 2.3 二进制日志与数据恢复

### 2.3.1 灾难恢复策略

在面对数据丢失或数据库损坏时,二进制日志是实现灾难恢复的关键工具。灾难恢复策略通常包括以下步骤:

1. 停止数据库服务。

2. 从备份中恢复数据库。

3. 使用`mysqlbinlog`工具应用二进制日志,使数据库恢复到最后的更新状态。

应用二进制日志的具体命令如下:

```shell

mysqlbinlog --start-datetime="2022-12-01 12:00:00" \

--stop-datetime="2022-12-01 13:00:00" \

/path/to/bin-log.000001 | mysql -u root -p

```

这条命令会应用指定时间段内的所有二进制日志事件。在实际操作中,需要根据具体的时间点和日志文件名调整参数。

### 2.3.2 主从复制中的日志应用

在主从复制架构中,二进制日志还用于在从服务器上重新创建主服务器上的操作。复制过程大致如下:

1. 从服务器连接到主服务器,并请求二进制日志文件。

2. 主服务器将二进制日志内容传输给从服务器。

3. 从服务器在本地重放这些日志事件,从而与主服务器的数据保持一致。

在复制过程中,从服务器维护了一个名为`relay-log`的中继日志,这个日志包含了从主服务器接收到的所有二进制日志事件。从服务器根据中继日志的顺序进行事件的重放,以保证数据的一致性。

要确保复制能够正确无误地进行,还需要考虑二进制日志文件的轮转管理、复制权限的配置和复制过程中可能出现的错误处理策略。对二进制日志的严格管理和监控,是确保数据一致性的重要保障。

## 2.4 MySQL的二进制日志的高级应用

### 2.4.1 利用二进制日志进行点时间恢复

除了灾难恢复外,MySQL的二进制日志还可以用于实现更精细的数据恢复,如点时间恢复(Point-In-Time Recovery, PITR)。点时间恢复允许管理员将数据库恢复到一个特定的过去时间点的状态,即使这个时间点在数据库备份之后。

为了实现PITR,管理员需要结合使用备份数据和二进制日志文件。具体步骤通常包括:

1. 从最近的备份中恢复数据库。

2. 确定目标时间点之后的二进制日志文件。

3. 使用`mysqlbinlog`工具提取并应用二进制日志文件直到目标时间点。

具体命令可能如下:

```shell

mysqlbinlog --stop-datetime="2022-12-01 15:30:00" mysql-bin.000002 | mysql -u root -p

```

这条命令将应用`mysql-bin.000002`日志文件直到指定的时间点。

通过使用二进制日志进行点时间恢复,管理员可以最大限度地减少数据丢失,确保业务数据的持续性和准确性。

### 2.4.2 二进制日志与复制链的管理

在多级复制环境中,多个从服务器可能连接到一个主服务器,形成复制链。二进制日志在复制链中的管理相对复杂,因为所有从服务器都需要从主服务器接收日志文件,并进一步复制给它们各自的从服务器。

复制链中的二进制日志管理包含以下关键步骤:

1. 确保主服务器上的二进制日志正确地传输给第一级从服务器。

2. 第一级从服务器应用这些日志,并生成新的二进制日志,然后将这些日志传输给下一级从服务器

0

0