PHP数据库封装的安全性增强技术:防范SQL注入与数据泄露的利器,守护数据安全

发布时间: 2024-07-23 04:18:05 阅读量: 30 订阅数: 40

SQL注入攻击与防范技术

# 1. PHP数据库封装概述**

PHP数据库封装是一种技术,用于简化与数据库的交互,提供一个抽象层,使开发人员能够使用统一的API与不同的数据库系统进行交互。它通过以下方式简化了数据库操作:

- **统一的API:**PHP数据库封装提供了一组统一的函数和方法,可以用于连接、查询、更新和删除数据库中的数据,无论底层数据库系统是什么。

- **参数化查询:**PHP数据库封装支持参数化查询,它可以防止SQL注入攻击,并提高查询性能。

- **连接池:**PHP数据库封装通常使用连接池来管理与数据库的连接,这可以提高性能并减少资源消耗。

# 2. 防范SQL注入攻击

### 2.1 SQL注入的原理和危害

SQL注入攻击是一种通过在用户输入中嵌入恶意SQL代码来攻击数据库的攻击手段。攻击者可以利用注入的代码来执行未经授权的数据库操作,例如窃取数据、修改数据或破坏数据库。

SQL注入攻击的原理很简单:当应用程序将用户输入直接拼接成SQL语句时,攻击者就可以通过在输入中嵌入恶意代码来操纵SQL语句的执行。例如,如果应用程序使用以下代码查询数据库:

```php

$sql = "SELECT * FROM users WHERE username = '" . $_GET['username'] . "'";

```

攻击者可以通过在`$_GET['username']`中输入以下恶意代码来注入SQL语句:

```

' OR 1=1 --

```

这样,修改后的SQL语句将变成:

```

SELECT * FROM users WHERE username = '' OR 1=1 --'

```

由于`1=1`总是为真,因此修改后的SQL语句将返回所有用户记录,从而导致数据泄露。

### 2.2 PHP数据库封装中的SQL注入防御技术

PHP数据库封装提供了多种技术来防御SQL注入攻击,包括:

#### 2.2.1 参数化查询

参数化查询是一种通过将用户输入作为参数而不是直接拼接成SQL语句来防止SQL注入攻击的技术。例如,使用PDO中的参数化查询可以将上面的代码重写为:

```php

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->execute([$_GET['username']]);

```

在这种情况下,`$_GET['username']`将作为参数传递给`execute()`方法,而不是直接拼接成SQL语句。这可以有效地防止SQL注入攻击,因为参数不会被解释为SQL代码。

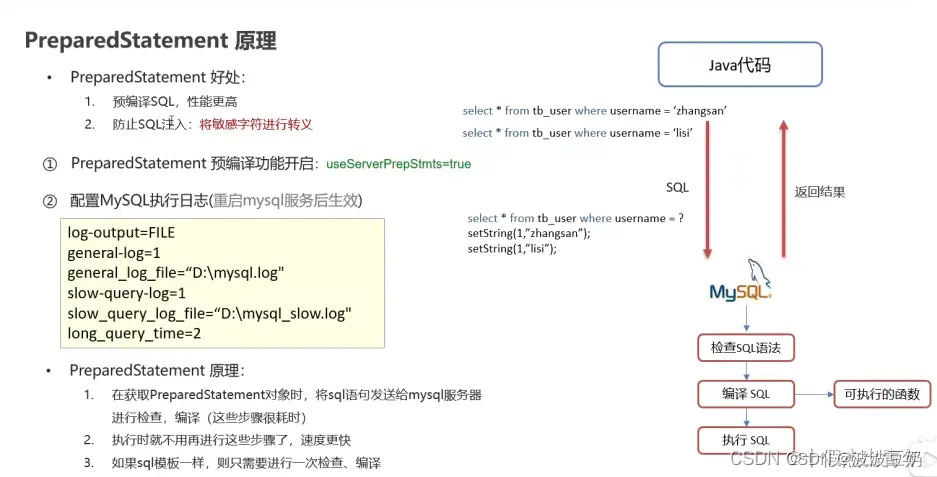

#### 2.2.2 预处理语句

预处理语句与参数化查询类似,但它提供了一些额外的安全功能。预处理语句在执行SQL语句之前对其进行编译,这可以防止SQL注入攻击,即使攻击者能够绕过参数化查询。

要使用预处理语句,可以使用以下代码:

```php

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bindParam(1, $_GET['username']);

$stmt->execute();

```

在上面的代码中,`bindParam()`方法用于将`$_GET['username']`绑定到预处理语句中的第一个参数。这可以防止SQL注入攻击,因为参数在执行SQL语句之前就已经被编译了。

#### 2.2.3 白名单过滤

白名单过滤是一种通过只允许用户输入预定义的合法值来防止SQL注入攻击的技术。例如,如果应用程序只允许用户输入字母和数字,那么攻击者就无法注入恶意SQL代码。

要实现白名单过滤,可以使用以下代码:

```php

$username = preg_replace('/[^a-zA-Z0-9]/', '', $_GET['username']);

```

在上面的代码中,`preg_replace()`函数用于从`$_GET['username']`中删除所有非字母数字字符。这可以有效地防止SQL注入攻击,因为攻击者无法注入恶意SQL代码。

# 3. 防止数据泄露

### 3.1 数据泄露的常见原因和后果

数据泄露是指敏感信息未经授权访问、使用、披露、破坏、修改或丢失。在PHP数据库封装中,数据泄露可能由多种原因造成,包括:

- **SQL注入攻击:**攻击者利用SQL注入漏洞绕过身份验证并访问敏感数据。

- **未加密的数据传输:**在网络传输过程中,未加密的敏感数据可能被截获和解密。

- **权限控制不当:**未正确配置数据库权限,导致未经授权的用户可以访问敏感数据。

- **日志审计不足:**缺乏适当的日志审计机制,使得数据泄露难以检测和追踪。

数据泄露的后果可能是灾难性的,包括:

- **财务损失:**数据泄露可能导致财务信息被盗,导致欺诈和经济损失。

- **声誉受损:**数据泄露会损害公司的声誉,导致客户流失和品牌价值下降。

- **法律责任:**数据泄露可能违反数据保护法规,导致罚款和法律诉讼。

### 3.2 PHP数据库封装中的数据泄露防御技术

为了防止数据泄露,PHP数据库封装提供了多种防御

0

0