【访问控制精细化】:中兴5950 ACL配置,安全无小事!

发布时间: 2024-12-13 17:36:20 阅读量: 12 订阅数: 10

中兴5950交换机基本配置5950_基本配置分册.rar

参考资源链接:[中兴5950交换机基础配置指南](https://wenku.csdn.net/doc/560v0r6m03?spm=1055.2635.3001.10343)

# 1. 访问控制列表ACL基础概述

## 1.1 访问控制列表ACL简介

访问控制列表(ACL)是网络安全中的一种重要机制,用于定义网络流量的控制策略。通过设置过滤规则,ACL可以帮助管理者精确地控制数据流,以保证网络资源的安全和访问权限的有效管理。

## 1.2 ACL的作用与重要性

ACL的主要作用包括允许或拒绝特定数据包的传递,其重要性体现在能够为网络安全提供基础性的访问控制,同时在复杂的网络环境中优化数据流的处理,降低网络拥堵和提高性能。

## 1.3 ACL的应用场景

在企业网络、数据中心、云平台等多种网络环境中,ACL被广泛应用,用于确保网络的安全性。它可以根据IP地址、端口号、协议类型等进行流量控制,是实现网络安全策略不可或缺的工具。

# 2. ACL配置的理论基础与实践

### 2.1 ACL技术的核心概念

#### 2.1.1 访问控制列表的定义与类型

访问控制列表(Access Control List,ACL)是网络设备中用于控制入站或出站数据流的规则集合。这些规则定义了数据包的过滤条件,仅当数据包满足这些条件时,才会被允许通过特定的网络接口。ACL能够帮助管理员控制哪些数据流能够进入或离开网络设备,是网络安全和流量管理中不可或缺的工具。

ACL通常分为两大类:标准ACL和扩展ACL。标准ACL主要基于源IP地址对数据流进行过滤,而扩展ACL则能够基于源地址、目的地址、端口号等更为细致的条件进行过滤,提供更为精细的控制。

#### 2.1.2 ACL的匹配规则和字段

ACL的匹配规则遵循"先规则,再动作"的原则。网络设备会依照配置的ACL规则依次检查数据包,直到找到一个匹配规则或者规则列表结束。一旦数据包匹配到某个规则,就会执行该规则指定的动作,通常是允许(Permit)或拒绝(Deny)。

ACL规则中涉及的字段包括但不限于:

- 源IP地址和目的IP地址:用于指定允许或拒绝的IP范围。

- 协议类型:如TCP、UDP、ICMP等。

- 端口号:用于区分不同服务和应用。

- 逻辑操作符:如AND、OR等,用于组合多个条件。

### 2.2 ACL的配置方法

#### 2.2.1 命令行接口CLI配置流程

在CLI配置ACL时,通常遵循以下步骤:

1. 进入全局配置模式。

2. 创建ACL实例并指定其类型。

3. 配置ACL规则,定义数据包匹配条件。

4. 将ACL应用到相应的接口。

配置标准ACL示例代码:

```shell

Router> enable

Router# configure terminal

Router(config)# access-list 1 permit 192.168.1.0 0.0.0.255

Router(config)# interface GigabitEthernet 0/0

Router(config-if)# ip access-group 1 in

```

解释与分析:

- `enable` 命令进入特权模式。

- `configure terminal` 进入全局配置模式。

- `access-list` 创建一个标准ACL实例(编号为1)并允许来自192.168.1.0/24网络的数据包。

- `interface` 进入相应接口配置模式。

- `ip access-group` 将ACL实例(编号为1)应用到该接口的入站流量中。

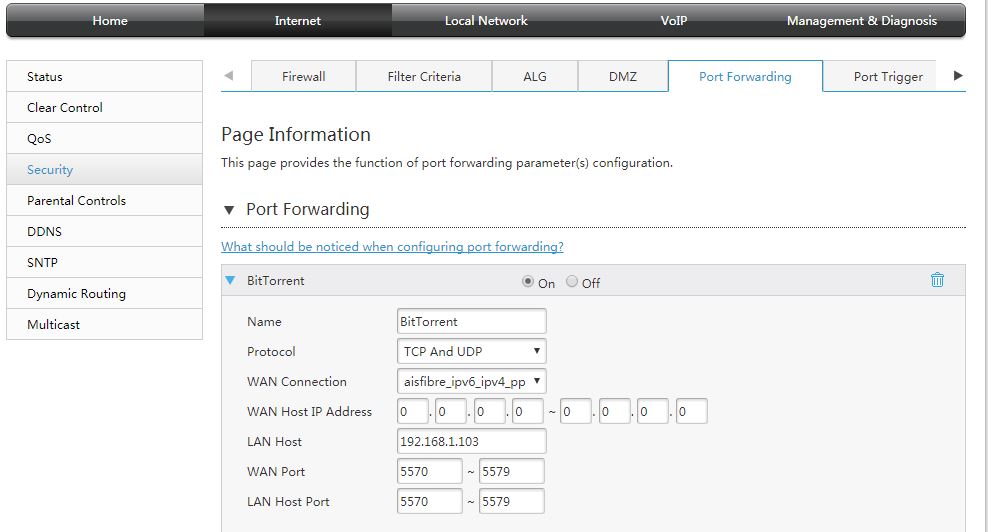

#### 2.2.2 图形用户界面GUI配置示例

使用图形用户界面(GUI)配置ACL是一种更为直观的方式,它通过图形化的界面让用户能够通过点击和输入操作来完成配置。以下是通过Cisco的Web GUI配置ACL的示例步骤:

1. 登录设备Web界面。

2. 导航至配置 -> 访问控制列表。

3. 创建一个新的ACL条目并指定类型。

4. 输入规则匹配条件和动作。

5. 将ACL分配给相应的接口。

尽管步骤简化,GUI的基本逻辑与CLI相同,目的是为了确保数据流按照既定的策略进行过滤和控制。

### 2.3 ACL在网络安全中的应用

#### 2.3.1 防火墙策略与ACL的关系

在网络安全中,ACL作为防火墙策略的基本构建块,扮演着决定性的角色。它们能够定义哪些流量是允许的,哪些是不允许的,从而形成一道安全屏障,保护网络不受未授权访问的威胁。

ACL的策略通常与防火墙的区域(zone)概念相联系。通过在不同区域之间定义ACL规则,网络管理员可以创建安全策略,控制不同区域间的通信,例如:

- 将网络分为内部和外部区域,设置ACL只允许特定外部区域访问内部网络的Web服务器。

- 在内网中,通过ACL限制敏感服务器只能被特定IP地址访问。

#### 2.3.2 策略制定与部署的最佳实践

制定有效的ACL策略并部署它们需要遵循一系列最佳实践:

- **明确定义目标**:清楚地定义每个ACL策略的目标,确定是防御外部威胁还是内部政策执行。

- **最小权限原则**:默认情况下应拒绝所有流量,明确允许需要的服务。

- **定期审计和更新**:网络环境不断变化,定期审计现有ACL并根据需要进行更新。

- **分层控制**:通过分层ACL控制,增强安全性同时提高管理效率。

- **文档化和标准化**:确保所有ACL规则都有详细的文档记录,便于管理与故障排查。

通过应用这些最佳实践,网络管理员可以确保ACL不仅在理论上是健全的,而且在实际部署中能够有效地执行预期的安全功能。

# 3. 中兴5950设备ACL配置深入解析

## 3.1 中兴5950设备ACL配置步骤详解

中兴5950设备是中兴通讯推出的一款高性能网络设备,广泛应用于企业级网络环境中。在这一章节中,我们将深入探讨如何在中兴5950设备上进行ACL配置。

### 3.1.1 登录设备与权限设置

配置ACL前,首先需要通过控制台线或通过telnet远程登录到中兴5950设备。登录后,需要确保当前操作用户具有足够的权限来执行ACL相关的配置命令。

```plaintext

system-view

```

此命令将用户带入系统视图模式,该模式下可以配置ACL规则。

### 3.1.2 配置标准ACL和扩展ACL

在中兴5950设备上,可以配置标准ACL和扩展ACL。标准ACL主要是基于源IP地址来控制访问权限,而扩展ACL则基于源IP、目的IP以及端口号等多个参数来控制访问。

```plaintext

acl number 2000

rule permit source 192.168.1.0 0.0.0.255

```

上述命令创建了一个标准ACL 2000,并允许源IP地址在192.168.1.0/24范围内的主机访问。

对于扩展ACL配置:

```pla

```

0

0