paste.registry安全机制:保护应用程序免受恶意攻击的有效策略

发布时间: 2024-10-16 11:50:14 阅读量: 16 订阅数: 16

# 1. paste.registry安全机制概述

## 1.1 安全机制简介

在现代Web应用程序中,paste.registry作为一种安全机制,扮演着至关重要的角色。它不仅为应用程序提供了一个集中式的组件注册和管理平台,还通过内置的安全策略,帮助开发者防止潜在的安全威胁。通过对paste.registry的深入研究,我们可以更好地理解其如何在复杂的应用程序架构中发挥保护作用,以及如何利用它来提升软件的整体安全性。

## 1.2 paste.registry的作用

paste.registry的核心作用是提供一个中央注册点,用于存储和管理应用程序的不同组件,如中间件、路由规则等。这些组件在注册时会通过一系列预定义的安全策略进行检查,确保只有符合安全要求的组件才能被加载和执行。这种机制有效地隔离了不安全的组件,防止了代码注入和未授权访问等安全风险。

## 1.3 安全机制的必要性

随着Web应用的日益复杂,安全威胁也变得越来越隐蔽和多样化。传统的安全措施往往集中在边缘防护,如防火墙、入侵检测系统等,而paste.registry则从应用程序的内部结构入手,通过严格的组件注册和管理流程,提供了一种新的安全保障手段。这种内向型的安全策略对于构建一个安全可靠的Web应用环境至关重要。

# 2. paste.registry的安全理论基础

## 2.1 安全机制的工作原理

### 2.1.1 概念和原理介绍

在深入探讨paste.registry的安全机制之前,我们需要首先理解什么是安全机制以及它是如何工作的。安全机制通常是指在软件架构中用来保护系统免受未授权访问、数据泄露或其他安全威胁的一系列策略和技术。这些机制可以是内置的,也可以是作为额外的模块或服务来实现的。

paste.registry是一种在Python Web框架中使用的注册表机制,它允许开发者以一种可扩展和模块化的方式注册和管理中间件、应用和服务器。在安全上下文中,paste.registry可以用来确保只有授权的组件可以注册和运行,从而防止恶意代码注入和执行。

### 2.1.2 安全策略和应用场景

安全策略是定义如何实施安全机制的规则和指南。在paste.registry中,安全策略可以用来验证注册组件的来源和完整性。例如,只有经过签名的组件才能注册到paste.registry中。这种策略可以防止未授权的中间件或服务器运行,从而保护整个应用程序的安全。

在实际应用中,paste.registry可以用于多种场景,如Web服务器、应用服务器和API网关。在Web服务器中,它可以用来注册中间件来提供静态文件服务、日志记录、性能监控等功能。在应用服务器中,它可以用来注册不同的应用和组件,以构建模块化的服务架构。在API网关中,它可以用来注册路由规则,以及验证和授权策略。

## 2.2 应用程序的安全架构

### 2.2.1 安全架构的重要性

安全架构是整个应用程序安全的基础。它定义了如何组织和管理应用程序的安全组件,以及这些组件如何协同工作来保护应用程序。一个好的安全架构可以减少安全漏洞的风险,提高应用程序的抵御攻击的能力。

在构建安全架构时,需要考虑多个层面的安全措施,包括数据加密、身份验证、授权、审计和防御策略等。这些措施需要相互配合,形成一个完整的安全防护体系。

### 2.2.2 paste.registry在架构中的作用

paste.registry作为安全架构的一部分,扮演着关键的角色。它不仅用于注册和管理安全组件,如中间件和应用,还可以用于确保这些组件的配置正确性和完整性。通过使用paste.registry,开发者可以实现以下目标:

1. **集中管理**:所有的安全组件都可以在一个中心化的注册表中管理,便于维护和更新。

2. **配置验证**:在注册过程中,可以对组件进行配置验证,确保它们符合安全策略。

3. **依赖性解析**:paste.registry可以解析组件之间的依赖关系,确保组件按正确的顺序启动和停止。

## 2.3 常见的安全威胁分析

### 2.3.1 恶意攻击类型

在应用程序中,存在多种恶意攻击类型,这些攻击可以针对应用程序的不同层面。以下是一些常见的恶意攻击类型:

1. **中间件攻击**:攻击者可能会尝试注册恶意中间件,以便在请求处理过程中拦截或篡改数据。

2. **服务拒绝攻击(DoS/DDoS)**:通过发送大量请求来使服务不可用。

3. **代码注入攻击**:如SQL注入,攻击者试图在输入中插入恶意代码来攻击数据库。

### 2.3.2 防御策略和最佳实践

为了防御这些攻击,可以采取以下策略和最佳实践:

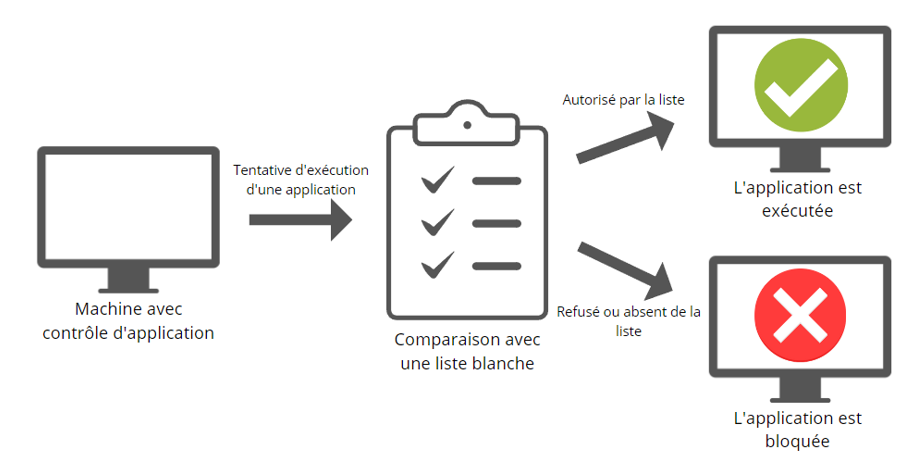

1. **白名单策略**:只允许预先定义的安全组件注册到paste.registry。

2. **签名验证**:对注册的组件进行签名验证,确保它们没有被篡改。

3. **权限限制**:限制组件的权限,确保它们只能访问必要的资源。

通过实施这些防御策略,可以大大降低应用程序受到恶意攻击的风险。

# 3. paste.registry的实践应用

## 3.1 安装和配置paste.registry

### 3.1.1 安装步骤

在本章节中,我们将详细介绍如何安装和配置paste.registry。paste.registry是一个用于Python Web应用的安全和性能扩展库,它提供了一系列工具来增强Web应用的安全性和性能。

首先,你需要确保你的系统已经安装了Python环境和pip工具。如果你使用的是Linux或macOS系统,可以通过以下命令安装pip工具:

```bash

sudo apt-get install python3-pip # Debian/Ubuntu系统

```

安装好pip后,你可以通过以下命令安装paste.registry:

```bash

pip install paste.registry

```

安装完成后,你可以通过以下命令验证paste.registry是否安装成功:

```bash

pip show paste.registry

```

### 3.1.2 配置文件详解

在本章节中,我们将详细介绍paste.registry的配置文件。配置文件是paste.registry的核心部分,它定义了paste.registry的各种配置选项和规则。

配置文件通常是一个Python模块,你可以将其命名为`config.py`。以下是一个配置文件的基本示例:

```python

from paste.registry import Registry

from myapp import app

registry = Registry()

registry.register('app', app)

```

在这个示例中,我们首先从paste.registry模块导入了Registry类,然后创建了一个Registry实例。接着,我们使用Registry实例的register方法注册了一个名为app的应用实例。

你可以在配置文件中定义各种配置选项和规则,然后在你的应用程序中加载这些配置。以下是一个加载配置文件的示例:

```python

from paste.registry import make_app

app = make_app('config:config')

```

在这个示例中,我们首先从paste.registry模块导入了make_app函数,然后使用ma

0

0