Java Path类的安全隐患及防范措施:保障文件系统安全

发布时间: 2024-10-21 19:47:31 阅读量: 43 订阅数: 30

Java NIO Path接口和Files类配合操作文件的实例

# 1. Java Path类概述

Java NIO(New Input/Output)包中的`Path`类自Java 7版本引入,旨在简化文件系统路径的表示和操作。它是路径的抽象表示,与平台无关,这使得开发者能够编写更为通用的文件处理代码。`Path`类可以代表文件系统中的目录、文件、甚至是其他类型的文件系统对象。

`Path`类提供了一系列方法来对路径进行查询、访问和修改。例如,`getFileName()`用于获取路径的最后一部分,`getParent()`用于获取路径的父目录。更进一步,`resolve()`和`resolveSibling()`方法允许基于当前路径构建新的路径。

此外,`Path`类与`Files`类配合使用,提供了一种便捷的方式来进行文件操作,如读写文件、创建目录等。在日常开发中,理解和掌握`Path`类的使用能够显著提高文件操作的效率和安全性。

在接下来的章节中,我们将深入探讨`Path`类的安全隐患、防护策略以及Java NIO包中的高级安全特性,并通过企业级应用的安全实践案例来提供实际的应用指导。

# 2. Path类的安全隐患分析

### 2.1 Path类的安全漏洞

#### 2.1.1 路径遍历攻击

路径遍历攻击(Path Traversal Attack)是针对文件路径的一种攻击手段,攻击者通过使用相对路径或绝对路径的方式访问目标系统中不应该被访问的文件或目录。Java中的Path类提供了一组丰富的API来处理文件系统路径,但如果不当使用,便可能成为路径遍历攻击的入口点。

攻击者可能会构造像 `../` 这样的路径片段,通过相对路径访问上一级目录中的资源,或者直接使用绝对路径尝试访问系统中的任何文件,例如,`/etc/passwd` 或 `C:\Windows\System32`。这会导致敏感信息泄露,甚至可能会获得服务器的控制权限。

为了避免路径遍历攻击,需要对用户提供的路径进行严格的验证。不允许路径中包含 `..` 或者绝对路径的字符串。在Java中,可以使用正则表达式来过滤用户输入的路径信息,仅允许安全的字符和格式。例如:

```java

public static Path createSafePath(String inputPath) {

String sanitizedInput = inputPath.replaceAll("[^\\w/\\\\]", ""); // 移除所有不安全的字符

return Paths.get(sanitizedInput);

}

```

#### 2.1.2 符号链接攻击

符号链接攻击(Symbolic Link Attack)是指攻击者利用文件系统中的符号链接(Symbolic Link),通过创建一个链接到目标系统中某个文件或目录的符号链接,从而访问该目标系统通常无法访问的资源。

在Java中,如果一个应用程序没有正确处理符号链接,就可能导致安全漏洞。例如,一个程序可能试图删除一个文件,但如果该文件是一个符号链接,那么实际上可能会删除链接所指向的另一个文件,这可能导致恶意用户通过符号链接来篡改文件系统中其他重要文件的内容。

为了减轻符号链接攻击的风险,Java提供了 `Files.readAttributes` 方法来获取文件的详细属性,并且可以通过 `LinkOption.NOFOLLOW_LINKS` 选项来防止跟随符号链接。示例代码如下:

```java

import java.nio.file.*;

import java.nio.file.attribute.BasicFileAttributes;

import java.util.Set;

public static void checkLink(Path path) throws IOException {

Set<AttributeView> views = Files.getFileStore(path).supportedFileAttributeViews();

if (views.contains("basic")) {

BasicFileAttributes attrs = Files.readAttributes(path, BasicFileAttributes.class, LinkOption.NOFOLLOW_LINKS);

if (attrs.isSymbolicLink()) {

// 如果文件是符号链接,则打印警告或执行其他安全检查

System.out.println("Detected a symbolic link, taking security measures...");

}

}

}

```

### 2.2 常见的攻击场景和后果

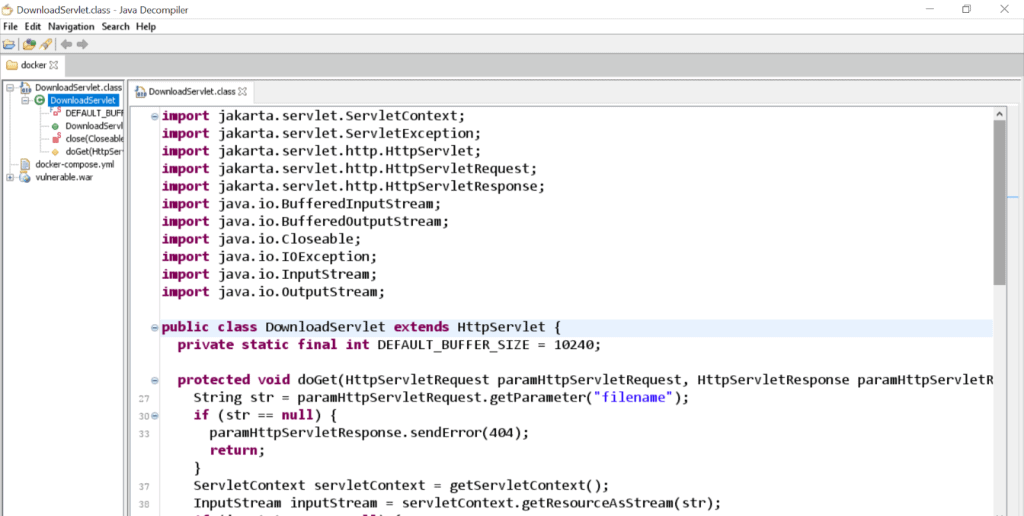

#### 2.2.1 网络服务中的安全漏洞实例

在提供网络服务的Java应用中,如Web服务器或API服务,如果不恰当地使用了Path类来处理文件路径,就可能遭受路径遍历攻击。攻击者可能会尝试访问系统上的敏感文件,如配置文件、日志文件、甚至代码库。通过这些敏感信息,攻击者可能进一步获取系统的访问权限,或者执行更严重的攻击行为。

例如,一个Web应用可能允许用户上传文件,并将这些文件保存在服务器的文件系统中。如果攻击者通过上传文件的功能上传了一个特制的文件,文件名包含了路径遍历的元素(如 `../`),那么这个文件可能会被保存在Web应用预期之外的位置,导致安全风险。

为了防御这种情况,应用应当:

- 使用白名单机制来限制允许的文件名和文件路径。

- 对于用户提供的文件名,进行严格的验证和清理。

- 在文件系统中使用隔离的目录来存储上传的文件,限制这些目录的访问权限。

#### 2.2.2 漏洞利用对系统的潜在影响

路径遍历攻击和符号链接攻击通常会被用来获取敏感信息、篡改数据、注入恶意代码,以及获取系统级的访问权限。攻击成功后,可能会造成以下潜在影响:

- 信息泄露:攻击者可能访问到敏感数据,比如用户数据、系统配置文件等。

- 数据破坏:通过符号链接攻击,攻击者可以对关键文件进行删除或覆盖,导致系统不稳定或数据丢失。

- 恶意代码执行:如果攻击者能够将恶意代码写入可执行的文件或脚本中,那么下一次执行这些文件或脚本时,恶意代码将被运行。

- 系统入侵:通过以上手段,攻击者可能会获得系统级别的访问权限,进而完全控制整个系统。

因此,理解并防范这些安全漏洞对于维护应用的健壮性和数据的安全性至关重要。通过合理的设计和严格的代码审查,可以显著减少这些安全漏洞带来的风险。

# 3. 理论与实践相结合的安全防护策略

## 3.1 理解安全防护的基本原理

### 3.1.1 访问控制的重要性

访问控制是保障系统安全性的重要机制之一,它确保了只有经过验证和授权的用户才能访问或修改特定的资源。在使用Java Path类时,对于文件系统资源的安全访问控制至关重要。错误的访问控制可能导致数据泄露、未授权的数据修改或系统服务的破坏。

要实现有效的访问控制,首先要确保系统能够识别并验证用户身份,接下来是基于身份来实现权限的细分。在Java中,访问控制通常涉及以下几个步骤:

1. **认证(Authentication)**:验证用户身份的过程,通常通过用户名和密码进行。

2. **授权(Authorization)**:根据用户身份提供适当的访问权限。

3. **审计(Auditing)**:记录访问控制事件,以供后续分析和报告。

Java提供了基于角色的访问控制(RBAC)模型,可以用于定义不同的用户角色和权限,并通过访问控制列表(ACLs)来配置具体的访问策略。

### 3.1.2 安全编码的最佳实践

在编写代码时,应用安全编码的最佳实践能够大幅度减少安全漏洞的风险。对于文件系统操作,以下是一些重要的编码原则:

- **最小权限原则**:应用程序应以最小的必要权限运行,而不是作为具有最高权限的管理员。

- **输入验证**:在处理来自不可信源的输入时,应该对其进行验证,防止注入攻击。

- **异常处理**:对于文件操作,应该妥善处理可能出现的异常,不要向用户暴露敏感的错误信息。

### 3.1.3 代码逻辑的逐行解读

为了保证安全编码,我们可以通过以下代码示例来展示如何正确地使用Path类:

```java

import java.nio.file.Path;

import java.nio.file.Paths;

import java.nio.file.Files;

import java.nio.file.attribute.FileAttribute;

import java.nio.file.attribute.PosixF

```

0

0