Java CDI安全性考量:保证依赖注入安全性的5大策略

发布时间: 2024-10-23 00:58:56 阅读量: 29 订阅数: 31

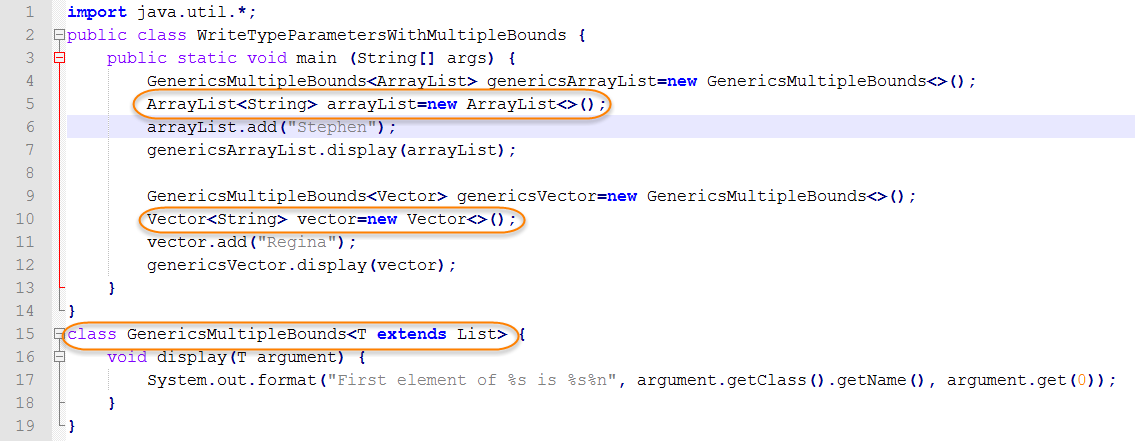

DependencyTest:JAVA依赖注入示例

# 1. Java CDI基础与安全挑战

Java Contexts and Dependency Injection (CDI) 提供了一个强大的框架,用于在Java应用中实现依赖注入和上下文管理。虽然它简化了组件的装配和生命周期管理,但随着应用变得更加复杂和多样化,安全问题逐渐浮现。

## 1.1 依赖注入的安全性必要性

依赖注入机制允许代码更加模块化和松耦合,但也可能引入安全风险。攻击者可能会利用不当的注入导致数据泄露、服务拒绝或其他安全问题。

### 1.1.1 认识依赖注入

依赖注入是一种设计模式,它允许从硬编码的依赖关系和创建对象的责任中解耦组件。在CDI中,依赖关系是通过注解(如`@Inject`)声明的,从而让容器来处理对象的创建和管理。

### 1.1.2 安全性挑战与风险

安全挑战包括但不限于:代码注入、依赖关系的错误配置、注入点的安全性不足等。这些风险可能会导致安全漏洞,如SQL注入、跨站脚本攻击(XSS)等。

在后续章节中,我们将探讨如何通过实施合理的安全策略来缓解这些风险,并提供最佳实践和案例分析来指导安全的CDI应用。

# 2. Java CDI安全策略:理论篇

## 2.1 依赖注入安全性的必要性

### 2.1.1 认识依赖注入

依赖注入(Dependency Injection, DI)是一种设计模式,它允许我们通过构造函数、工厂方法或属性来实现对象之间的解耦。依赖注入的核心在于将依赖关系的管理从组件内部转移到外部容器,通常是由框架提供。依赖注入框架如Spring和CDI等,能够自动地为对象注入所需的依赖,减少了代码间的耦合度,提高了代码的复用性和可维护性。

在Java企业应用中,依赖注入已经变得越来越普遍。然而,随着注入点的增多,安全风险也随之上升。注入点可能成为攻击者执行代码注入、依赖冲突、破坏封装性等多种安全漏洞的通道。

### 2.1.2 安全性挑战与风险

注入攻击:攻击者通过构造恶意依赖并注入到应用中,以执行非法操作或访问敏感数据。

权限滥用:由于依赖注入的自动性和透明性,开发者可能无意中为对象赋予了过多的权限,造成权限滥用的风险。

依赖冲突:在复杂的系统中,依赖注入可能引入版本不一致的库,导致运行时错误或安全漏洞。

代码篡改:因为依赖注入提供了许多便利,开发者可能会放松对注入点的关注,导致代码更容易被篡改。

## 2.2 CDI中的安全原则

### 2.2.1 最小权限原则

最小权限原则主张组件仅应该拥有完成其任务所必需的权限。在依赖注入的上下文中,这意味着在创建组件实例时,应仅提供该组件需要访问的依赖项。遵循这一原则可以显著降低安全风险,因为即使是依赖注入点被利用,攻击者可用的作用域和权限也会受到限制。

### 2.2.2 隔离与封装

隔离是防止安全问题扩散的关键策略。在依赖注入的环境中,应当将组件尽可能地进行隔离,比如通过使用不同的作用域来限制组件的生命周期和可见性。封装则涉及到将组件的内部状态保护起来,确保不被外部直接访问。在Java CDI中,使用 qualifier 注解来区分同一类型的多个实例,就是一种封装策略的体现。

## 2.3 安全上下文与作用域

### 2.3.1 安全上下文的作用

安全上下文(Security Context)是与当前执行的线程或代码块关联的表示当前安全状态的机制。它包含认证信息、授权信息、以及其它安全相关的属性。在Java CDI中,作用域(Scopes)可以影响依赖项的生命周期,例如 `@RequestScoped` 表示依赖项在HTTP请求的生命周期内有效。正确地利用作用域和安全上下文可以有效地增强应用的安全性。

### 2.3.2 作用域与安全性的关系

作用域的定义决定了依赖项实例的生命周期以及作用范围。通过合理配置作用域,可以确保敏感数据仅在需要时可用,并且在不需要时自动清除,从而减少数据泄露的风险。同时,作用域的粒度也直接影响到权限的授予,合理的权限授予机制可以确保在访问控制上更加精确和安全。

请注意,接下来的章节将会继续深入探讨Java CDI的安全实践与策略。上述内容介绍了安全必要性、原则和上下文,接下来的内容将着眼于如何实现这些安全策略。

# 3. Java CDI安全策略:实践篇

## 3.1 实现安全的依赖注入

### 3.1.1 使用安全的注解

在Java CDI框架中,注解是用来标注依赖注入点和提供者的关键工具。为了实现安全的依赖注入,需要正确使用CDI提供的注解,如`@Inject`、`@Named`、`@Qualifier`等。`@Inject`注解用于声明注入点,可以自动地按照类型或名称查找并注入依赖。使用`@Named`可以给依赖提供一个明确的名称,而`@Qualifier`则用于指定依赖注入的具体实现。

在实践安全策略时,需要谨慎选择和使用注解,例如:

```java

@Named("logger")

@Singleton

public class LogService {

// ...

}

@Inject

@Logger

private LogService logService;

```

在上面的示例中,`@Named`和自定义的`@Logger`注解结合使用,可以保证注入的`LogService`实例是预期的、命名的实例,从而增强了安全性。

### 3.1.2 编写自定义作用域

作用域是定义CDI bean生命周期的重要概念。在实现安全策略时,自定义作用域可以提供更细粒度的控制。比如,可以在作用域中加入身份验证和授权检查,确保只有合适的用户可以访问特定的bean实例。

以下是创建自定义作用域的代码示例:

```java

@Scope

@Retention(RUNTIME)

@Target({TYPE, METHOD})

public @interface Secure {

// 自定义作用域实现代码

}

```

在作用域中加入安全检查逻辑,可以确保每个进入该作用域的方法都进行

0

0