缓冲区溢出不再来:C语言字符串安全操作的10大策略

发布时间: 2024-12-09 15:43:37 阅读量: 15 订阅数: 13

Rust语言教程:内存安全与高性能的系统编程语言入门

# 1. 缓冲区溢出的基础概念

缓冲区溢出是一种常见的安全漏洞,它发生在程序试图将数据写入一个已经满了的缓冲区时。当额外的数据被写入时,它会覆盖相邻的内存位置,可能导致程序崩溃或被恶意代码利用。理解缓冲区溢出对于编写安全的代码至关重要,因为它可能会被攻击者用来执行任意代码、泄露敏感数据或实现对系统的控制。

缓冲区溢出分为几种类型,包括栈溢出、堆溢出和整数溢出。每种类型都有其特定的触发条件和后果。例如,栈溢出通常发生在对局部变量的处理不当,尤其是在涉及用户输入时,攻击者可能利用这种漏洞来覆盖函数的返回地址,从而改变程序的执行流程。

要防御缓冲区溢出,我们需要理解其根本原因,并采取适当的预防措施。这包括编写边界检查严格的代码、使用编译器提供的安全功能、以及对现有代码进行静态和动态分析。这些策略共同构成了防御缓冲区溢出的多层次保护机制。

# 2. C语言中的字符串操作机制

## 2.1 字符串在C语言中的表示

### 2.1.1 字符串字面量和字符数组

在C语言中,字符串通常表示为一系列字符,并以空字符(null terminator)`'\0'`结尾。字符串字面量是在源代码中直接写出的字符串常量,例如 `"Hello World"`。编译时,字符串字面量通常存储在程序的只读数据段中。

字符数组是另一种表示字符串的方式。例如:

```c

char str[] = "Hello World";

```

这里,`str`是一个字符数组,编译器会自动在字符串末尾添加一个空字符。字符数组可以存储在栈上或在堆上分配,这取决于它们的声明方式。

### 2.1.2 字符串的内存布局

了解字符串的内存布局对于避免缓冲区溢出至关重要。一个字符串在内存中的布局如下:

```

+----------------+----------------+

| 字符串内容 | 空字符'\0' |

+----------------+----------------+

```

在C语言中,所有的字符串操作函数几乎都依赖于这个空字符来确定字符串的结束位置。如果一个函数未能正确处理这个终止符,就可能引发缓冲区溢出。

## 2.2 C语言字符串操作的标准函数

### 2.2.1 字符串拷贝函数的安全性分析

C语言标准库提供了多种字符串操作函数,其中`strcpy`和`strncpy`是常用的拷贝函数。`strcpy`函数在拷贝字符串时不检查目标缓冲区的大小,因此使用时需要格外小心,以防止溢出:

```c

char src[] = "Source string";

char dest[10];

strcpy(dest, src); // 正确使用

```

如果目标缓冲区`dest`的大小小于源字符串`src`,则会产生溢出。

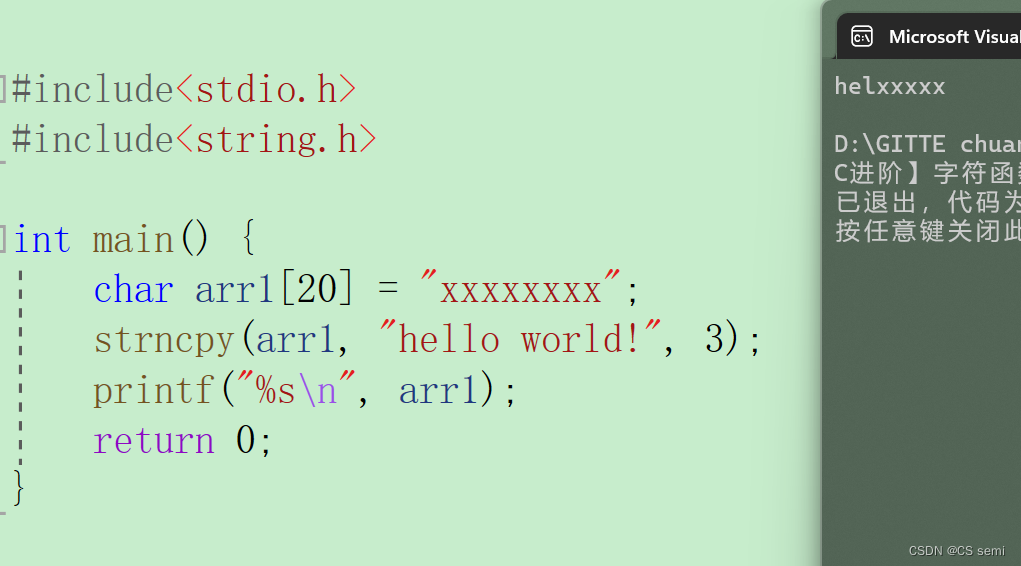

为了安全地拷贝字符串,`strncpy`函数增加了目标缓冲区大小的检查:

```c

strncpy(dest, src, sizeof(dest) - 1);

dest[sizeof(dest) - 1] = '\0'; // 确保添加终止符

```

即使这样,如果缓冲区大小与源字符串长度完全一致,源字符串末尾的空字符不会被拷贝,导致拷贝后的字符串没有正确的终止符。

### 2.2.2 字符串连接函数的使用与风险

字符串连接函数如`strcat`和`strncat`,用于将一个字符串追加到另一个字符串的末尾。使用不当同样会引起缓冲区溢出:

```c

char src[] = "To be concatenated";

char dest[15] = "Initial string";

strcat(dest, src); // 注意,dest长度必须足够大

```

`strcat`函数在追加字符串前不会检查`dest`的剩余空间,因此开发者需要保证目标缓冲区足够大以容纳最终字符串。

为了避免风险,可以使用`strncat`,它允许指定最大追加长度:

```c

strncat(dest, src, sizeof(dest) - strlen(dest) - 1);

```

### 2.2.3 字符串比较、搜索和修改函数的注意事项

字符串比较函数如`strcmp`,搜索函数如`strstr`,以及修改函数如`strtok`都需要仔细使用,以确保不越界访问内存。例如,`strstr`函数用于查找子字符串:

```c

char str[] = "This is a test string";

char to_find[] = "test";

char *found = strstr(str, to_find);

```

如果`to_find`不在`str`中,`found`将会是`NULL`,所以后续操作需要检查这个返回值。

字符串修改函数如`strtok`用于将字符串分割为一系列的标记(tokens),它使用了静态缓冲区来存储中间结果,因此在多线程环境下是不安全的。

## 2.3 缓冲区溢出的典型例子

### 2.3.1 常见的缓冲区溢出漏洞案例

缓冲区溢出的一个典型例子是`gets`函数的使用。`gets`函数会读取输入直到换行符或EOF,并将读取的字符串存储在提供的缓冲区中,不检查缓冲区大小:

```c

char buf[10];

gets(buf); // 极其危险,因为没有大小限制

```

由于`gets`不检查目标缓冲区的大小,如果输入的字符超过`buf`的大小,就会覆盖相邻的内存区域,这可以导致程序崩溃、数据损坏或安全漏洞。

### 2.3.2 溢出漏洞的根本原因分析

缓冲区溢出的根本原因在于C语言的低级内存操作。程序员负责手动管理内存边界,这为错误提供了空间。以下是一些常见的原因:

- 使用危险函数如`gets`,`strcpy`,`strcat`等,而没有进行适当的边界检查。

- 整数溢出可能导致不正确的边界检查。

- 对用户输入的错误信任,未能正确处理异常情况。

了解这些原因有助于我们设计更安全的代码,避免潜在的溢出漏洞。

# 3. 安全的字符串操作实践

字符串操作是C语言编程中不可或缺的一部分,它涉及到大量的内存操作。安全地处理字符串,尤其是在处理来自不可控源的数据时,是预防缓冲区溢出的关键。本章将深入探讨如何使用安全的字符串操作实践,包括使用安全的函数、静态分析、代码审查以及动态检测与防护技术。

## 3.1 使用安全的字符串处理函数

在编写C语言代码时,传统的一些字符串操作函数(如strcpy、strcat、sprintf等)由于缺乏对目标缓冲区大小的检查,很容易导致缓冲区溢出。为了提高代码的安全性,我们可以选择一些现代的、被设计为更安全的函数。

### 3.1.1

0

0