【规则优化】:提升域名防火墙性能与减少误报的实用技巧

发布时间: 2024-12-03 08:19:50 阅读量: 14 订阅数: 23

参考资源链接:[域名被防火墙屏蔽后的解决方法(ERR_CONNECTION_RESET)](https://wenku.csdn.net/doc/6401ac14cce7214c316ea8db?spm=1055.2635.3001.10343)

# 1. 域名防火墙的基本概念与原理

## 1.1 域名防火墙的定义

域名防火墙(Domain Name Firewall)是一种网络安全设备,主要用于保护网络资源免受恶意访问和攻击。它通过解析域名请求,根据设定的安全规则集对流量进行过滤和转发,以此来保障网络通信的安全性和稳定性。

## 1.2 工作原理

域名防火墙通过内置的DNS解析功能,对进入网络的域名请求进行检查。它依据规则集对请求进行匹配,若请求符合某一条规则,则根据规则指示的行为对流量进行处理。这些规则可以是允许访问、重定向至特定页面、拦截请求等操作。

## 1.3 基本功能

域名防火墙的基本功能包括:

- **流量过滤**:基于域名、IP地址、请求类型等信息,对流量进行过滤。

- **流量重定向**:对符合特定条件的流量进行重定向,用于引导用户至特定的网页或服务。

- **访问控制**:限制或允许特定域名或IP地址的访问,以防止恶意访问和数据泄露。

域名防火墙是网络架构中的重要组成部分,它的存在有助于构建多层次、全方位的网络安全防御体系。通过理解其基本概念与原理,我们可以更好地配置和优化规则,确保网络的安全和高效运行。

# 2. 域名防火墙的规则配置基础

在本章中,我们将深入探讨域名防火墙的规则配置基础。域名防火墙是网络安全的第一道防线,其规则配置的有效性直接关系到防火墙的整体性能。我们将从规则的结构和组成开始,逐步了解规则的匹配逻辑,规则的优先级与作用域,以及一些常见的域名防火墙规则集。

## 2.1 规则配置的基本要素

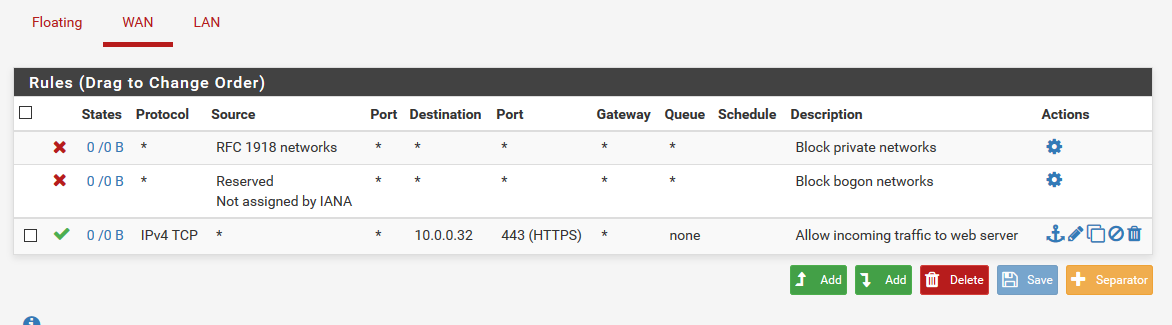

### 2.1.1 规则的结构和组成

域名防火墙的规则由多个部分组成,包括动作(Action)、协议(Protocol)、源地址(Source)、目标地址(Destination)、源端口(Source Port)、目标端口(Destination Port)和服务(Service)。每个部分都有其特定的配置选项,决定了该规则如何影响经过的网络流量。

以一个常见的防火墙规则为例:

```bash

iptables -A INPUT -s 192.168.1.0/24 -d 192.168.2.0/24 -p tcp --dport 80 -j ACCEPT

```

解释每一部分:

- `iptables -A INPUT`: 指定该规则添加到iptables的INPUT链。

- `-s 192.168.1.0/24`: 源地址为192.168.1.0网段,子网掩码为24位。

- `-d 192.168.2.0/24`: 目的地址为192.168.2.0网段。

- `-p tcp`: 指定协议为TCP。

- `--dport 80`: 目标端口为80,即HTTP端口。

- `-j ACCEPT`: 对符合上述条件的流量执行接受操作。

### 2.1.2 规则的匹配逻辑

规则的匹配逻辑是指防火墙如何决定一条规则是否适用于特定的网络流量。这包括了对流量的各种属性进行检查,如源地址、目的地址、端口、协议类型等。

匹配逻辑通常遵循以下顺序:

1. 从上到下遍历规则链。

2. 对于每条规则,检查所有指定的属性。

3. 如果所有属性匹配,则执行规则中定义的动作。

4. 如果没有任何规则匹配,则执行默认策略。

#### 示例:

假设我们有以下规则链:

1. `iptables -A INPUT -s 10.0.0.0/24 -p tcp --dport 22 -j ACCEPT`

2. `iptables -A INPUT -s 10.0.1.0/24 -j DROP`

对于源IP为10.0.0.5且目的端口为22的入站TCP流量:

- 第一条规则匹配,因为源IP属于10.0.0.0/24网段,并且目的端口是22。

- 流量将被接受,不会检查后续规则。

对于源IP为10.0.1.5的入站流量:

- 没有匹配规则1,因为目的端口未指定。

- 规则2匹配,因为源IP属于10.0.1.0/24网段。

- 流量将被丢弃,因为执行了DROP动作。

## 2.2 防火墙规则的优先级与作用域

### 2.2.1 规则的优先级设置

规则的优先级通常由其在规则链中的位置决定,位于链上部的规则具有更高的优先级。这意味着流量会首先与这些规则进行匹配。在iptables中,可以使用特定的参数(如 `-I` 代替 `-A`)在链的指定位置插入规则,以确保规则的优先级符合预期。

例如,要将一条规则置于其他规则之前:

```bash

iptables -I INPUT 1 -s 10.0.0.0/24 -p tcp --dport 80 -j ACCEPT

```

### 2.2.2 规则的作用域限定

规则的作用域可能限制在特定的接口或者由特定的条件(如时间)限定。例如,在 iptables 中,可以使用 `-i` 参数指定接口:

```bash

iptables -A INPUT -i eth0 -s 192.168.1.0/24 -j ACCEPT

```

该规则仅适用于来自 `eth0` 接口的流量。

## 2.3 常用的域名防火墙规则集

### 2.3.1 基于URL的规则集

基于URL的规则集允许对特定URL或URL模式进行过滤。这通常在Web应用防火墙(WAF)中看到,可以过滤诸如SQL注入、跨站脚本(XSS)等攻击。

#### 示例配置:

假设我们使用的是ModSecurity WAF:

```apache

<IfModule mod_security.c>

SecRuleEngine On

SecRule REQUEST_URI "@beginsWith /admin" "id:'1',phase:1,t:lowercase,deny"

</IfModule>

```

该规则会阻止任何以 `/admin` 开头的请求到达服务器。

### 2.3.2 基于IP的规则集

基于IP的规则集通常用于限制或允许特定IP地址或IP段的访问。例如,允许来自特定国家的用户访问网站:

```bash

iptables -A INPUT -s 198.51.100.0/24 -j ACCEPT

iptables -A INPUT -s 2

```

0

0