@requestpart在Spring Security中的安全性考量

发布时间: 2024-04-13 13:02:58 阅读量: 75 订阅数: 47

spring security

# 1.1 Spring Security简介

Spring Security是一个功能强大且灵活的身份验证和访问控制框架,为Java应用程序提供了全面的安全性支持。它不仅可以进行身份验证和授权管理,还能保护应用程序免受各种常见的Web安全攻击。

#### 1.1.1 Spring Security特点

Spring Security具有易于集成、灵活配置、支持多种认证方式、可定制性高等特点。通过集成Spring Security,开发人员可以轻松实现各种复杂的安全需求,确保应用程序的数据和资源得到有效保护。

#### 1.1.2 Spring Security应用场景

Spring Security广泛应用于企业级Web应用程序、RESTful服务、单页应用等场景中,可用于保护用户登录、限制资源访问、处理权限管理等各种安全需求。无论是小型项目还是大型系统,都可以从Spring Security的安全性能和扩展性中受益。

# 2. Spring Security中的安全威胁分析

#### 2.1 常见的安全威胁类型

在网络应用程序开发中,安全威胁是不可避免的。了解常见的安全威胁类型是保护应用程序安全的第一步。下面将介绍几种常见的安全威胁类型及其特点。

##### 2.1.1 XSS攻击

跨站脚本(Cross-Site Scripting,XSS)是一种常见的Web应用程序安全漏洞。攻击者通过在Web页面中注入恶意脚本,利用用户对网页内容的信任来执行恶意操作。XSS攻击可以分为存储型XSS、反射型XSS和DOM-based XSS。防范XSS攻击的方法包括对输入数据进行过滤和编码、设置HTTP头部的X-XSS-Protection等。

##### 2.1.2 CSRF攻击

跨站请求伪造(Cross-Site Request Forgery,CSRF)是一种通过伪装成受信任用户的请求来执行未经授权的操作的攻击方式。攻击者利用用户已认证的身份,在用户不知情的情况下向应用程序发起请求。预防CSRF攻击的方法包括使用CSRF令牌、验证来源请求头等。

##### 2.1.3 SQL注入攻击

SQL注入攻击是通过在应用程序的输入参数中插入恶意的SQL代码片段,从而利用数据库漏洞执行恶意操作。攻击者可以通过SQL注入攻击获取敏感数据,修改数据甚至完全控制数据库服务器。预防SQL注入攻击的方法包括使用参数化查询、输入验证和编码等。

#### 2.2 Spring Security的安全架构

Spring Security提供了一套灵活的安全框架,用于保护应用程序免受各种安全威胁。下面将介绍Spring Security的安全架构及其关键组件。

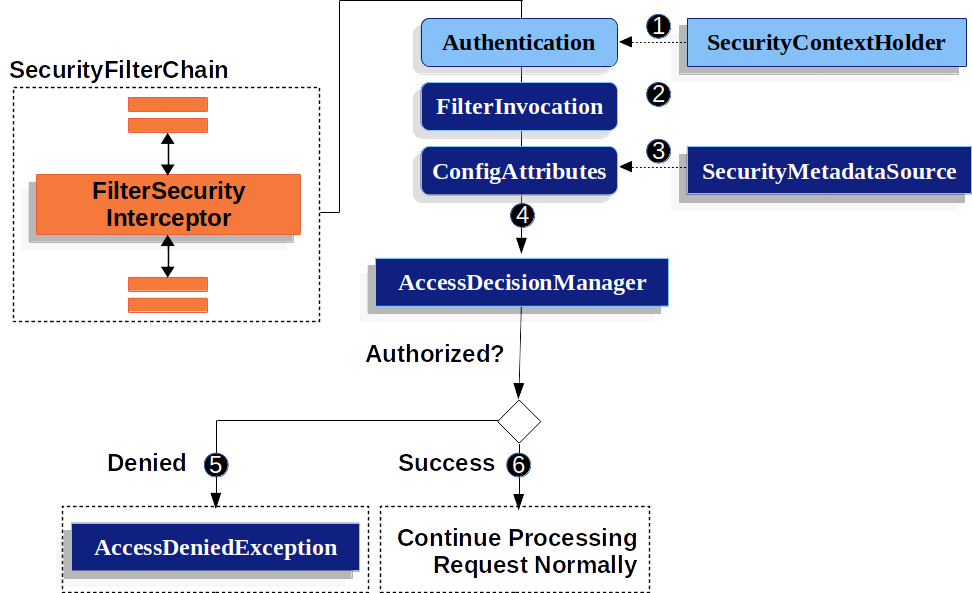

##### 2.2.1 核心安全过滤器链(Core Security Filter Chain)

核心安全过滤器链是Spring Security的核心,负责处理认证、授权和其他安全相关的操作。在安全过滤器链中包含了一系列过滤器,如身份验证过滤器、授权过滤器等。开发人员可以通过配置安全过滤器链来定制化应用程序的安全策略。

```java

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/user/**").hasRole("USER")

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.httpBasic();

}

}

```

##### 2.2.2 用户密码加密(User Password Encoding)

在Spring Security中,对用户密码进行加密是保障用户账户安全的重要措施。Spring Security提供了多种密码加密方式,如BCryptPasswordEncoder、PasswordEncoder、MessageDigestPasswordEncoder等。开发人员可以选择适合应用程序的密码加密算法,并在用户认证时进行密码加密处理。

```java

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

```

#### 2.3 安全漏洞和防护策略

保护应用程序免受安全漏洞的影响是确保应用程序安全性的重要环节。下面将介绍几种常见的安全漏洞及相应的防护策略。

##### 2.3.1 不安全的会话管理

不安全的会话管理可能导致会话劫持和会话固定等漏洞,使攻击者能够盗取用户的会话信息。为了加强会话安全性,可以使用HTTPS协议传输会话信息、限制会话超时时间、定期更改会话ID等措施。

##### 2.3.2 密码安全存储

密码安全存储是保护用户账号安全的关键措施。存储明文密码或使用不安全的加密方式会使用户密码容易被攻击者获取。为了加强密码安全存储,可以使用密码哈希函数、加盐处理、定期更改密码等方式来保护用户密码信息的安全性。

通过以上对安全威胁和Spring Security安全架构的介绍,可以更好地理解和应用Spring Security框架中的安全机制,保障应用程序的安全性。

# 3. Spring Security中的身份认证

#### 3.1 用户认证方式

用户认证是确保用户身份合法的一种过程,Spring Security提供了多种用户认证方式来满足不同场景的需求。

##### 3.1.1 基于表单的认证

基于表单的认证是Web应用中常见的用户登录方式,用户通过输入用户名和密码提交表单进行认证,并通过Cookie或Session来维持用户的登录状态。

在Spring Security中,配置基于表单的认证方式需要定义登录页面、登录失败页面、登录成功页面以及处理登录请求的接口。以下是一个简单的示例代码:

```java

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/login").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

```

0

0