GitHub Actions安全指南:权限管理与安全性提升技巧

发布时间: 2024-12-07 10:51:35 阅读量: 46 订阅数: 32

保护你的代码:GitHub Advanced Security与代码扫描深度指南

# 1. GitHub Actions概述与安全挑战

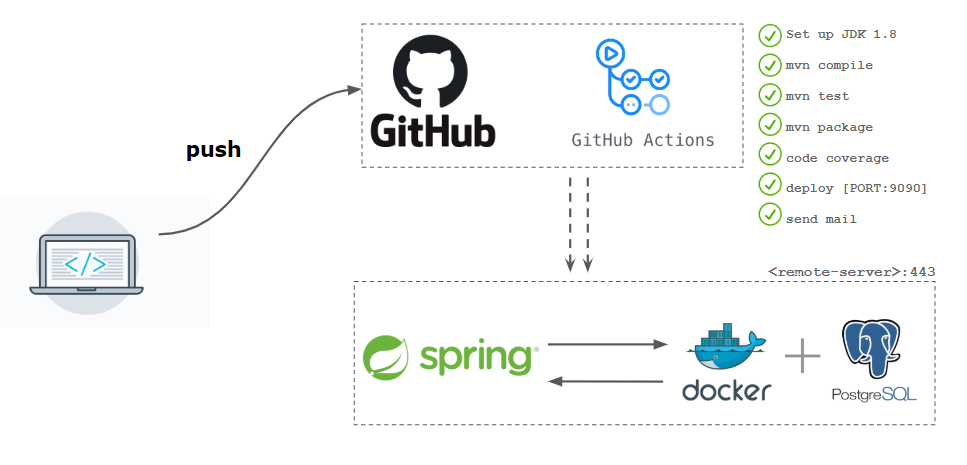

在当今的软件开发领域,自动化和持续集成/持续部署(CI/CD)已经成为提高开发效率和软件质量的标准实践。GitHub Actions作为GitHub平台的一部分,为开发者提供了一种灵活的方式来自动化软件工作流,从而简化代码构建、测试和部署的流程。然而,随着GitHub Actions的广泛应用,随之而来的安全挑战也不容忽视。本章将概述GitHub Actions的核心概念,并探讨其安全性所面临的主要挑战,为接下来深入分析GitHub Actions安全理论和实践做好铺垫。

```mermaid

flowchart LR

A[开始使用GitHub Actions] --> B[定义工作流程]

B --> C[配置触发条件]

C --> D[设置任务与步骤]

D --> E[选择运行器]

E --> F[运行工作流]

F --> G[工作流的输出和结果]

```

以上流程图简要描述了GitHub Actions工作流的基本步骤。安全挑战主要聚焦在如何保护代码、凭证和环境变量,以及如何控制对仓库和工作流的访问权限。开发者和安全专家需要密切合作,确保自动化流程既高效又安全。

# 2. GitHub Actions的基础安全理论

## 2.1 认识GitHub Actions的工作流程

### 2.1.1 工作流程的基本组成

GitHub Actions的工作流程是一种自动化过程,它由一系列任务组成,这些任务根据定义好的触发条件自动执行。工作流程的基本组成要素包括事件(Events)、工作(Jobs)、步骤(Steps)、动作(Actions)和运行器(Runners)。

事件是启动工作流程的条件,如提交代码到仓库、打开或关闭Pull Request、定时任务等。工作流程文件定义了这些事件触发时应该执行的操作。工作是并行运行的,其中可以包含多个步骤,而每个步骤又可以执行一个或多个动作。动作是工作流程中的最小可复用单位,可以是一个执行特定任务的命令,也可以是一个使用Docker容器的复杂脚本。运行器是GitHub提供的虚拟机环境,负责执行工作流程中定义的动作。

了解这些基本组件对于设计和维护安全的工作流程至关重要。因为每个组件都可能成为安全漏洞的源头,因此需要在整个流程中严格控制权限和访问。

### 2.1.2 工作流程中的安全关键点

在工作流程中,安全关键点通常涉及代码执行、环境变量的使用、网络调用以及数据存储等方面。

代码执行环节需要特别注意,避免执行未经审核的第三方代码或者非预期的脚本。环境变量的管理也十分关键,尤其是那些包含敏感信息的变量,它们需要被妥善加密和保护。此外,网络调用可能带来安全风险,如跨域请求可能会被恶意利用,因此需要严格的网络策略。数据存储安全问题也不容忽视,比如存储在存储库中的敏感信息需要被清除或者保护。

## 2.2 定义和理解安全角色与权限

### 2.2.1 不同类型的安全角色

在GitHub Actions中,有多种安全角色,包括但不限于仓库所有者、协作者、第三方应用、运行器宿主等。每种角色对于仓库的安全影响各不相同。

仓库所有者对仓库拥有最高的访问权限和控制能力,负责制定安全策略和权限设置。协作者可以读写仓库,但也必须遵守所有者设定的规则。第三方应用通过授权可以访问仓库的某些部分,其访问权限应该按照最小权限原则进行配置。运行器宿主拥有运行器的物理或虚拟控制权,需要保证运行器的安全性,避免被恶意利用。

### 2.2.2 权限的作用域和影响

权限的作用域决定了角色在特定上下文中的行为能力。在GitHub Actions中,权限可以被细分为对仓库、工作流程、环境、部署密钥等的访问和控制权限。

作用域的设置对于安全策略的执行至关重要。例如,可以限制特定工作流程在特定分支上运行,或者限制对敏感环境变量的访问。通过限制权限作用域,可以减少潜在的安全威胁,并限制攻击者在入侵后可能造成的损害。

## 2.3 理解环境变量和敏感信息的保护

### 2.3.1 环境变量的作用和安全问题

环境变量在GitHub Actions的工作流程中被广泛使用,它们可以存储配置信息、密钥、密码等敏感数据。正确地使用环境变量不仅可以提升工作流程的灵活性,还可以在一定程度上保护敏感信息。

然而,环境变量如果管理不善,容易成为安全漏洞。未加密的敏感信息一旦泄露,可能会被恶意利用。因此,对于包含敏感数据的环境变量,应使用GitHub提供的加密机制进行加密,以确保其安全性。

### 2.3.2 加密敏感信息的最佳实践

最佳实践包括使用GitHub的Secrets功能来存储敏感信息,并在工作流程文件中安全地引用这些Secrets。例如,可以通过以下方式在工作流程中引用一个名为`MY_SECRET`的Secrets:

```yaml

steps:

- name: My first action

env:

SUPER_SECRET: ${{ secrets.MY_SECRET }}

run: |

echo $SUPER_SECRET

```

在此示例中,`MY_SECRET`密钥在工作流程文件中不会直接显示,而是通过GitHub Secrets功能安全地引用。同时,应当限制对Secrets的访问,只有拥有足够权限的角色才能访问特定的Secrets,这样可以在多个层次上保护敏感数据。

通过上述方法,可以确保环境变量和敏感信息在GitHub Actions工作流程中的安全使用。

# 3. GitHub Actions安全实践

## 3.1 配置文件的安全设置

### 3.1.1 工作流程文件的安全策略

在GitHub Actions中,工作流程文件(workflow files)是自动化流程的核心,负责定义当特定事件发生时应该执行哪些操作。考虑到安全性,合理地配置这些文件至关重要。安全策略应包括文件权限控制、敏感信息的保护,以及防止代码注入攻击。

首先,应该限制对工作流程文件的访问权限。例如,通过设置GitHub仓库的访问控制,只有授权用户才能修改`.github/workflows/`目录下的文件。在Git层面,可以设置分支保护规则,要求Pull Request在合并前必须获得审查和通过测试。

其次,应避免在工作流程文件中直接编写敏感信息。应使用加密的环境变量代替明文密码。在GitHub中,可以使用Secrets功能来存储敏感信息,而工作流程文件中通过`${{ secrets.SECRET_NAME }}`来引用这些值。这样,敏感信息不会被直接记录在源代码版本控制中,降低了泄露风险。

```yaml

jobs:

build:

runs-on: ubuntu-latest

steps:

- name: Checkout repository content

uses: actions/checkout@v2

- name: Set up Node.js

uses: actions/setup-node@v1

with:

node-version: '12'

registry-url: ${{ secrets.NPM_REGISTRY_URL }}

```

在上述示例中,`secrets.NPM_REGISTRY_URL`就是一个被加密的环境变量。

### 3.1.2 保护分支和标签的策略

保护分支和标签意味着确保只有经过授权的更改可以被推送到仓库中特定的分支或标签。这在工作流程文件所在的主分支(如`main`或`master`)上尤为重要。

使用GitHub的分支保护规则(Branch protection rules),可以强制执行一系列的安全和协作约定:

- 要求Pull

0

0