【CCS安全与调试攻略】:保障嵌入式系统安全,快速定位问题

发布时间: 2025-01-02 20:58:09 阅读量: 15 订阅数: 10

《MSPM0G3507:引领嵌入式系统新纪元的微控制器》.pdf

# 摘要

本文系统介绍了CCS(Code Composer Studio)的基础知识,并深入探讨了嵌入式系统的安全机制。首先,从硬件和软件两个层面分析了嵌入式系统的安全基础,涉及处理器安全特性、加密技术及内存保护等关键安全措施。接着,介绍了CCS环境下的程序调试方法,包括调试工具使用、实时数据监控和性能分析。文章还专注于安全问题的定位与防御,涵盖了安全漏洞诊断、事件响应和防御措施的强化。最后,通过高级应用和案例分析,展示了多核处理器调试、系统资源优化及安全故障排除的实际操作和成功案例。本文旨在为读者提供嵌入式系统安全和CCS应用的全面理解和实践经验。

# 关键字

CCS基础;嵌入式系统;安全机制;程序调试;安全漏洞;性能优化

参考资源链接:[TI DSP开发利器:CodeComposer Studio (CCS) 使用全攻略](https://wenku.csdn.net/doc/4jzx2ggus1?spm=1055.2635.3001.10343)

# 1. CCS基础知识介绍

## 1.1 CCS的起源与发展

Code Composer Studio(CCS)是德州仪器(Texas Instruments,简称TI)推出的一款专业的嵌入式开发环境。它整合了代码编辑、编译、调试和分析功能,自推出以来,随着嵌入式系统的发展和物联网的兴起,CCS逐渐成为开发高性能嵌入式应用的首选工具之一。在这一节中,我们将了解CCS的起源、发展过程以及它如何适应现代嵌入式系统开发的需求。

## 1.2 CCS的核心功能与优势

CCS的核心优势在于其集成了TI全系列处理器的支持,并提供了一个统一的开发平台。它支持C/C++语言,有着丰富的扩展插件,可满足复杂的开发需求。此外,CCS还具备强大的代码优化和分析工具,能够帮助开发者提升代码性能和降低资源消耗。我们会通过核心功能的介绍,让读者对CCS有一个全面的认识。

## 1.3 CCS的工作环境搭建

在进行实际的嵌入式开发工作前,需要正确安装和配置CCS开发环境。我们将介绍CCS的安装流程、系统要求以及如何在不同的操作系统上搭建环境。同时,本节也将讨论如何配置项目以及使用CCS创建、编译和调试一个简单的程序实例,为后续章节的学习打下基础。

```

// 示例代码:创建一个简单的Hello World程序

#include <stdio.h>

int main() {

printf("Hello, Code Composer Studio!\n");

return 0;

}

```

以上代码块展示了如何在CCS中创建并运行一个基础的C语言程序,为读者提供了一个从零开始的实践案例。

# 2. 嵌入式系统安全机制

### 2.1 硬件安全基础

#### 2.1.1 处理器级别的安全特性

硬件安全是嵌入式系统安全的基础,处理器作为嵌入式系统的“大脑”,其安全特性至关重要。现代处理器通常集成了许多安全特性,如ARM架构中的TrustZone技术,它提供了一个安全扩展来创建一个安全区域,可以用来隔离敏感的代码和数据。此外,处理器还可能提供基于硬件的随机数生成器(RNG),用于加密操作和密钥生成,以及安全启动机制,确保系统从受信任的引导代码开始执行。

```mermaid

graph TD;

A[处理器核心] -->|集成安全特性| B[安全区域创建];

A -->|硬件随机数生成器| C[加密操作支持];

A -->|安全启动| D[确保系统信任];

```

在实际应用中,硬件安全特性的开启和配置需要依赖于系统设计和安全策略。例如,为了利用TrustZone技术,开发者需要在软件中明确划分安全和非安全区域,并在安全区域中运行敏感代码。同时,处理器级别的安全特性通常需要操作系统内核的支持和应用程序的合理编写。

```c

// 示例代码片段:配置ARM TrustZone技术的伪代码

void configureTrustZone() {

// 启用安全模式

enableSecureMode();

// 配置安全区域

secureAreaConfig();

// 加载安全引导代码

loadSecureBootCode();

}

```

在该示例代码中,函数`enableSecureMode`用于开启处理器的安全模式,`secureAreaConfig`用于配置安全区域,而`loadSecureBootCode`则负责加载并执行安全引导代码。需要注意的是,这些操作通常需要特定的硬件支持以及相应的权限,开发者在进行这些操作时必须确保对处理器手册的理解和对安全特性的正确应用。

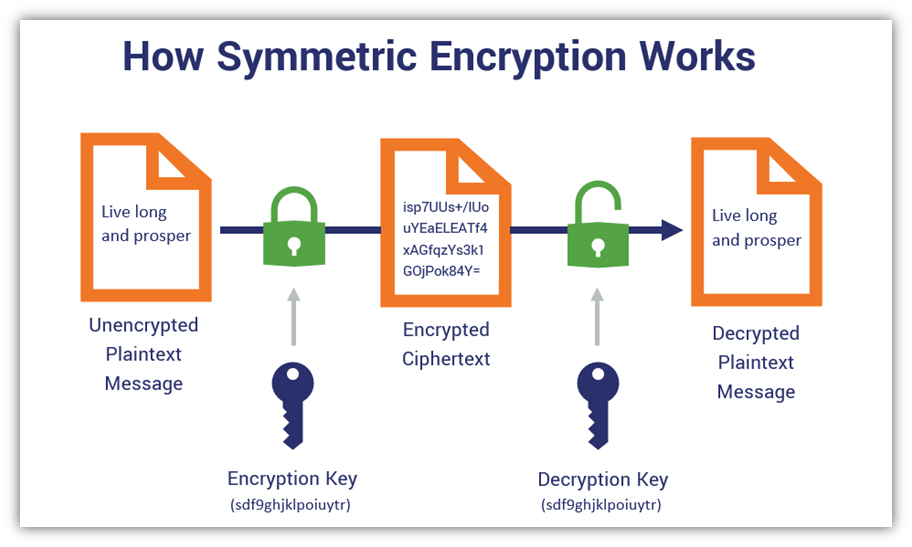

#### 2.1.2 加密技术和存储保护

加密技术是保障数据安全的核心手段,它能够在数据存储和传输过程中保护信息不被未授权访问。加密算法如AES(高级加密标准)、RSA等被广泛应用于嵌入式设备中,以确保数据的机密性和完整性。除了数据加密,存储保护技术如eMMC加密、Flash加密等也为存储在物理介质中的数据提供了额外的安全层。

```c

// 示例代码片段:AES加密数据的伪代码

void encryptData(uint8_t* data, size_t length) {

// 初始化AES密钥

AES_KEY aesKey;

initAESKey(&aesKey, key);

// 执行AES加密操作

AES_encrypt(data, encryptedData, &aesKey);

}

```

上述代码片段展示了使用AES算法进行数据加密的简化过程。首先,需要使用一个密钥初始化AES加密器,然后使用该加密器对数据进行加密处理。对于存储保护,嵌入式系统常使用物理层的加密措施,如在eMMC控制器上启用加密功能,或使用专用的加密芯片。

### 2.2 软件安全防护措施

#### 2.2.1 安全启动与引导

安全启动是确保系统启动过程安全性的重要环节,它通过验证启动过程中的代码和数据来防止恶意软件的加载。一个典型的实现方式是使用可信执行环境(TEE)或安全启动链,从引导加载器(Bootloader)开始,逐步验证随后加载的各个组件的数字签名。

```mermaid

graph LR;

A[设备加电] --> B[执行BootROM代码];

B --> C[加载并验证Bootloader];

C --> D[Bootloader验证内核镜像];

D --> E[内核初始化系统];

E --> F[系统就绪];

```

代码块展示了安全启动过程中的关键步骤。在第一步中,设备加电后,首先执行的是固化的ROM代码。接着,BootROM加载Bootloader并对其进行验证。Bootloader继而负责加载内核镜像并验证其数字签名。验证成功后,内核开始初始化系统,并在最后宣布系统就绪。

```c

// 示例代码片段:安全引导过程中的伪代码

bool verifyImage(const uint8_t* image, size_t imageSize, const uint8_t* signature) {

// 使用公钥验证签名

return checkSignature(image, imageSize, signature);

}

// 加载并验证内核

void loadAndVerifyKernel() {

// 加载内核镜像

uint8_t* kernelImage = loadImage("kernel.img");

uint8_t* kernelSignature = loadImage("kernel.sig");

// 验证内核镜像

if (verifyImage(kernelImage, getKernelSize(), kernelSignature)) {

// 加载内核到内存

loadKernelToMemory(kernelImage);

} else {

// 启动失败,进入安全模式或报错

enterSecureMode();

}

}

```

上述代码演示了如何在加载内核镜像后使用公钥验证其签名的过程。如果验证失败,则系统无法加载内核,需采取安全措施如进入安全模式或显示错误信息。

### 2.3 系统安全策略与管理

#### 2.3.1 安全策略的制定和实施

安全策略是嵌入式系统管理中的重要组成部分,它规定了系统中所有软件和硬件的安全要求和管理措施。制定安全策略需考虑威胁模型、安全目标以及合规性需求。在实施上,这通常涉及到配置操作系统和应用程序的安全设置、实现安全审计机制、进行安全培训和意识提升等。

```c

// 示例代码片段:安全策略实施的伪代码

void implementSecurityPolicy() {

// 配置操作

```

0

0