Focas2接口安全宝典:保障数据交换安全与完整的4大措施

发布时间: 2025-01-04 05:04:19 阅读量: 9 订阅数: 13

focas2接口中文文档

# 摘要

Focas2接口作为一种工业自动化通信协议,其安全性对于维护生产系统稳定运行至关重要。本文首先概述了Focas2接口的安全性,强调了其定义、重要性以及安全问题可能带来的影响与后果。接着,本文深入探讨了Focas2接口面临的安全威胁及其防护措施,包括数据加密与认证机制。进一步,本文提供了实践措施,包括通过访问控制与授权加强用户身份验证策略和权限管理,以及通过数据完整性与防篡改技术保护通信数据不被非法篡改。最后,本文讨论了如何建立和维护加密通信通道,涵盖了TLS/SSL协议的应用和加密通道的监测与维护。整体而言,本文提供了一套全面的Focas2接口安全防护方案,有助于提升工业自动化系统的安全性和可靠性。

# 关键字

Focas2接口;安全威胁;防护措施;数据加密;访问控制;TLS/SSL协议

参考资源链接:[FANUC focas2接口中文文档:轴与主轴控制函数详解](https://wenku.csdn.net/doc/3ggm6q0b5i?spm=1055.2635.3001.10343)

# 1. Focas2接口安全概述

在数字化时代,接口安全是企业IT基础架构中的关键组成部分,尤其是对于工业自动化和制造业而言。Focas2接口是许多CNC机床和相关设备的通信协议,它允许用户和设备之间进行数据交换。随着工业互联网的兴起,对Focas2接口安全的需求日益增长。

## 1.1 接口安全重要性

Focas2接口安全不仅涉及到设备的正常运行,也关联到企业数据的保护、防止未授权访问以及维护设备的持续可用性。一旦接口被恶意攻击者利用,可能会导致生产中断、数据泄露甚至是安全事故。

## 1.2 安全挑战

随着技术的不断进步,安全威胁也在不断演变,安全挑战变得越来越严峻。企业必须采取措施保护Focas2接口,确保其安全运行。

接下来的章节中,我们将深入探讨Focas2接口安全的理论基础,详细分析安全威胁,并提出一系列有效的防护措施。这些措施旨在帮助企业构建健全的接口安全管理体系,减少安全风险。

# 2. Focas2接口安全理论基础

### 2.1 Focas2接口概念及重要性

#### 2.1.1 Focas2接口定义

Focas2是Fanuc Open CNC API version 2的缩写,是为编程人员和系统开发者提供的一个与FANUC数控系统通信的标准接口。通过Focas2接口,可以实现对数控机床的远程监控、数据采集和设备管理等功能。随着工业4.0和智能制造的发展,Focas2接口在制造企业中的应用愈发广泛,因此其安全性就显得至关重要。

Focas2接口提供了一整套的编程接口(API),这些API支持多种编程语言如C/C++,VB等。开发者可以使用这些API来开发自定义的数控应用程序,从而实现与数控机床的实时数据交换和控制。

#### 2.1.2 安全问题的影响与后果

一旦Focas2接口受到安全威胁,可能会导致多种严重后果。例如,未经授权的用户可能会访问敏感的生产数据,甚至远程操控机床,造成生产线的停机或设备损坏。此外,数据泄露还可能涉及商业机密,对企业的市场竞争力产生负面影响。

更进一步,如果Focas2接口的安全漏洞被黑客利用,他们可能通过网络传播恶意代码,感染整个生产网络,导致更为严重的安全事故。因此,对于Focas2接口的安全性问题,我们必须给予足够的重视,并采取相应的安全措施。

### 2.2 安全威胁与防护措施

#### 2.2.1 识别Focas2接口的安全威胁

识别Focas2接口的安全威胁是防护的第一步。这些威胁可能包括恶意软件的入侵、网络攻击、未授权的访问和数据篡改等。识别威胁首先需要对Focas2接口的使用环境进行风险评估,确定潜在的攻击面。

其次,监控Focas2接口的网络流量和访问日志,可以及时发现异常行为,例如异常的登录尝试、数据传输的不一致性等。这种监控不仅需要技术手段,还需要制度上的配合,比如建立相应的安全事件响应流程,确保在发现威胁时可以迅速做出反应。

#### 2.2.2 常见的Focas2接口防护手段

为了防护Focas2接口的安全威胁,常见的手段包括使用防火墙限制非法访问、采用数据加密技术保证数据传输的安全性、实施严格的认证和授权机制防止未授权访问,以及进行定期的安全审计和漏洞扫描。

使用强密码和多因素认证可以显著提升Focas2接口的安全性。此外,通过实施最小权限原则,只赋予用户必要的操作权限,可以在一定程度上降低风险。对于那些关键操作,还应当实施审计追踪机制,记录操作日志,以备未来分析和回溯。

### 2.3 数据加密与认证机制

#### 2.3.1 加密技术原理及应用

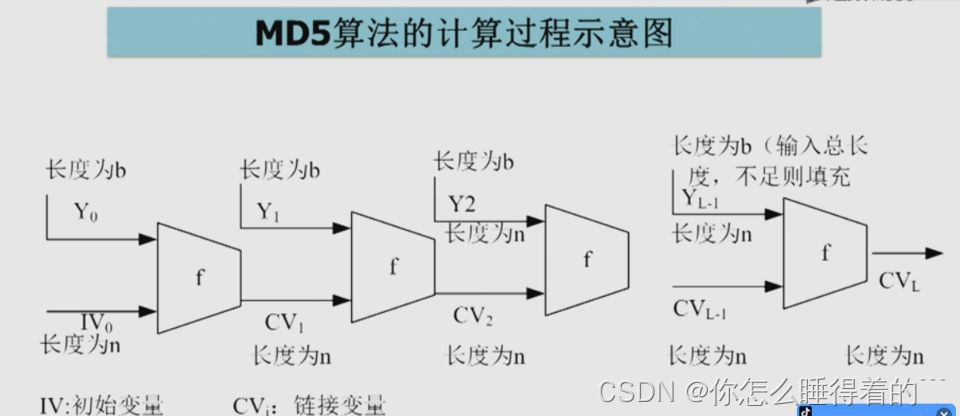

数据加密技术是保证数据安全传输的基础,它通过某种算法将明文转换为密文,从而防止未授权用户获取信息。Focas2接口在传输敏感信息时,比如用户认证信息或机床配置数据,都应使用加密技术。

对称加密和非对称加密是数据加密的两大类型。对称加密使用相同的密钥进行加密和解密,速度快但密钥分发较为复杂;非对称加密使用一对密钥,即公钥和私钥,可以安全地公开公钥而保留私钥,广泛应用于安全通信中。

#### 2.3.2 认证机制在数据交换中的作用

认证机制是用来验证用户身份或系统身份的技术,它确保通信的双方是可信的。在Focas2接口中,认证机制可以是基于口令的,也可以是基于证书的,甚至可以是基于生物特征的。

当Focas2接口需要验证外部系统或用户的访问请求时,通常会要求提供认证信息。例如,在建立TLS/SSL安全通信通道之前,通常需要通过证书来验证对方的身份。这种认证机制是确保数据交换安全性的重要环节。

# 3. 实践措施一:访问控制与授权

## 3.1 用户身份验证策略

在Focas2接口的实施中,身份验证是保证接口安全的第一道防线。用户身份验证策略

0

0