安全中间件实施:***中的最佳实践与安全策略

发布时间: 2024-10-22 02:35:12 阅读量: 47 订阅数: 23

2.7 云迁移安全实践.pdf

# 1. 安全中间件实施概述

在当今数字化转型的大潮中,安全中间件作为保障企业信息安全的关键技术,正变得越来越重要。本章节将概述安全中间件的实施过程,为理解后续章节内容打下基础。

## 1.1 安全中间件实施的必要性

随着企业应用系统复杂性的增加,传统的安全措施往往难以应对日益增长的安全威胁。安全中间件作为一种在应用程序和系统之间提供额外安全层的技术,能够有效地隔离系统组件,降低攻击面,增强整个IT架构的安全性。

## 1.2 安全中间件实施的关键步骤

实施安全中间件涉及多个关键步骤:需求分析、中间件选择、集成部署、性能调优和持续监控。每个步骤都需要精心规划和执行,以确保安全中间件能够无缝地融入现有IT环境,并发挥预期的安全效果。

## 1.3 安全中间件与业务连续性的关系

安全中间件的部署不仅仅是技术问题,它还与企业的业务连续性密切相关。通过减少安全事件对业务的影响,安全中间件在保障企业信息安全的同时,也保障了业务的稳定运行。

```mermaid

flowchart LR

A[需求分析] --> B[中间件选择]

B --> C[集成部署]

C --> D[性能调优]

D --> E[持续监控]

E --> F[业务连续性]

```

在接下来的章节中,我们将更深入地探讨安全中间件的理论基础、实践策略,以及高级应用案例。

# 2. 安全中间件的理论基础

### 2.1 安全中间件的定义和作用

#### 2.1.1 定义和分类

安全中间件是构建在软件应用程序和操作系统之间的中间层,旨在提供安全功能,如身份验证、授权、数据加密和完整性保护。这种中间件充当应用程序的守护者,提供必要的安全服务以保护数据和通信免受恶意攻击。安全中间件可以进一步划分为不同的类型,根据其特定的应用场景和提供的服务可以分为:

- **应用层安全中间件**:为特定的应用程序提供安全服务,如Web应用程序防火墙(WAF)。

- **网络层安全中间件**:管理网络通信的安全性,如SSL/TLS代理。

- **数据层安全中间件**:确保数据在存储和传输过程中的安全,如加密数据库网关。

- **身份验证和授权中间件**:管理用户身份的验证和授权过程,如OAuth和SAML服务。

```mermaid

graph TB

A[安全中间件] --> B[应用层安全中间件]

A --> C[网络层安全中间件]

A --> D[数据层安全中间件]

A --> E[身份验证和授权中间件]

```

#### 2.1.2 在IT架构中的角色

在复杂的IT架构中,安全中间件扮演了桥梁的角色,连接不同的系统组件并提供安全保证。它不仅确保数据和应用程序的安全,还能够使开发人员无需深入了解底层安全机制,就可以轻松地集成安全功能到应用程序中。

安全中间件对于现代分布式系统来说至关重要,尤其是对于那些需要跨多个平台和设备工作的企业级应用。它简化了安全策略的实现,因为安全相关的操作可以集中管理,而不是在每个应用程序中单独处理。

### 2.2 安全中间件的关键技术

#### 2.2.1 加密技术

加密技术是保护数据安全的核心技术之一。通过在数据传输或存储时使用特定算法对其进行编码,只有持有正确密钥的用户才能解密和读取数据。主要的加密技术包括:

- **对称加密**:加密和解密使用相同的密钥。

- **非对称加密**:加密和解密使用一对公钥和私钥。

- **散列函数**:创建数据的唯一签名,常用于验证数据的完整性。

```json

// 示例:使用AES算法的对称加密

const crypto = require('crypto');

const secretKey = crypto.scryptSync('my secret key', 'salt', 64);

const cipher = crypto.createCipheriv('aes-256-cbc', secretKey, Buffer.alloc(16));

let encrypted = cipher.update('hello world');

encrypted = Buffer.concat([encrypted, cipher.final()]);

console.log(encrypted.toString('hex'));

// 输出加密后的数据的十六进制表示

```

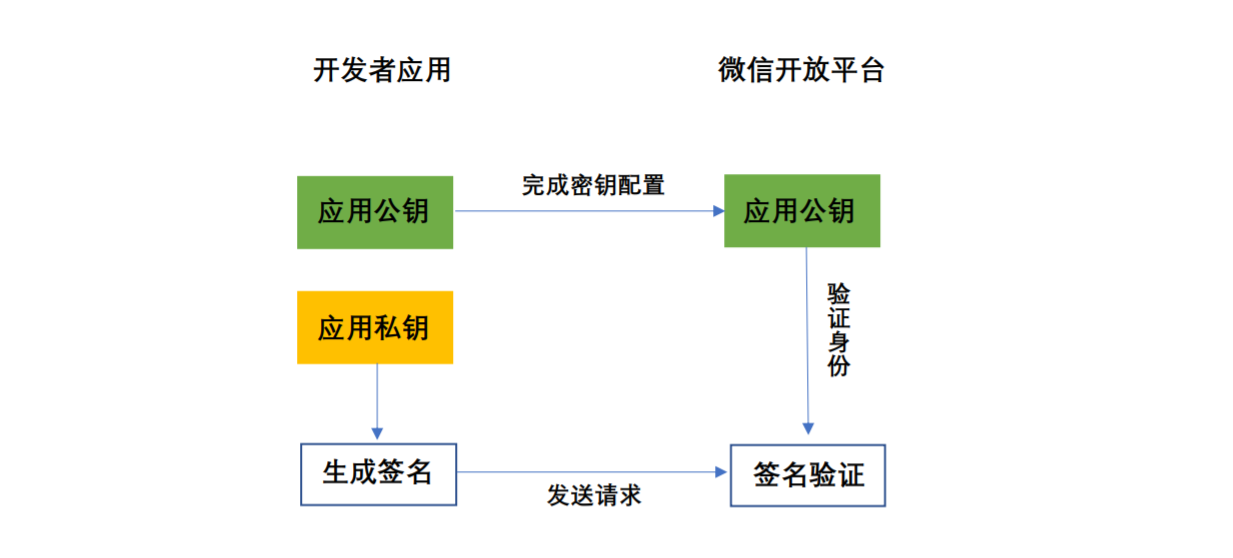

#### 2.2.2 认证与授权机制

认证是验证用户身份的过程,授权则是根据用户的身份确定其访问权限。安全中间件通过实现多种认证和授权机制来保护资源,其中包括:

- **单点登录(SSO)**:允许用户使用一组登录凭据访问多个应用程序。

- **OAuth**:一个开放标准,允许用户授权第三方应用访问他们存储在其他服务提供者上的信息,而无需将用户名和密码提供给第三方应用。

- **JSON Web Tokens(JWT)**:用于在双方之间安全地传输信息的一种紧凑的、URL安全的方式。

#### 2.2.3 审计和监控技术

审计和监控是持续安全过程的关键组成部分。它们包括:

- **日志记录**:记录系统活动和事件以便将来分析。

- **实时监控**:持续监视系统活动,以识别和响应潜在的安全威胁。

- **入侵检测系统(IDS)**:监控网络或系统活动,用于识别和报告可能的安全事件。

```mermaid

graph LR

A[系统活动] -->|记录| B[日志管理]

A -->|实时分析| C[入侵检测系统]

A -->|反馈| D[安全策略调整]

```

### 2.3 安全中间件的设计原则

#### 2.3.1 安全性与性能的平衡

在设计安全中间件时,需要平衡安全性与性能。过高的安全措施可能导致系统性能下降,而性能的提升有时候会牺牲安全性。例如,使用加密算法可能会消耗额外的CPU资源,影响响应时间。因此,设计者需要在安全强度和系统性能之间寻找最佳平衡点。

#### 2.3.2 可扩展性和互操作性

随着IT环境的不断发展和变更,安全中间件必须设计成高度可扩展的,以适应新的技术和业

0

0