防止代码高亮显示安全漏洞:Pygments.filter安全指南

发布时间: 2024-10-15 20:58:23 阅读量: 13 订阅数: 15

# 1. Pygments.filter概述和安全漏洞概述

在本章节中,我们将对Pygments.filter进行概述,包括其基本功能、应用场景以及它在代码高亮显示中的作用。同时,我们也会初步探讨与Pygments.filter相关的安全漏洞,为后续章节的安全实践和优化埋下伏笔。

Pygments.filter是一个基于Python的语法高亮库,广泛应用于代码编辑器、论坛和代码分享网站。它支持多种编程语言的高亮显示,为开发者提供了一个简单易用的代码展示工具。

然而,随着Pygments.filter的普及,一些安全问题也逐渐浮出水面。最常见的是XSS(跨站脚本攻击)漏洞,攻击者可能通过注入恶意代码,利用Pygments.filter进行渲染,从而在客户端执行不安全的脚本。此外,不当的使用也可能导致内存消耗过大,影响服务器性能。

为了深入理解Pygments.filter的安全漏洞,我们需要先了解其基础使用方法。这将是下一章节的重点内容。

# 2. Pygments.filter的基础使用和安全实践

## 2.1 Pygments.filter的基础使用

### 2.1.1 Pygments.filter的安装和配置

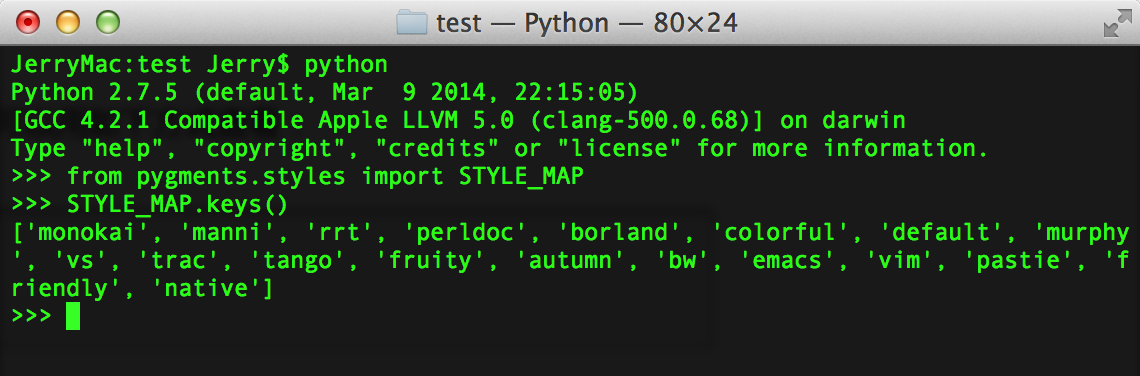

Pygments.filter是一个基于Python的语法高亮工具,它可以将源代码转换成带有语法高亮的HTML或RTF格式。在安装Pygments之前,需要确保已经安装了Python环境。安装Pygments.filter可以使用pip包管理器,这是Python的官方包管理工具,安装命令如下:

```bash

pip install Pygments

```

安装完成后,可以通过以下Python代码简单测试Pygments.filter是否安装成功:

```python

from pygments import highlight

from pygments.lexers import PythonLexer

from pygments.formatters import HtmlFormatter

code = 'print("Hello, Pygments!")'

highlight(code, PythonLexer(), HtmlFormatter())

```

上述代码将输出一段HTML代码,其中包含了带有语法高亮的`print("Hello, Pygments!")`字符串。如果输出正常,说明Pygments.filter已经安装成功并且可以正常工作。

### 2.1.2 Pygments.filter的基本语法和使用示例

Pygments.filter的基本语法非常简单,主要分为三个部分:源代码、词法分析器(Lexer)、格式化器(Formatter)。词法分析器用于识别源代码的语法结构,而格式化器则负责将识别出的语法结构转换成最终的格式,如HTML或RTF。

使用示例:

```python

from pygments import highlight

from pygments.lexers import PythonLexer

from pygments.formatters import HtmlFormatter

# 定义源代码

code = """

def hello_world():

print("Hello, Pygments!")

# 使用Pygments.filter进行高亮显示

highlighted_code = highlight(code, PythonLexer(), HtmlFormatter(full=True))

# 输出高亮的HTML代码

print(highlighted_code)

```

在这个示例中,我们定义了一段Python代码,并使用`highlight`函数将其转换为带有语法高亮的HTML代码。`full=True`参数表示输出完整的HTML代码,包括CSS样式。

## 2.2 Pygments.filter的安全实践

### 2.2.1 避免代码高亮显示的安全漏洞

在使用Pygments.filter时,需要注意的一个重要安全问题是避免代码注入漏洞。如果不正确处理用户输入的代码,攻击者可能会通过注入恶意代码来执行未授权的操作。为了防止这种情况,应该对所有用户输入的代码进行适当的清理和验证。

例如,当用户输入的代码中包含HTML标签时,可以通过正则表达式过滤掉这些标签:

```python

import re

def escape_html_tags(code):

return re.sub(r'<[^>]+>', '', code)

# 示例代码

user_input_code = '<script>alert("XSS")</script>'

clean_code = escape_html_tags(user_input_code)

highlight(clean_code, PythonLexer(), HtmlFormatter(full=True))

```

在这个示例中,我们定义了一个`escape_html_tags`函数来移除HTML标签。在将用户输入的代码传递给Pygments.filter之前,我们先调用这个函数进行清理。

### 2.2.2 Pygments.filter的常见安全问题和解决方案

除了代码注入之外,Pygments.filter还可能存在其他安全问题,例如跨站脚本攻击(XSS)和跨站请求伪造(CSRF)。为了避免这些问题,可以采取以下措施:

1. **使用最新版本的Pygments**:确保使用最新版本的Pygments.filter,以便修复已知的安全漏洞。

2. **对用户输入进行验证**:确保所有用户输入的代码都经过验证和清理,防止恶意代码注入。

3. **限制输出格式**:例如,如果不需要将代码渲染为HTML,可以选择输出纯文本格式,从而避免XSS攻击。

4. **使用安全的配置选项**:Pygments.filter提供了许多配置选项,例如禁用某些格式化器或词法分析器,以避免潜在的安全风险。

下面是一个使用安全配置选项的示例:

```python

from pygments import highlight

from pygments.lexers import PythonLexer

from pygments.formatters import HtmlFormatter

code = """

def hello_world():

print("Hello, Pygments!")

# 创建一个安全的格式化器实例

safe_formatter = HtmlFormatter(unsafe=True)

# 使用安全的格式化器进行高亮显示

highlighted_code = highlight(code, PythonLexer(), safe_formatter)

# 输出高亮的HTML代码

print(highlighted_code)

```

在这个示例中,我们创建了一个`HtmlFormatter`实例,并将`unsafe`参数设置为`True`。这意味着我们将使用一个安全的格式化器实例,即使用户尝试注入恶意代码,也不会成功执行。需要注意的是,这个参数仅在HTML格式化器中有效,并且只有在禁用某些功能后才能保证安全。

请注意,本章节仅为示例,实际使用时请根据具体情况进行调整。

# 3. Pygments.filter的进阶使用和安全优化

#### 3.1 Pygments.filter的进阶使用

##### 3.1.1 Pygments.filter的自定义和扩展

Pygments.filter不仅可以用

0

0