Django Forms安全最佳实践:防御XSS和CSRF攻击的终极指南

发布时间: 2024-09-30 04:27:49 阅读量: 33 订阅数: 21

# 1. Django Forms简介与安全威胁概述

## Django Forms简介

Django Forms是Django框架中处理网页表单的组件,它简化了数据的收集、验证和呈现。在Web开发中,表单是用户与网站交互的主要手段,包括登录、注册、内容提交等功能。由于表单直接关系到数据的输入输出,因此它也是安全漏洞的高发区。一个安全的表单不仅需要用户友好的界面,更需要严密的安全策略,以防止诸如跨站脚本(XSS)和跨站请求伪造(CSRF)等攻击。

## 安全威胁概述

在Django Forms中,常见的安全威胁包括XSS和CSRF攻击。XSS攻击允许攻击者在用户的浏览器中执行恶意脚本,而CSRF攻击则欺骗用户在不知情的情况下执行未授权的操作。这些攻击可能导致数据泄露、恶意篡改或服务滥用。因此,了解这些攻击的原理,掌握有效的防御手段对于构建安全的Web应用至关重要。

## 本章小结

在本章中,我们介绍了Django Forms的基本概念和应用场景,并概述了该框架面临的主要安全威胁。接下来的章节将会深入探讨如何防御XSS攻击,并提供在Django中实施CSRF防护的最佳实践。理解并掌握这些知识,将有助于我们构建更安全的Web应用。

# 2. 防御XSS攻击的策略

### 2.1 XSS攻击的原理与影响

#### 2.1.1 XSS攻击的基本概念

跨站脚本攻击(Cross-Site Scripting, XSS)是一种常见的Web安全漏洞,攻击者通过在目标网站的用户浏览器中执行恶意脚本代码,从而控制受害者的浏览环境或窃取敏感信息。与 CSRF攻击不同,XSS攻击发生在用户浏览器端,而CSRF则侧重于服务器端。

XSS攻击通常发生在用户输入没有被适当验证和清理的情况下。例如,如果一个Web页面允许用户提交评论,而这些评论直接显示在其他用户浏览该页面时,那么攻击者就可以提交恶意脚本代码,当其他用户浏览该评论时,恶意代码就会执行。

#### 2.1.2 XSS攻击的种类及其危害

XSS攻击主要分为三类:存储型(Persistent XSS)、反射型(Reflected XSS)和基于DOM的XSS(DOM-based XSS)。

- 存储型XSS:恶意脚本存储在目标服务器上,如数据库、消息论坛、访客评论区等。当用户浏览相关信息时,脚本执行。

- 反射型XSS:恶意脚本作为URL参数的一部分发送给Web服务器,服务器解析后又将恶意脚本反射回用户的浏览器,导致脚本执行。

- 基于DOM的XSS:脚本嵌入在DOM树中,发生在Web页面的JavaScript代码中,不通过服务器交互即可执行。

XSS攻击的危害可以包括以下几点:

- 用户信息被盗取:如cookies、会话令牌等。

- 网站内容被篡改:如恶意广告的插入。

- 重定向至恶意网站:可能引起进一步的攻击,如钓鱼攻击。

- 网站可用性降低:如通过脚本在页面上添加大量内容导致资源耗尽。

### 2.2 Django内置的XSS防御机制

#### 2.2.1 自动转义的原理和使用

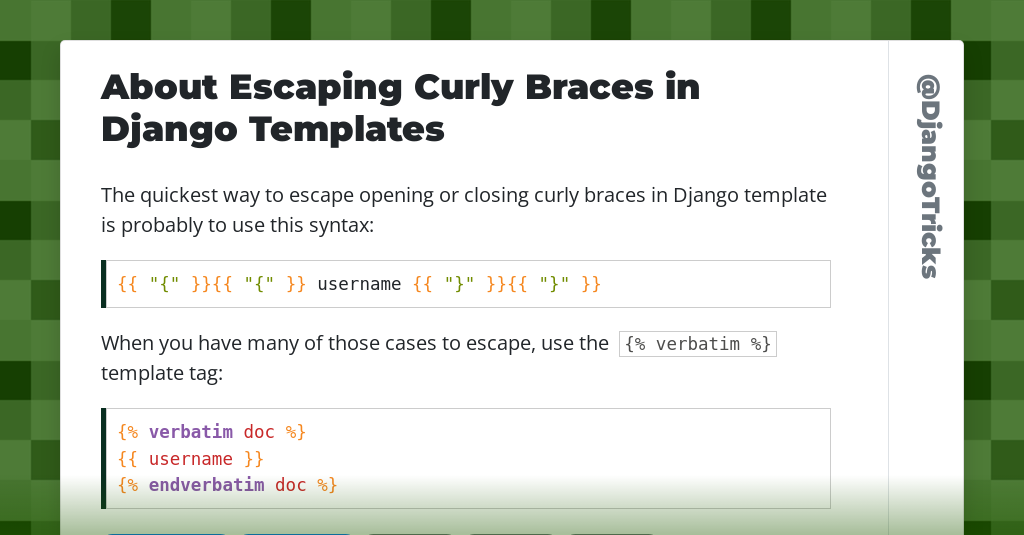

Django框架内置了对XSS攻击的防御机制,其中最重要的就是自动转义(auto-escaping)功能。自动转义功能会在模板层面上自动将特定的字符转换为HTML实体,从而防止恶意脚本的执行。

例如,若一个变量中包含了`<script>`标签,在Django模板中会被自动转义为`<script>`。当页面被浏览器解析时,这些实体不会被识别为HTML标签,从而避免了XSS攻击。

在使用Django模板时,默认情况下所有的变量输出都会被自动转义。如果你确定某个变量的内容是安全的,想要禁用自动转义,可以使用`safe`过滤器:

```django

{{ variable|safe }}

```

使用`safe`过滤器时需要非常小心,确保变量的内容真的不包含任何可以执行的脚本。

#### 2.2.2 CSRFTokenMiddleware的工作机制

除了自动转义之外,Django还提供了一个名为`CsrfViewMiddleware`的中间件,用于防御跨站请求伪造(CSRF)攻击。虽然它并非直接用于XSS防御,但它在阻止不经过用户授权的请求方面发挥作用,间接提高了Web应用的安全性。

`CsrfViewMiddleware`在处理POST、PUT、PATCH、DELETE等HTTP请求时,会检查请求中是否含有正确的CSRF令牌。如果令牌缺失或者不正确,请求将被拒绝,从而防止了恶意脚本发起的请求。

### 2.3 手动强化XSS防御的实践技巧

#### 2.3.1 输入验证和清理的最佳实践

手动强化XSS防御,通常需要开发者进行细致的输入验证和清理。最佳实践包括:

- 对所有的用户输入进行验证和清理,确保其符合预期的格式。

- 使用白名单的方式,仅允许已知安全的内容通过。

- 不要信任任何外部输入,始终假设其为恶意输入。

- 使用Django内置的验证器,如`EmailValidator`,对特定格式进行验证。

- 对于那些需要包含HTML标签的内容,使用Django提供的`mark_safe`函数时需要非常谨慎。

#### 2.3.2 输出编码的策略和注意事项

输出编码是防止XSS攻击的重要环节,即使输入验证做的很充分,仍然可能存在安全风险。因此,合理的输出编码策略是不可或缺的。

- 在输出内容到HTML之前,始终使用Django的`escape`函数进行编码。

- 对于不受信任的内容,永远不要直接插入到JavaScript代码中,因为`escape`函数无法防止XSS攻击。

- 如果需要在JavaScript中使用外部数据,可以考虑使用DOM的API来更新内容,例如使用`textContent`和`setAttribute`。

- 使用`django-bleach`等第三方库来帮助清理和转义HTML内容。

总之,防御XSS攻击需要一个综合的策略,既包括自动的机制,也需要开发者手动的干预。通过理解XSS的原理和种类,合理运用Django提供的安全工具,并遵循最佳实践,可以大幅度提升Web应用的安全性。

# 3. 防范CSRF攻击的技术方案

## 3.1 CSRF攻击原理详解

### 3.1.1 CSRF攻击的基本流程

CSRF(Cross-Site Request Forgery,跨站请求伪造)攻击是一种常见的网络攻击手段,其目的是强迫用户的浏览器发送非法的HTTP请求,这些请求似乎是用户有意发起的。攻击者通常利用用户登录网站的合法身份,诱导或欺骗用户点击链接、打开图片、加载资源等方式执行非预期的命令。

攻击的基本流程大致如下:

1. **用户认证**:用户在正常流程下登录网站,获得会话cookie。

2. **攻击者诱导**:攻击者诱使用户点击恶意链接或访问恶意网站,此时用户浏览器会携带会话cookie访问攻击者的网站。

3. **生成请求**:攻击者的网站自动构造一个请求,该请求可能是一个表单提交、AJAX请求或其他HTTP请求,旨在对用户已经认证的网站执行操作。

4. **执行操作**:用户浏览器自动在已认证的上下文中发送该请求,由于携带了有效的认证信息(cookie),服务器认为这是一个合法的请求,从而执行了攻击者指定的操作。

### 3.1.2 CSRF攻击的影响范围和特点

CSRF攻击的影响范围广泛,几乎所有的基于Web的应用都可能受到此类攻击。它特别青睐那些依赖cookie进行认证的网站。

CSRF攻击的特点包括:

-

0

0