JDY-40数据备份与恢复:业务连续性的黄金保障

发布时间: 2025-01-10 13:27:15 阅读量: 3 订阅数: 4

jdy40:用于Arduino框架的Jdy-40 RF接口库

# 摘要

数据备份与恢复是确保企业信息系统连续性和数据安全的重要组成部分。本文首先介绍了数据备份与恢复的基本概念,随后详细探讨了JDY-40系统特定的备份策略,包括备份的分类、执行步骤和存储管理。接着,文章阐述了JDY-40系统的数据恢复流程,涵盖了恢复计划制定和实际操作步骤,同时分析了恢复过程中可能遇到的挑战和解决方案。此外,本文还探讨了备份与恢复的自动化管理,以及通过监控与报警系统优化备份恢复过程。最后,通过对JDY-40系统备份与恢复成功案例的分析和错误经验的总结,本文展望了备份恢复技术的未来趋势,包括新兴技术的应用和业务连续性规划的持续改进。

# 关键字

数据备份;数据恢复;备份策略;自动化管理;监控与报警;业务连续性规划;云计算;机器学习

参考资源链接:[JDY-40无线串口模块技术详解与应用](https://wenku.csdn.net/doc/yy4z1uhytg?spm=1055.2635.3001.10343)

# 1. 数据备份与恢复的基本概念

## 简介

数据备份与恢复是保障企业数据安全的核心组成部分。理解其基本概念对于构建有效的数据保护策略至关重要。本章节将阐述数据备份与恢复的基础知识,并为后续章节中JDY-40系统的具体策略与操作提供理论基础。

## 数据备份的重要性

备份数据是为了防止数据丢失,包括由于硬件故障、软件错误、人为操作失误或外部因素导致的数据损坏。一个良好的备份策略可以确保在灾难发生时,关键数据能够被迅速恢复,最小化业务中断。

## 数据恢复的定义

数据恢复是指在数据丢失或损坏后,使用备份数据重新构建原始数据的过程。恢复过程需要高度可靠和快速,以便让企业尽快恢复到正常运营状态,降低损失。

在下一章中,我们将探讨JDY-40系统的备份策略,包括全备份、增量备份和差异备份的区别,以及如何制定高效的备份计划。

# 2. JDY-40系统的备份策略

## 2.1 备份的分类与选择

### 2.1.1 全备份、增量备份和差异备份的比较

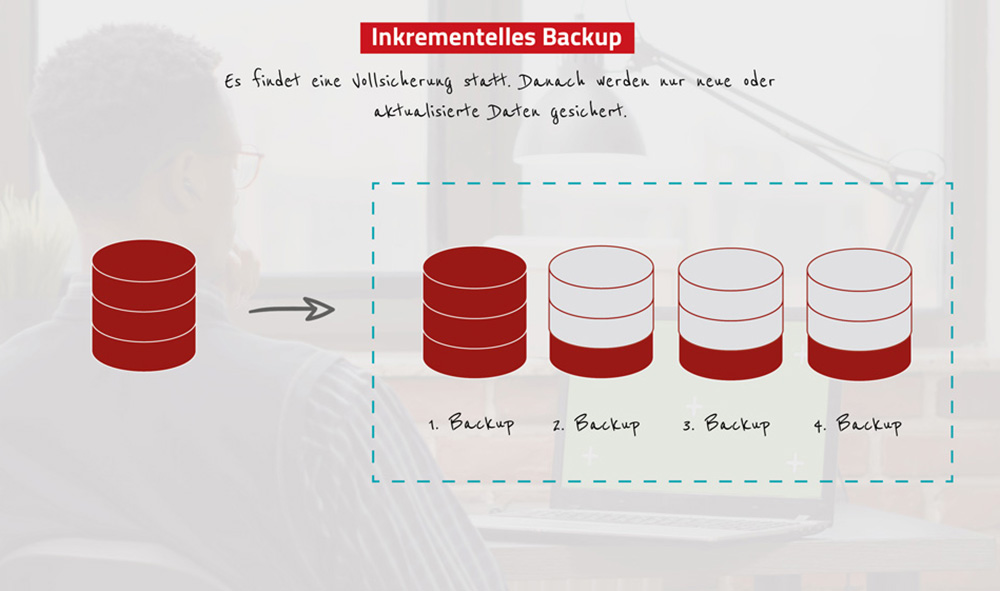

在进行数据备份时,根据备份数据的范围可以分为全备份、增量备份和差异备份。

全备份是指备份系统中的所有数据。这种备份方式可以快速完成数据的恢复,但备份数据量大,耗时长,对存储空间的要求高。

增量备份是指备份自上次任何类型备份后改变过的数据。这种备份方式备份速度快,节省存储空间,但恢复时间长,对数据恢复的管理复杂度高。

差异备份是备份自上次全备份以来发生变化的所有数据。它的备份时间介于全备份和增量备份之间,恢复时间较增量备份快,但仍然比全备份慢。

在选择备份策略时,应考虑数据重要性、备份窗口时间、存储资源和恢复需求等因素。

### 2.1.2 定期备份计划的制定

为保证数据的及时性和完整性,定期备份计划至关重要。计划应包含以下几个要素:

- 备份频率:根据业务的变动频率决定全备份和增量备份的频率。

- 备份时间:选择系统负载较低的时段进行备份操作。

- 备份保留策略:决定备份数据保留的时间周期,以及何时进行归档或清理。

- 检测与报警:设置检测机制确保备份的执行情况,并在问题发生时进行报警。

备份计划应周期性地进行复查和调整,以适应业务发展和数据变化的需要。

## 2.2 备份执行的操作步骤

### 2.2.1 备份前的准备工作

在执行备份前,需要进行一系列的准备工作确保备份能够顺利进行:

1. 确认备份设备与介质的状态良好,备份介质有充足的剩余空间。

2. 确保备份相关的软件工具已安装并且运行稳定。

3. 验证备份策略与计划的最新性,确保符合当前数据保护需求。

4. 对系统进行预检查,例如检查文件系统的一致性,以及数据库的日志归档状态。

### 2.2.2 备份过程中的数据一致性保障

在备份过程中,保障数据一致性是重要的任务之一。以下是保障数据一致性的措施:

1. 使用应用级别的锁定机制,例如数据库的热备份功能。

2. 对于文件系统,使用一致性快照技术,如逻辑卷管理(LVM)或网络文件系统(NFS)的快照功能。

3. 对于数据库系统,采用联机备份或使用事务日志备份保证事务的完整性。

### 2.2.3 备份后的验证与记录

备份完成后,验证备份数据的完整性和可用性是保证备份有效性的重要环节。具体措施如下:

1. 使用校验和检查备份文件的完整性。

2. 进行数据恢复测试,确保数据在恢复时可用。

3. 记录备份过程的详细日志,并保存好日志记录,以供未来分析使用。

## 2.3 备份数据的存储管理

### 2.3.1 本地存储与远程存储的优劣分析

备份数据的存储介质选择对数据安全和恢复效率有显著影响。本地存储的优势在于访问速度快,但存在单点故障的风险。而远程存储可以提供数据异地灾备的能力,但在带宽和响应时间上可能受限。

### 2.3.2 安全性考虑与数据加密

在选择存储介质和备份策略时,数据的安全性是不可忽视的因素。以下是提升备份数据安全性的一些措施:

1. 对备份数据进行加密处理,保证数据在传输和存储过程中的安全性。

2. 使用访问控制列表(ACL)等技术,对备份数据进行权限控制。

3. 定期进行安全审计,确保备份存储环境的安全。

在本章节中,我们详细介绍了JDY-40系统备份策略的各个方面,包括备份的分类、备份执行的操作步骤、以及备份数据的存储管理。接下来,我们将探讨JDY-40系统的数据恢复流程。

# 3. JDY-40系统的数据恢复流程

## 3.1 恢复计划的制定

### 3.1.1 灾难恢复计划的关键要素

在进行数据恢复流程的设计时,制定一个详尽的灾难恢复计划(DRP)是至关重要的。关键要素应该包括:

- **恢复目标时间点(RPO)**: 恢复点目标定义了组织可以接受的数据丢失量。

- **恢复时间目标(RTO)**: 指恢复业务操作所需的最大允许时间。

- **关键业务流程**: 明确哪些业务流程是必须优先恢复的。

- **资源需求**: 确定进行数据恢复所需的人力、设备和软件资源。

- **风险评估**: 识别可能导致数据丢失或损坏的风险,并制定相应的缓解措施。

- **通信计划**: 灾难发生时,需要有一个有效的内部及外部通信计划以保持信息流通。

### 3.1.2 恢复策略的测试与验证

测试和验证恢复策略是确保灾难恢复计划有效性的关键步骤。这包括:

- **模拟测试**: 定期模拟灾难情况以测试恢复计划。

- **文档审查**: 审查恢复计划文档,确保文

0

0