【TestStand用户权限控制】:构建安全测试环境的关键

Teststand报告插件优化:一键修改序列格式,实现测试项汇总与Fail项快速处理,跨语言适配无需二次编程,Teststand报告插件优化:一键修改序列格式,实现测试项汇总与Fail项快速处理,跨语

摘要

本文旨在全面介绍TestStand环境下的用户权限控制机制。首先概述了权限控制的基本理论,包括访问控制的重要性、权限控制模型、以及TestStand中的具体权限控制组件和接口。接着,详细讨论了用户和角色创建、序列与步骤权限配置的实践操作,以及这些设置的测试与验证方法。文章进一步探讨了高级权限策略的设计与实施,包括动态权限分配和条件权限规则,以及集成第三方认证系统和异常处理应急预案的重要性。最后,通过不同行业案例分析,分享了TestStand权限控制的最佳实践和经验。本研究为安全测试环境的建设和管理提供了详实的指导和参考,有助于强化企业数据保密性和操作合规性。

关键字

TestStand;用户权限控制;访问控制;权限管理;安全测试;动态权限分配

参考资源链接:NI TestStand基础教程:入门指南

1. TestStand用户权限控制概述

在当今信息化社会,数据安全已成为企业最为关心的问题之一。用户权限控制是保障系统安全、数据机密性和操作合规性的核心手段。TestStand作为一款流行的测试执行软件,其用户权限控制功能保证了测试项目的安全运行和数据的安全管理。本章将概述TestStand用户权限控制的必要性,为读者提供一个关于权限管理目的和作用的理解基础。我们将了解权限控制在TestStand中的重要角色,以及它是如何帮助企业维护敏感信息,防止未授权访问和操作。

2. 用户权限控制理论基础

2.1 用户权限管理的基本概念

2.1.1 访问控制的原理与重要性

访问控制是信息安全领域的一个核心组件,它确保了只有经过授权的用户才能访问或者执行特定的资源或操作。访问控制的原理建立在“最小权限”原则之上,这一原则强调应当给予用户实现其任务所需的最小权限集,既保证了工作效率,又降低了潜在的风险。

从组织的角度来看,访问控制的重要性体现在以下几个方面:

- 数据保护:防止未授权用户访问敏感信息,减少数据泄露的风险。

- 系统完整性:确保系统中数据的完整性和一致性,防止数据被恶意修改。

- 法规遵从:符合各种行业法规和标准,如GDPR、HIPAA等,避免法律风险和罚款。

- 责任追踪:审计日志能够记录操作行为,为责任追究提供依据。

实现有效的访问控制需要依赖于一套完善的用户权限管理系统,该系统通常包括用户身份验证、权限分配、访问控制策略的制定和执行等部分。

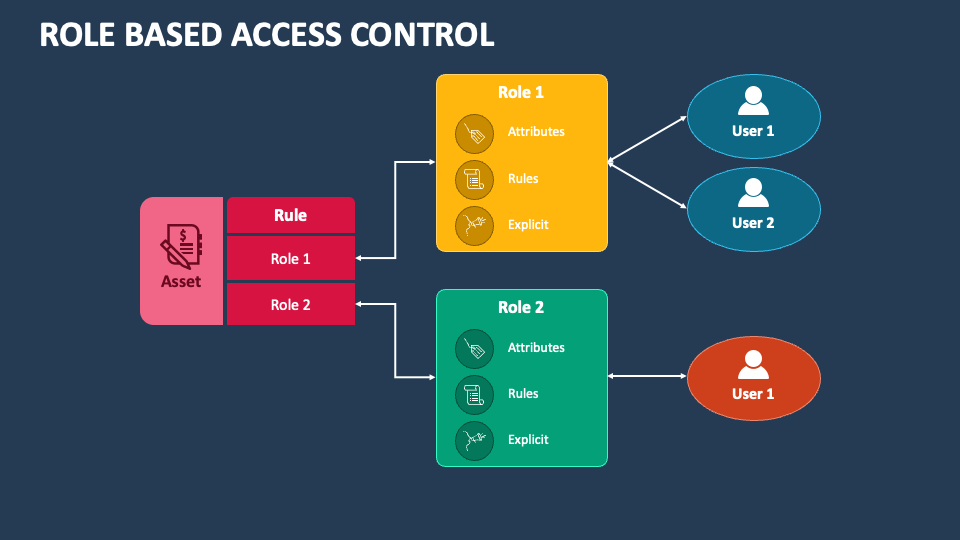

2.1.2 权限控制模型

权限控制模型定义了用户、组、权限和资源之间的关系。常见的权限控制模型有以下几种:

- 自主访问控制(DAC):用户可以自行决定其他用户对资源的访问权限。这种模型灵活性较高,但难以管理。

- 强制访问控制(MAC):系统管理员为每个用户和每个资源都赋予一个安全标签,系统根据这些标签强制执行访问控制策略。这种模型安全性高,但灵活性较差。

- 角色基础访问控制(RBAC):用户根据其在组织中的角色被分配权限。这种模型简化了权限管理,提高了系统安全性。

此外,还有基于属性的访问控制(ABAC)、基于任务的访问控制(TBAC)等,这些模型各有特点,适用于不同的业务需求和安全策略。

2.2 TestStand中的权限控制机制

2.2.1 权限控制的组件与接口

在TestStand中,权限控制机制通常由以下几个组件组成:

- 用户账户(User Account):执行操作的个体。

- 角色(Role):一组权限的集合,这些权限可以被分配给用户。

- 访问控制列表(ACL):定义了哪些用户或角色可以对哪些资源执行哪些操作。

- 授权接口(Authorization Interface):允许管理员定义和修改权限规则。

管理员通过授权接口对用户、角色、ACL进行配置,确保只有授权用户可以访问特定的测试序列和步骤。

2.2.2 权限继承与覆盖

在权限控制中,继承与覆盖是处理复杂权限结构的关键概念。TestStand中的权限继承允许子角色自动继承父角色的权限,而覆盖则允许管理员为特定用户或角色指定特定的权限规则,即使这些规则与继承的规则冲突。

为了有效地管理权限,管理员需要理解何时使用继承,何时使用覆盖。继承规则适合于层级结构明显且权限相似的场景,而覆盖规则适用于需要特殊处理的个别情况。

2.3 安全测试环境的需求分析

2.3.1 数据保密性要求

在安全测试环境中,数据保密性是一个重要的需求。数据保密性要求确保测试数据只能被授权的用户访问。在TestStand中,通过权限控制可以实现数据的加密存储、传输加密以及数据访问权限的严格管理。

2.3.2 操作合规性要求

操作合规性是指用户在执行测试任务时必须遵守的操作规程。这些规程通常由组织的安全政策制定,并需要在TestStand的权限控制中体现。例如,对于某些测试步骤,可能要求有审计人员的审核才能进行。通过精确的权限控制,可以确保所有测试操作都符合组织的操作合规性要求。

在接下来的文章中,我们会详细探讨TestStand权限控制实践操作的具体方法,并通过案例分析展示权限控制在实际工作中的应用。

3. TestStand权限控制实践操作

3.1 用户和角色的创建与配置

3.1.1 用户与角色的关系

在TestStand中,用户和角色是权限控制的核心组成部分。用户是实际使用TestStand进行测试和管理的个体,而角色则是一种权限的集合,可以分配给不同的用户。通过将权限分配给角色,管理员可以轻松地为多个用户设置相同的权限,而不必单独为每个用户配置。

角色的概念允许管理员实施基于角色的访问控制(RBAC),这简化了权限管理过程,确保了组织内的合规性。例如,一个测试工程师角色可能被赋予访问测试序列和查看报告的权限,但不允许编辑或删除序列。

3.1.2 配置用户和角色的权限

配置用户和角色的权限通常涉及以下步骤:

- 登录TestStand的权限管理界面。

- 创建新的角色并为其命名,例如“测试工程师”。

- 定义角色的权限,例如可以设置哪些序列可以访问,哪些步骤可以执行等。

- 创建用户账户,并为该用户分配之前创建的角色。

- 保存更改,并可能需要重