PHP数据库连接安全增强:防止SQL注入和数据泄露,守护数据库安全

发布时间: 2024-07-28 13:08:37 阅读量: 37 订阅数: 36

`人工智能_人脸识别_活体检测_身份认证`.zip

# 1. PHP数据库连接安全概述**

数据库连接安全是保护敏感数据和防止未经授权访问的关键。PHP提供了一系列功能来帮助开发人员建立和维护安全的数据库连接。本指南将探讨PHP数据库连接安全的最佳实践,包括防止SQL注入攻击、数据泄露和未经授权的访问。

# 2. 防止SQL注入攻击

### 2.1 SQL注入漏洞的原理和危害

SQL注入是一种常见的网络攻击,攻击者通过在用户输入中注入恶意SQL语句,从而操纵数据库并获取未经授权的访问。攻击者可以利用SQL注入漏洞来:

- 窃取敏感数据(如用户名、密码和财务信息)

- 修改或删除数据库中的数据

- 执行未经授权的命令,例如创建新用户或授予自己管理员权限

### 2.2 预防SQL注入攻击的最佳实践

防止SQL注入攻击至关重要,以下是一些最佳实践:

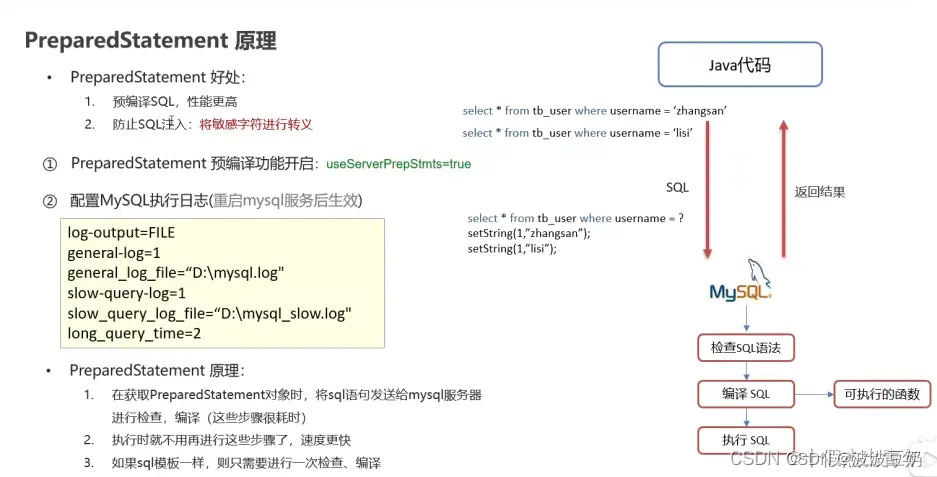

#### 2.2.1 使用参数化查询

参数化查询是一种安全执行SQL查询的方法,它将用户输入作为参数传递,而不是直接将其嵌入到查询字符串中。这可以防止攻击者注入恶意代码,因为参数被视为数据而不是SQL命令。

**代码块:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param("s", $username);

$stmt->execute();

```

**逻辑分析:**

此代码使用`prepare()`方法准备一个SQL查询,其中`?`表示一个参数。然后使用`bind_param()`方法将用户输入(`$username`)绑定到该参数。最后,使用`execute()`方法执行查询。

#### 2.2.2 过滤用户输入

过滤用户输入可以防止攻击者注入恶意字符。可以使用正则表达式、白名单或黑名单来验证输入,并删除或替换任何可疑字符。

**代码块:**

```php

$username = filter_var($username, FILTER_SANITIZE_STRING);

```

**逻辑分析:**

此代码使用`filter_var()`函数过滤用户输入,并将其通过`FILTER_SANITIZE_STRING`过滤器。该过滤器删除所有非字母数字字符,从而防止攻击者注入恶意代码。

#### 2.2.3 使用白名单验证

白名单验证是一种只允许特定字符或值输入的方法。这可以有效防止攻击者注入恶意代码,因为任何不符合白名单的输入都将被拒绝。

**代码块:**

```php

$valid_chars = array("a", "b", "c", "d", "e");

if (in_array($username, $valid_chars)) {

// 执行查询

}

```

**逻辑分析:**

此代码使用`in_array()`函数检查用户输入(`$username`)是否包含在`$valid_chars`数组中。如果输入包含在数组中,则执行查询。否则,输入将被拒绝。

# 3.2 数据泄露的预防措施

#### 3.2.1 加密敏感数据

数据加密是防止数据泄露的最有效措施之一。通过使用加密算法,可以将敏感数据转换为无法理解的密文,即使数据被截获或窃取,也无法被读取。

**代码块:**

```php

<?php

// 使用 OpenSSL 加密数据

$data = "敏感数据";

$encrypted_data = openssl_encrypt($data, 'AES-256-CBC', 'my_secret_key');

?>

```

**逻辑分析:**

此代码使用 OpenSSL 库的 `openssl_encrypt()` 函数对 `$data` 变量中的敏感数据进行加密。该函数使用 AES-256-CBC 加密算法和 `my_secret_key` 密钥对数据进行加密。加密后的数据存储在 `$encrypted_data` 变量中。

**参数

0

0