【持续集成_持续部署(CI_CD)进阶指南】:自动化流程优化

发布时间: 2024-12-23 00:47:08 阅读量: 3 订阅数: 5

不可错过的持续集成进阶指南

# 摘要

随着软件开发的不断演进,持续集成与持续部署(CI/CD)已成为行业中的关键实践。本文首先概述了CI/CD的概念及其在敏捷开发中的重要性。接着,深入探讨了流水线设计的原则与实践,包括流程设计、自动化提升以及工具的选择与集成。文章进一步介绍了CI/CD在多云环境下的应用挑战、云原生实践和优化策略。此外,针对安全性和合规性问题,本文提供了安全最佳实践、部署安全与回滚机制。最后,展望了AI与ML在CI/CD中的应用前景,分析了CI/CD的发展趋势和行业案例。整体而言,本文为读者提供了全面的CI/CD理论与高级实践技巧,旨在帮助团队实现高效、安全的软件交付。

# 关键字

持续集成;持续部署;多云环境;自动化;安全合规;AI/ML应用

参考资源链接:[萧井陌知乎精华:程序员成长与职业指导](https://wenku.csdn.net/doc/2yuj2b2yt6?spm=1055.2635.3001.10343)

# 1. 持续集成与持续部署(CI/CD)概述

## CI/CD的基本概念和重要性

持续集成(Continuous Integration,CI)与持续部署(Continuous Deployment,CD)是一种软件开发实践,它鼓励开发人员频繁地将代码变更集成到共享仓库中。通过自动化构建和测试,可以尽早发现和解决问题,加快发布节奏并提高软件质量。

## 1.1 定义和关键价值

CI指的是代码集成到主分支之前频繁地进行构建和测试,保证新代码的加入不会导致软件产品出错。CD是在CI的基础上,进一步实现自动部署到生产环境。

## 1.2 CI/CD在敏捷开发中的作用

在敏捷开发过程中,快速反馈是提高效率的关键。CI/CD使得每次提交都能迅速被检测和验证,从而支持开发团队的快速迭代和高效协作,是敏捷开发不可或缺的一部分。

# 2. CI/CD核心理论与实践

## 2.1 CI/CD的基本概念和重要性

### 2.1.1 定义和关键价值

持续集成(Continuous Integration,简称CI)是一种软件开发实践,开发者每天多次将代码变更合并到共享仓库中。每次代码提交都会触发自动化构建和测试,以确保新的变更不会导致软件项目出现回归错误。持续部署(Continuous Deployment,简称CD)则是持续集成的自然延伸,它将通过所有测试的代码自动部署到生产环境。

CI/CD的引入显著提升了软件交付的速度和质量,减少了集成问题和发布风险。通过自动化流程,团队能够更快地迭代产品,及时响应市场变化。在敏捷开发过程中,CI/CD是实现快速反馈循环的关键技术。

### 2.1.2 CI/CD在敏捷开发中的作用

敏捷开发强调快速迭代和灵活响应需求变化,CI/CD与之相辅相成。在敏捷开发中,每次迭代结束后,团队都会执行CI/CD流程,确保新的功能和修复迅速且可靠地集成到主分支,从而及时提供价值。

CI/CD支持敏捷开发的持续反馈机制,通过自动化的测试和部署,团队能够快速识别问题,并在后续迭代中加以解决。此外,自动化流程提高了开发效率,使得团队可以专注于编写业务价值高的代码,而不是被繁琐的手工部署和测试工作所束缚。

## 2.2 流水线设计原则与实践

### 2.2.1 持续集成的流程设计

持续集成流程设计的首要原则是确保快速反馈。流程应从开发者提交代码到仓库触发构建开始,然后是自动化测试,最后是构建产物的打包和存储。

构建步骤应包括编译代码、运行单元测试、打包应用程序等。测试阶段应该覆盖单元测试、集成测试,甚至静态代码分析和安全扫描。

代码块示例:

```yaml

# Jenkinsfile CI流程示例

pipeline {

agent any

stages {

stage('Checkout') {

steps {

checkout scm

}

}

stage('Build') {

steps {

sh 'mvn clean package'

}

}

stage('Test') {

steps {

sh 'mvn test'

}

}

stage('Deploy') {

steps {

echo 'Deploying application'

}

}

}

}

```

### 2.2.2 持续部署的策略和流程

持续部署的核心在于自动化程度高,一旦代码通过了CI的测试,就自动推送到生产环境。典型的CD流程包括自动化的测试、部署、回滚和监控等环节。

部署策略可以是蓝绿部署、金丝雀发布或是滚动更新等。选择合适的策略依赖于应用的类型、团队的熟练度和业务需求。

### 2.2.3 流水线的自动化与效率提升

为了提升流水线效率,可以采取以下措施:

- **并行执行任务**:通过并行化测试和构建任务来缩短整体流程时间。

- **优化资源利用**:动态分配资源,在高负载时提供额外资源,在负载低时则回收资源。

- **避免重复构建**:使用缓存机制,避免重复构建相同的依赖。

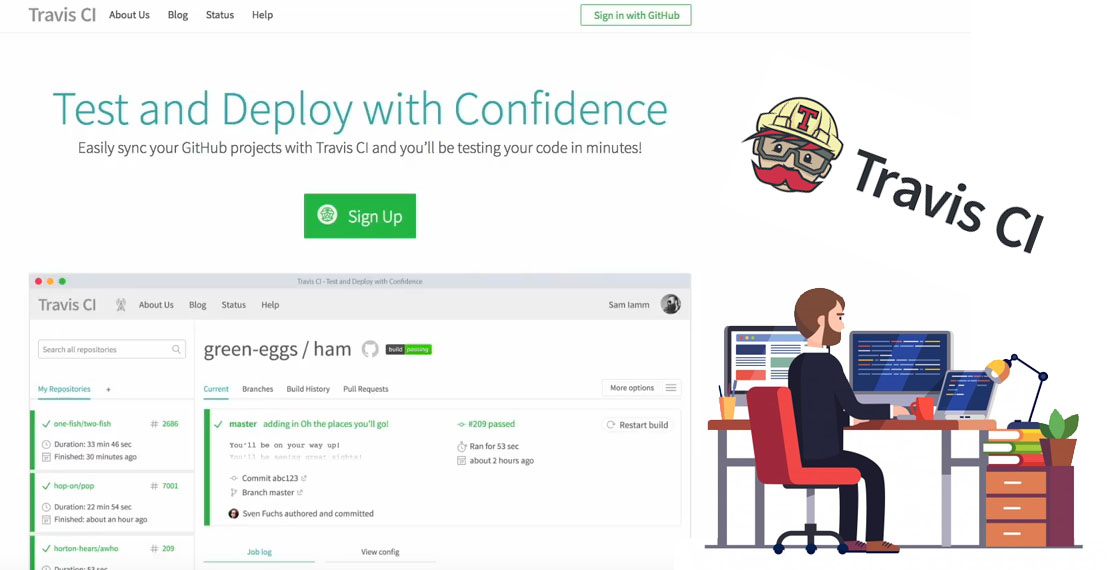

## 2.3 CI/CD工具的选择与集成

### 2.3.1 常见的CI/CD工具对比分析

市面上存在多种CI/CD工具,每种工具都有其独特之处。比如:

- **Jenkins**:开源且功能强大,但配置复杂。

- **GitLab CI**:与GitLab深度集成,易于使用。

- **GitHub Actions**:与GitHub紧密集成,配置简单,易于上手。

表格展示了几种CI/CD工具的对比:

| 特性 | Jenkins | GitLab CI | GitHub Actions |

|--------------|-------------|-------------|----------------|

| 开源 | 是 | 是 | 否 |

| 易用性 | 中 | 高 | 高 |

| 集成深度 | 中 | 高 | 高 |

| 社区支持 | 强 | 中 | 强 |

| 平台兼容性 | 多 | 中 | 多 |

### 2.3.2 工具集成的最佳实践

集成CI/CD工具到现有工作流中,最佳实践包括:

- **自动化触发**:确保代码提交后能够自动触发构建和测试流程。

- **配置管理**:使用基础设施即代码(IaC)来管理CI/CD工具的配置。

- **安全性保障**:确保工具链的安全,避免凭证泄露和非法访问。

通过精心设计的CI/CD工具集成,团队能够加速交付过程,同时保持高质量的软件生产。

# 3. CI/CD高级实践技巧

## 3.1 测试自动化策略

### 3.1.1 单元测试与集成测试自动化

在CI/CD流程中,自动化测试是保证软件质量和快速迭代的关键环节。单元测试是测试的基础,它专注于测试代码中最小的可测试部分——通常是单个函数或方法。这允许开发者在代码变更后立即捕捉到问题,从而快速定位并修复。

单元测试的自动化通常依赖于各种测试框架,如JUnit(Java)、pytest(Python)、Mocha(JavaScript)等。这些工具能够提供断言、测试用例的组织和执行、测试结果报告等功能。

**代码块示例:**

```python

# Python Pytest 示例

def test_add_function():

assert add(2, 3) == 5

assert add(-1, 1) == 0

def add(a, b):

return a + b

```

在此示例中,`add` 函数的正确性通过两个测试用例进行验证。`pytest` 自动发现并执行所有以 `test_` 开头的测试函数,并对断言结果进行报告。

### 3.1.2 性能测试与安全测试集成

集成测试关注的是多个组件或服务之间的交互。它通常在单元测试之后进行,验证不同模块之间能否正确协作。自动化集成测试确保了开发过程中各个阶段的集成行为符合预期。

性能测试和安全测试的自动化则涉及更为复杂的工具和策略。例如,使用JMeter进行性能测试,它可以帮助模拟多种负载情况下的系统表现,并对性能瓶颈进行分析。安全测试自动化则可能涉及到静态代码分析工具,如SonarQube,以及动态扫描工具,如OWASP ZAP。

**代码块示例:**

```yaml

# JMeter 测试计划配置示例

<?xml version="1.0" encoding="UTF-8"?>

<jmeterTestPlan version="1.2" properties="5.0" jmeter="5.4.1">

<hashTree>

<TestPlan guiclass="TestPlanGui" testclass="TestPlan" testname="CI/CD Test Plan" enabled="true">

<stringProp name="TestPlan.comments">CI/CD集成测试计划</stringProp>

</TestPlan>

<hashTree>

<ThreadGroup guiclass="ThreadGroupGui" testclass="ThreadGroup" testname="Thread Group" enabled="true">

...

```

在此示例中,JMeter的测试计划配置文件定义了一个基本的测试计划,其中包含了线程组、采样器和其他相关组件。这些配置可被JMeter自动读取并执行以完成性能测试任务。

通过这些自动化测试手段,开发者能够确保软件产品的质量,并在开发周期早期发现问题,降低风险。

## 3.2 版本控制和代码管理

### 3.2.1 分支策略与代码合并流程

在CI/CD流程中,有效的版本控制和代码管理能够提升团队协作的效率。分支策略(如Git流、功能分支、主分支模型)允许团队成员同时工作在不同的功能开发上,而不相互干扰。

以Git流(Gitflow)为例,这种模型定义了特定的角色来维护分支:`master`分支用于发布代码,`develop`分支用于日常开发,而`feature`分支用于新功能开发。当新功能开发完成并通过测试后,它会被合并到`develop`分支,最终通过一系列的测试和审查流程合并到`master`分支。

**代码块示例:**

```bash

# Git 流程操作示例

git checkout -b feature/new-login

# 完成新登录功能开发后

git add .

git commit -m "Add new login feature"

git checkout develop

git merge feature/new-login --no-ff

git push origin develop

```

### 3.2.2 代码审查与质量门控

代码审查是一个关键的步骤,它涉及到对提交的代码进行评估,以保证代码的可读性、一致性和质量。这一步骤可以是自动化进行的,也可以是人工审查的,或者两者结合。

质量门控(Quality Gates)确保只有符合特定标准的代码变更才能进入主分支。这通常涉及到代码静态分析、单元测试覆盖率、代码复杂度检查等。如果代码未达到预设的质量标准,它将被阻止合并到主分支。

**代码块示例:**

```yaml

# SonarQube 代码质量检查配置

sonar-project.properties:

sonar.projectKey=my_project

sonar.projectName=My Project

sonar.projectVersion=1.0

sonar.sources=src

sonar.java.binaries=target/test-classes

sonar.exclusions=src/main/resources/**

sonar.junit.reportsPath=target/surefire-reports

```

在此示例中,一个基本的SonarQube配置文件指定了项目相关的参数,如项目键、名称、版本、源代码位置以及构建时的二进制文件位置。SonarQube将使用这些信息来执行代码质量检查,并提供相应的报告。

## 3.3 部署策略与环境管理

### 3.3.1 蓝绿部署与金丝雀发布

部署策略的选择直接影响到软件发布的风险和连续性。蓝绿部署是一种无停机部署策略,通过维护两个生产环境(蓝环境和绿环境)来实现。在任何时候,一个环境是处于活动状态,而另一个则是处于闲置状态。当新的应用版本准备就绪,它将部署到闲置的环境。在彻底测试并通过验证之后,路由切换到新部署的环境,从而实现零停机切换。

金丝雀发布是另一种渐进式的部署策略,它将新版本逐步推送给用户群体的一部分,然后逐步扩大范围,直到完全替代旧版本。这种策略有助于检测潜在问题,在风险可控的范围内进行发布。

### 3.3.2 多环境配置与管理

在现代软件开发过程中,多环境配置(开发、测试、预发、生产等)是非常常见的。环境管理涉及到维护环境的配置一致性、确保配置的安全性以及在不同环境之间快速切换。使用如Ansible或Chef等配置管理工具可以帮助自动化这一过程。

**代码块示例:**

```yaml

# Ansible playbooks示例

- name: Setup development environment

hosts: dev

become: yes

tasks:

- name: Install Python

package:

name: python

state: present

```

在这个简单的Ansible playbook示例中,定义了一系列的任务,用来在一个名为`dev`的开发服务器上安装Python。通过这种方式,可以确保开发环境的一致性和配置的可重复性。

以上这些高级实践技巧,当与CI/CD流程整合时,可以显著提升软件交付的效率、质量和安全性。

# 4. CI/CD在多云环境下的应用

随着云计算技术的成熟和企业上云步伐的加快,多云环境成为众多企业的选择。多云环境意味着企业在不同的云服务提供商(如AWS、Azure、Google Cloud等)中部署应用程序和服务,这为CI/CD带来了新的挑战和机遇。本章节将探讨多云环境下CI/CD的挑战、云原生实践以及如何优化CI/CD工具链来应对这些挑战。

## 4.1 多云环境下的CI/CD挑战

企业在向多云架构迁移的过程中,CI/CD流程面临着与单一云环境不同的挑战。理解这些挑战是构建有效多云策略的基础。

### 4.1.1 云平台兼容性问题

不同云平台之间存在API差异、资源抽象层次的不一致以及身份验证机制的差异。这些差异导致CI/CD流程在不同云平台间的复用变得复杂。例如,AWS和Azure的虚拟机管理界面和使用API完全不同,这要求CI/CD工具链支持不同云平台的原生API和脚本语言。

### 4.1.2 网络和数据一致性挑战

在多云架构中,应用可能需要跨云平台访问数据和服务。网络延迟、带宽限制以及数据同步问题会显著影响应用的性能。此外,保证数据在各个云平台间的一致性和安全性是CI/CD流程中不可忽视的挑战。

## 4.2 云原生CI/CD实践

云原生技术的发展,特别是容器化和Kubernetes,为多云环境下的CI/CD带来了新的实践和工具。

### 4.2.1 容器化与Kubernetes集成

容器化技术允许开发者将应用及其依赖打包到容器中,实现应用的跨环境一致性。Kubernetes作为一个跨云的容器编排平台,提供了统一的抽象层,能够管理不同云上的容器集群。CI/CD流程可以通过Kubernetes的声明式配置文件来管理应用的部署,确保不同云环境下的应用状态一致。

### 4.2.2 服务网格与微服务架构下的CI/CD

在微服务架构下,服务网格如Istio提供了服务发现、负载均衡、故障恢复等高级功能。CI/CD流程需要考虑服务网格的集成,确保在部署过程中能够管理服务之间的通信和数据流。这涉及对服务网格配置文件的自动化管理,以及在测试和部署阶段进行流量管理和安全策略的实施。

## 4.3 多云策略与CI/CD工具链优化

多云策略的成功实施,需要对CI/CD工具链进行优化,确保它们能够在多个云环境中提供一致的、高效的流程支持。

### 4.3.1 多云管理平台的选择与应用

多云管理平台(如HashiCorp的Terraform、RightScale等)能够统一不同云资源的管理和配置,简化多云环境的CI/CD流程。这些工具提供声明式配置文件,可以描述多云环境的资源状态,让CI/CD流程能够通过统一的接口对多云资源进行自动化管理。

### 4.3.2 工具链的集成与优化策略

对于CI/CD工具链的优化,关键在于集成和自动化。这包括集成代码仓库、构建工具、测试框架以及部署工具。工具链的优化策略通常涉及容器化CI/CD工具自身,以提供跨云一致的环境,并利用编排工具如Kubernetes管理CI/CD工具实例的生命周期。

为了更好地展示这些概念,以下是一个多云CI/CD工具链集成和优化的示例:

```yaml

# 示例配置文件,描述了在Kubernetes环境中部署CI/CD工具链的流程

apiVersion: v1

kind: Service

metadata:

name: cicd-tools

spec:

type: LoadBalancer

ports:

- port: 80

targetPort: 8080

selector:

app: cicd-tools

apiVersion: apps/v1

kind: Deployment

metadata:

name: cicd-tools-deployment

spec:

replicas: 3

selector:

matchLabels:

app: cicd-tools

template:

metadata:

labels:

app: cicd-tools

spec:

containers:

- name: cicd-tools

image: mycicdtool/image:v1.0

ports:

- containerPort: 8080

```

在此配置中,我们部署了一个代表CI/CD工具的容器化应用,它通过服务暴露于外部网络,并且能够自动扩展以满足工作负载的需求。

通过分析这些挑战、实践和优化策略,我们可以看到,多云环境下的CI/CD不仅仅是技术层面的集成,更是流程、管理和文化上的变革。它要求企业重新思考如何构建和维护应用程序,如何优化跨云资源的使用,以及如何在保障效率的同时兼顾安全和合规性。

在下一章中,我们将深入了解CI/CD安全与合规性方面的内容,包括在CI/CD流程中实施安全最佳实践、审计日志的维护、以及如何构建高效的部署安全与回滚机制。

# 5. CI/CD安全与合规性

## 5.1 CI/CD中的安全最佳实践

随着CI/CD的不断发展与应用,安全和合规性已成为软件开发生命周期中不可或缺的组成部分。开发人员需要将安全嵌入到日常操作中,而不是将其视为事后补丁。

### 5.1.1 代码扫描与漏洞管理

代码扫描是识别和修复代码中安全漏洞的过程。在CI/CD流水线中集成代码扫描工具可以帮助团队自动化地进行源代码分析,以发现潜在的安全问题。静态应用程序安全测试(SAST)和依赖扫描是两种常用的方法。

```bash

# 示例:使用SonarQube进行代码质量扫描

# 安装SonarQube Scanner

brew install sonar-scanner

# 执行扫描命令

sonar-scanner -Dsonar.projectKey=myproject -Dsonar.host.url=http://localhost:9000 -Dsonar.login=token

```

上述命令启动一个SonarQube扫描过程,其中 `projectKey` 指定了项目的唯一标识,`host.url` 和 `login` 指定了SonarQube服务的地址和认证信息。扫描结果将被上传到SonarQube服务器,开发者可以通过仪表板查看代码质量及安全报告。

对于依赖管理,工具如 OWASP Dependency-Check 可以在项目依赖关系中识别已知的漏洞。

```bash

# 示例:使用OWASP Dependency-Check进行依赖扫描

dependency-check.sh --scan /path/to/project

```

### 5.1.2 审计日志与合规性报告

合规性是指确保组织遵守了相关法律、法规、政策和标准的要求。在CI/CD中,审计日志和合规性报告是关键元素,因为它们能够记录谁在何时执行了哪些操作,以及这些操作是否符合组织的安全策略。

构建和部署过程中的每个步骤都应该生成日志,包括成功和失败的操作。这些日志对于事后分析和取证至关重要。例如,审计日志可以帮助审计员检查部署过程中的异常行为或操作。

```json

// 示例:审计日志记录

{

"timestamp": "2023-04-12T11:43:10.993Z",

"user": "admin",

"action": "push",

"repository": "myapp",

"ip_address": "127.0.0.1",

"status": "success"

}

```

合规性报告可以自动化生成,详细说明CI/CD流水线遵循的安全标准和规定。合规性报告通常包括风险评估、政策状态和不符合项的详细信息。常用的工具包括Fortify和Checkmarx,它们能够生成详细的合规性报告,以便进行审核。

## 5.2 部署安全与回滚机制

部署阶段是CI/CD流水线中最关键的环节之一。安全的部署策略可以减少软件上线的风险,而一个有效的回滚机制则确保了在出现问题时能够快速恢复到稳定状态。

### 5.2.1 安全发布与零停机部署

安全发布策略意味着在部署过程中采取一系列措施来确保软件的安全性。这包括使用蓝绿部署和金丝雀发布等策略来降低风险。

- **蓝绿部署**:这种策略涉及维护两个生产环境,一个作为当前版本的生产环境(蓝环境),另一个作为即将上线版本的生产环境(绿环境)。部署时,新的更改在绿环境中进行,一旦验证无误,则切换到绿环境,旧的蓝环境被废弃或更新为下一个版本。

- **金丝雀发布**:此方法涉及在一小部分用户中逐步推出新版本,观察其表现,以确认没有问题后再全面推广。

### 5.2.2 自动化回滚与灾难恢复

自动化回滚机制是在发现部署过程中出现问题时能够迅速回退到上一个稳定版本的能力。这种机制通常与自动化测试集成,确保在版本引入严重问题时自动触发回滚。

```mermaid

graph TD

A[开始部署] --> B{检查更新}

B --> |成功| C[应用新版本]

B --> |失败| D[触发回滚]

C --> E[监控新版本]

E --> |有问题| D

E --> |稳定运行| F[继续监控]

D --> G[恢复旧版本]

F --> H{检测到严重问题}

H --> |是| G

H --> |否| I[继续运行新版本]

```

在上述流程图中,部署开始后会检查更新。如果更新失败或新版本出现问题,系统会触发回滚。在新版本稳定运行后,会继续监控。如果检测到严重问题,会执行恢复到旧版本的操作。

灾难恢复计划是CI/CD中不可或缺的一部分。它包括定期备份、灾难恢复演练、以及确保在任何不可预见的事件发生时能够快速恢复到业务连续性。

```yaml

# 示例:使用Kubernetes进行零停机部署的YAML配置

apiVersion: apps/v1

kind: Deployment

metadata:

name: myapp-deployment

spec:

replicas: 3

strategy:

type: RollingUpdate

rollingUpdate:

maxUnavailable: 1

maxSurge: 1

template:

metadata:

labels:

app: myapp

spec:

containers:

- name: myapp-container

image: myapp:latest

```

在上面的 Kubernetes 配置示例中,定义了一个滚动更新策略,其中 `maxUnavailable` 控制不可用的 Pod 数量,而 `maxSurge` 控制超出期望副本数目的 Pod 数量。这使得 Kubernetes 可以在不中断服务的情况下逐步替换旧的 Pod。

通过这些方法,CI/CD流程可以实现更高的安全性,并在出现问题时提供快速恢复的能力,确保应用的可用性和安全性。

# 6. CI/CD未来趋势与发展

## 6.1 AI与ML在CI/CD中的应用

随着人工智能(AI)和机器学习(ML)技术的不断发展,它们在软件开发过程中的应用愈发广泛。CI/CD作为敏捷开发中的重要组成部分,也开始与AI和ML技术紧密结合,以期达到更快的交付速度和更高的软件质量。

### 6.1.1 机器学习驱动的流程优化

机器学习算法可以分析大量的历史构建数据和部署反馈,学习其中的模式和趋势。例如,在CI/CD流水线中,机器学习算法可以用来预测构建过程中可能出现的性能瓶颈,进而智能地调整资源分配,优化构建速度。这样,开发团队可以在有限的资源下获得最佳的构建性能。

在部署阶段,机器学习模型可以预测不同环境下的部署成功率,从而指导开发者选择最佳的部署时间点,确保部署的稳定性。

```mermaid

graph LR

A[开始构建] --> B[收集历史构建数据]

B --> C[机器学习分析]

C --> D[预测性能瓶颈]

D --> E[调整资源分配]

E --> F[优化构建速度]

```

### 6.1.2 智能故障检测与预防

CI/CD流程中引入AI技术还可以实现故障检测的智能化。通过机器学习模型对历史部署数据进行训练,模型可以识别出可能导致失败的代码模式,并在代码提交阶段就能进行故障预警,从而避免故障的发生。此外,AI还可以辅助自动化测试,智能地识别测试用例的优先级和重要性,提高测试效率。

在故障发生后,智能系统可以迅速地进行问题定位,并且通过学习历史故障数据,提供可能的解决策略,减少问题解决所需的时间。

## 6.2 CI/CD的演变与行业案例分析

CI/CD作为软件交付的基石,一直在不断进化,以满足快速变化的业务需求。未来的发展趋势不仅包括技术的更新,也包含流程的迭代和行业的最佳实践分享。

### 6.2.1 CI/CD的未来方向

未来的CI/CD将更加注重集成和自动化。随着微服务架构和容器技术的普及,CI/CD工具将需要更好地支持这些新技术,以实现更细粒度的部署和更灵活的资源管理。同时,随着云原生应用的增加,CI/CD将与云服务提供商更加紧密地集成,实现跨云环境的无缝部署和运维。

CI/CD的自动化测试也将更加深入和全面,集成测试和端到端测试将会得到更多的重视,以确保应用的稳定性和可靠性。

### 6.2.2 成功案例与经验教训分享

许多行业领导者和大型企业已经开始应用先进的CI/CD实践,并取得了显著的成效。例如,谷歌的持续交付系统Borg和Kubernetes生态系统展示了如何通过容器化和自动化来优化大规模应用的部署。Netflix的Chaos Monkey工具则教会我们如何通过故意引入故障来测试系统的韧性。

对于中小型企业,虽然可能无法像这些大型企业一样投入巨资于CI/CD工具链,但他们可以从这些企业公开的成功案例中学习到实用的策略,并根据自己的实际条件进行适当的调整和优化。

通过分析这些案例,我们可以提炼出一些关键的教训,比如持续集成和持续部署的实践必须从组织文化和开发流程入手,逐步推进,同时注重人员的培养和工具的使用效率。

在文章的这一章节中,我们探讨了AI和ML在CI/CD中的应用及其带来的优势,并展望了CI/CD的未来趋势。同时,通过对行业案例的分析,我们得到了一些宝贵的实践经验和教训,为未来实施和优化CI/CD流程提供了参考。接下来的章节将继续深入探讨CI/CD在不同领域和特定场景下的应用与实践,例如在多云环境下的应用以及在微服务架构中的运用。

0

0