PHP更新数据库数据安全指南:防止数据泄露和篡改

发布时间: 2024-07-22 19:41:54 阅读量: 40 订阅数: 42

# 1. 数据库安全概述**

数据库安全是保护数据库免受未经授权的访问、数据泄露和篡改的关键。在本章中,我们将介绍数据库安全的基本概念,包括:

* **数据安全威胁:**了解常见的数据库安全威胁,如SQL注入、数据泄露和篡改。

* **数据库安全原则:**讨论数据库安全的基本原则,如最小权限原则、数据加密和定期备份。

* **数据库安全工具:**介绍用于提高数据库安全的工具和技术,如防火墙、入侵检测系统和数据加密算法。

# 2. PHP数据更新安全实践**

**2.1 数据验证和过滤**

**2.1.1 输入验证的重要性**

数据验证对于保护数据库免受恶意输入至关重要。未经验证的输入可能会导致数据泄露、篡改甚至应用程序崩溃。通过验证输入,我们可以确保只有合法的数据被插入或更新到数据库中。

**2.1.2 常用的数据验证方法**

PHP提供了多种数据验证方法,包括:

- **filter_var() 函数:**使用内置过滤器验证输入,如电子邮件地址、URL和整数。

- **preg_match() 函数:**使用正则表达式验证输入是否符合特定模式。

- **ctype_* 函数:**检查输入是否属于特定类型,如数字、字母或日期。

**代码块:**

```php

<?php

$email = filter_var('example@domain.com', FILTER_VALIDATE_EMAIL);

if ($email === false) {

// 无效的电子邮件地址

} else {

// 有效的电子邮件地址

}

?>

```

**逻辑分析:**

此代码使用 `filter_var()` 函数验证输入的电子邮件地址是否有效。如果输入有效,则 `$email` 变量将包含经过验证的电子邮件地址;否则,`$email` 将为 `false`。

**2.2 SQL注入防御**

**2.2.1 SQL注入的原理和危害**

SQL注入是一种攻击技术,它利用未经验证的输入来操纵SQL查询,从而访问或修改数据库数据。攻击者可以通过在输入中嵌入恶意SQL语句来执行未经授权的操作,例如窃取数据或删除记录。

**2.2.2 防御SQL注入的最佳实践**

防御SQL注入的最佳实践包括:

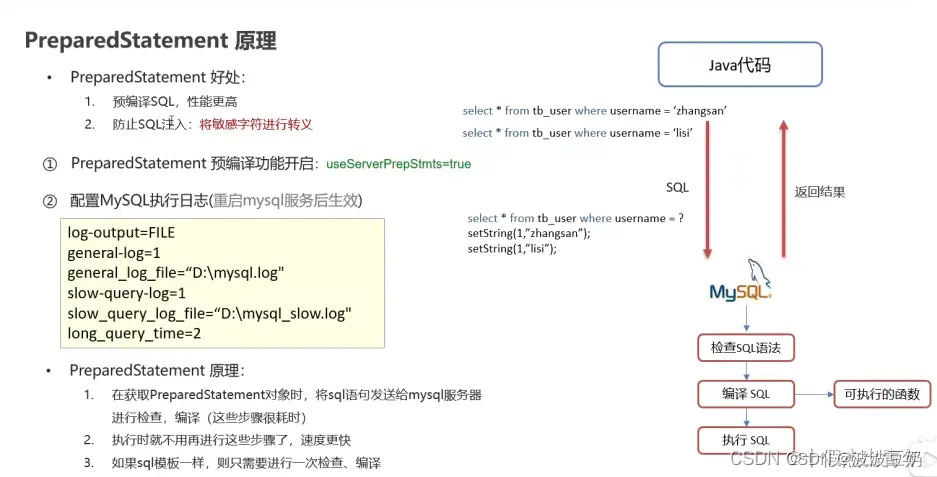

- **使用预处理语句:**预处理语句将SQL查询与参数分开,从而防止攻击者注入恶意代码。

- **绑定参数:**将用户输入绑定到预处理语句中的参数,确保输入不会被解释为SQL代码。

- **转义特殊字符:**在将用户输入插入SQL查询之前,转义特殊字符(如单引号和双引号),以防止它们被解释为SQL语法。

**代码块:**

```php

<?php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param('s', $username);

$stmt->execute();

```

**逻辑分析:

0

0