KEPSERVER与Smart200安全连接:最佳实践指南

发布时间: 2024-11-30 06:12:28 阅读量: 1 订阅数: 15

参考资源链接:[KEPSERVER 与Smart200 连接](https://wenku.csdn.net/doc/64672a1a5928463033d77470?spm=1055.2635.3001.10343)

# 1. KEPSERVER与Smart200安全连接基础

在工业自动化领域,数据的安全传输是保证系统可靠性的关键因素之一。本章将概述KEPServer与Smart200设备之间建立安全连接的基础知识,为读者提供一个理论与实践相结合的出发点。

## 1.1 安全连接的必要性

安全连接对于保护通信过程中的数据不被未授权访问和篡改至关重要。在现代工业环境中,通过OPC或Modbus等协议进行数据交换时,会面临多种潜在的安全威胁,包括数据劫持、身份盗窃和拒绝服务攻击等。因此,建立安全连接是维护工业通信完整性和保密性的基础。

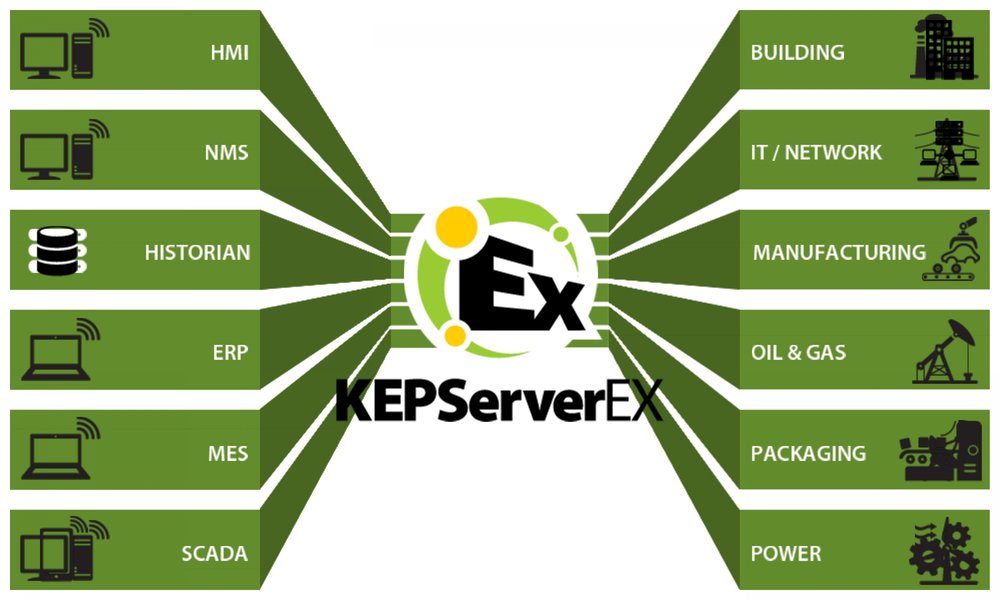

## 1.2 KEPServer与Smart200简介

KEPServer是一款广泛使用的工业通信服务器软件,能够支持多种工业设备和协议。Smart200则是西门子旗下的一款PLC,适用于小型自动化项目。两者间的安全连接涉及到多个层面,包括物理层、网络层和应用层的安全策略。

## 1.3 安全连接的基本组成

一个安全连接通常由身份验证、数据加密和完整性保护等关键组件构成。身份验证确保只有授权的设备能够互相通信,而数据加密则保证传输过程中的数据无法被窃取。完整性保护则用于确保数据在传输过程中未被篡改。

在接下来的章节中,我们将深入探讨KEPServer的安全连接机制,以及如何配置Smart200设备来建立一个安全的通信环境。我们会逐步分析安全协议的重要性、配置步骤和性能优化方法,确保读者能够全面理解并应用于实际工作中。

# 2. KEPSERVER安全连接机制解析

### 2.1 KEPSERVER安全协议概述

#### 2.1.1 安全协议的重要性与作用

在自动化控制系统中,数据传输的安全性是至关重要的。安全协议提供了一种机制,用于保护通信双方的传输数据不受第三方的监听和篡改。KEPServerEX作为工业自动化领域广泛使用的一款数据通信中间件,它提供的安全协议功能确保了数据在传输过程中的机密性、完整性和可认证性。在智能制造和工业4.0的背景下,一个健全的通信安全策略是保障企业运营安全和数据资产安全不可或缺的一部分。

#### 2.1.2 KEPSERVER支持的安全协议类型

KEPServerEX支持多种安全协议,包括但不限于S7协议安全、Modbus TCP 安全、ENIP 安全等。这些安全协议中,有的依赖于底层传输协议(如TCP/IP)的安全特性,有的则是独立于传输层的安全实现。通过配置不同的安全选项,用户可以根据自身需求和现场环境选择最合适的协议,以达到预期的安全等级。

### 2.2 Smart200设备的安全配置

#### 2.2.1 Smart200设备的安全认证机制

Smart200系列PLC是西门子公司推出的适用于中小型控制系统的智能控制器。它的安全认证机制确保了设备接入和数据交换的安全性。Smart200设备内置了基于公钥基础设施(PKI)的认证机制,该机制使用数字证书进行双向认证,并且支持手动和自动的证书分发与更新流程。

#### 2.2.2 安全配置的步骤与要点

在对Smart200设备进行安全配置时,关键的步骤包括:

1. 设备证书的安装与管理。

2. 配置设备以使用特定的安全策略。

3. 测试设备连接以确保安全通道已成功建立。

特别需要关注的是,确保所使用的密钥和证书是最新的,因为过期或被撤销的证书可能会导致连接安全问题。此外,对于可能的中间人攻击要给予足够重视,确保设备的唯一身份标识得到妥善保护。

### 2.3 建立安全连接的过程

#### 2.3.1 配置KEPSERVER与Smart200通信

配置KEPServer与Smart200通信以建立安全连接,涉及以下步骤:

1. 打开KEPServerEX配置界面。

2. 添加一个新的通道,选择合适的驱动程序以匹配Smart200设备。

3. 配置通道参数,包括IP地址、端口和设备型号。

4. 在通道属性中,找到并启用安全特性,选择相应的安全协议。

以下是配置示例:

```plaintext

通道属性配置示例:

[通道设置]

IP地址 = 192.168.1.100

端口 = 102

设备型号 = Smart200

[安全设置]

启用安全连接 = 是

安全协议 = S7协议安全

```

#### 2.3.2 认证过程与密钥交换原理

在安全连接建立的过程中,认证过程是一个关键的步骤。这个过程往往涉及到密钥交换原理,即KEPServerEX和Smart200设备通过特定算法,交换用于加密通信的密钥。一个典型的密钥交换算法是Diffie-Hellman(DH),它允许双方在公开的通信信道上协商出一个共享的密钥。认证过程的正确执行是确保后续通信安全的基础。

此处可以展示一个简化的密钥交换流程图:

```mermaid

flowchart LR

A[KEPServerEX] -- DH协商 --> B[Smart200设备]

B -- 共享密钥 --> A

A --> C[加密数据]

C -- 传输 --> B

B -- 解密 --> D[处理数据]

```

确保密钥交换的安全性是非常重要的。攻击者如果能够拦截并篡改密钥交换的过程,那么后续的所有通信都将面临被解密的风险。因此,保护密钥交换过程的安全是整个安全连接建立过程的核心。

为了更好地理解密钥交换的原理,我们可以用以下代码块中的伪代码表示一个简单的Diffie-Hellman密钥交换过程:

```python

# 代码块:Diffie-Hellman密钥交换伪代码示例

def diffie_hellman(p, g, A, B):

sA = pow(g, A, p) # A计算出sA

sB = pow(g, B, p) # B计算出sB

# A和B都使用对方的公开计算结果计算出共享密钥

shared_key_A = pow(sB, A, p) # A计算共享密钥

shared_key_B = pow(sA, B, p) # B计算共享密钥

return shared_key_A == shared_key_B # 检查双方是否得到了相同的密钥

# 定义大素数p和生成元g

p = 23

g = 5

# 假设A和B已经选择各自的私钥

A_private_key = 6

B_private_key = 15

# A和B公开交换sA和sB

sA = pow(g, A_private_key, p)

sB = pow(g, B_private_key, p)

# 使用sA和sB计算共享密钥

shared_key = diffie_hellman(p, g, sA, sB)

print(f"Shared key: {shared_key}") # 输出共享密钥

```

在实际应用中,密钥交换算法会更为复杂,包含更多的安全特性以确保密钥交换过程的安全。这包括了对中间人攻击的防护和认证算法的使用,以验证参与交换的各方身份的真实性。

### 2.3.3 认证过程与密钥交换原理(续)

在上述的密钥交换示例中,我们使用了伪代码来演示Diffie-Hellman算法的基本原理。在实际的KEPServerEX与S

0

0