单片机控制程序设计中的安全设计:防止恶意代码和数据泄露详解

发布时间: 2024-07-10 16:03:04 阅读量: 54 订阅数: 32

基于C语言课程设计学生成绩管理系统、详细文档+全部资料+高分项目.zip

# 1. 单片机控制程序设计的安全威胁**

单片机控制程序广泛应用于工业控制、医疗设备和汽车电子等关键领域,其安全至关重要。然而,单片机控制程序面临着各种安全威胁,包括:

* **缓冲区溢出攻击:**攻击者利用缓冲区大小不足,通过向缓冲区写入超长数据,覆盖相邻的内存区域,从而修改程序执行流或敏感数据。

* **栈溢出攻击:**攻击者利用栈空间有限,通过向栈中写入超长数据,覆盖函数返回地址,从而劫持程序执行流。

# 2. 单片机控制程序安全设计的理论基础

### 2.1 安全威胁模型和攻击向量

#### 2.1.1 缓冲区溢出攻击

**攻击原理:**

缓冲区溢出攻击利用了程序在处理输入数据时未进行适当的边界检查,导致数据写入超出预定的缓冲区范围,覆盖了相邻的内存区域。攻击者可以通过精心构造的输入数据,修改程序的控制流或敏感数据,从而实现恶意目的。

**攻击向量:**

* 输入函数未进行边界检查,如`strcpy()`、`scanf()`等。

* 数组未进行索引范围检查,如数组越界访问。

* 指针未进行空指针检查,如野指针访问。

#### 2.1.2 栈溢出攻击

**攻击原理:**

栈溢出攻击利用了程序在调用函数时未进行栈空间检查,导致函数返回地址被覆盖,攻击者可以通过构造恶意函数调用序列,控制程序执行流,执行任意代码。

**攻击向量:**

* 函数未进行栈空间检查,如递归调用深度过大。

* 局部变量未进行初始化,导致野指针访问。

* 函数指针未进行空指针检查,如函数指针被修改。

### 2.2 安全编码原则和最佳实践

#### 2.2.1 输入验证和数据过滤

**原则:**

对所有用户输入数据进行严格的验证和过滤,确保数据符合预期格式和范围,防止恶意数据注入。

**最佳实践:**

* 使用输入验证函数,如`isdigit()`、`isalpha()`等。

* 限制输入数据长度和字符类型。

* 使用正则表达式进行数据格式验证。

* 对特殊字符进行转义处理,如`<`、`>`等。

#### 2.2.2 权限管理和隔离

**原则:**

根据最小权限原则,只授予程序必要的权限,隔离不同权限级别的代码和数据,防止未授权访问和特权提升。

**最佳实践:**

* 使用访问控制列表(ACL)或权限位来控制资源访问。

* 将敏感数据和代码存储在单独的内存区域。

* 使用沙箱机制隔离不同权限级别的进程。

# 3. 单片机控制程序安全设计的实践方法

### 3.1 代码混淆和加密

#### 3.1.1 代码混淆技术

代码混淆是一种通过修改程序代码结构和指令序列来提高可读性和理解难度的技术。其目标是使攻击者难以理解和逆向工程程序,从而保护其知识产权和敏感信息。

常用的代码混淆技术包括:

- **名称混淆:**将变量、函数和类名替换为随机或无意义的名称。

- **控制流混淆:**重新排列代码块的执行顺序,使其难以跟踪程序的逻辑流。

- **数据混淆:**对数据进行加密或变形,使其难以理解和利用。

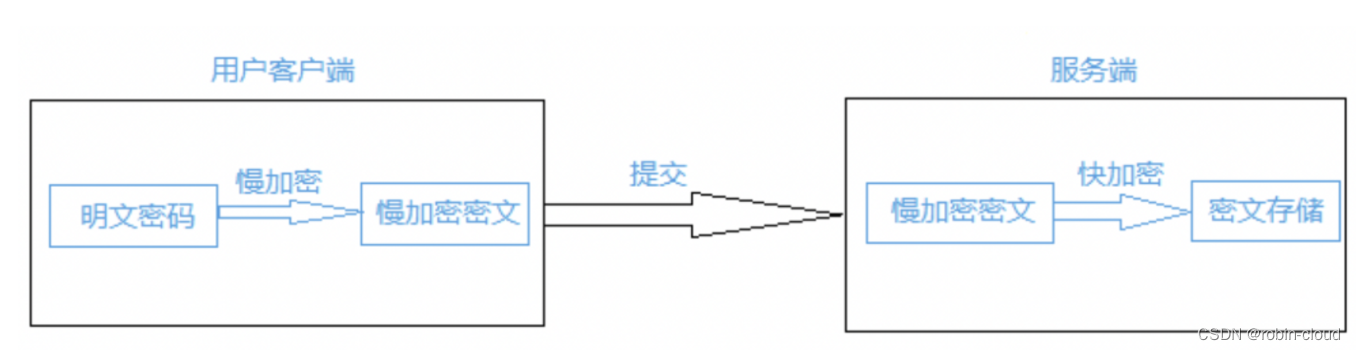

#### 3.1.2 加密算法和密钥管理

加密是一种将数据转换为不可读形式的技术,以保护其机密性。单片机控制程序中常用的加密算法包括:

- **对称加密:**使用相同的密钥进行加密和解密,例如 AES、DES。

- **非对称加密:**使用一对密钥,一个用于加密(公钥),另一个用于解密(私钥),例如 RSA、ECC。

密钥管理是加密系统安全性的关键方面。密钥必须安全存储和管理,以防止未经授权的访问。

### 3.2 硬件安全模块(HSM)和安全启动

#### 3.2.1 HSM的原理和功能

硬件安全模块(HSM)是一种专用的硬件设备,用于存储和管理加密密钥。它提供了一个安全的环境,可以保护密钥免

0

0