JPA二级缓存实战指南:从配置到应用的终极解析

发布时间: 2024-10-20 02:45:35 阅读量: 45 订阅数: 21

JPA-5 使用二级缓存

# 1. JPA二级缓存概述

在现代企业级应用中,数据的读取速度往往决定了用户体验和系统性能的上限。JPA(Java Persistence API)二级缓存,作为解决数据访问瓶颈的关键技术之一,为持久化层提供了高效的数据访问优化手段。

本章将带您概览JPA二级缓存的基本概念,解释为什么在Java持久层框架中二级缓存是一个必不可少的组成部分。此外,我们将探讨JPA二级缓存的原理,以及它如何通过减少数据库访问次数和优化数据读写效率来提升整体应用性能。

接下来的章节将详细分析二级缓存的核心概念、配置方法、性能优化策略以及实际应用场景,为您提供深入理解和熟练运用JPA二级缓存的完整路线图。

# 2. JPA二级缓存核心概念

在深入探讨JPA二级缓存配置和优化技术之前,了解核心概念是必不可少的。本章将会介绍缓存的基本原理、JPA二级缓存架构以及缓存区域和缓存策略,为后续章节打下坚实的理论基础。

### 2.1 缓存的基本原理和重要性

缓存是计算机科学中的一个古老概念,它通过暂时保存数据的副本,以加快数据访问速度和减少数据加载时间。在JPA(Java Persistence API)中,二级缓存扮演着与数据库交互的中介角色。

#### 2.1.1 缓存的工作机制

缓存的工作机制可以概括为以下几个步骤:

1. **读取**:当应用程序尝试访问数据时,缓存会首先检查所需数据是否已经存在于缓存中。

2. **命中与缺失**:如果数据存在于缓存中(称为“命中”),则直接从缓存中返回数据给应用程序;如果数据不存在(称为“缺失”),则需要从数据库中加载数据到缓存。

3. **更新**:一旦数据被加载到缓存,当应用程序需要修改数据时,更新操作也会同时应用到缓存和数据库上。

4. **失效与清理**:缓存中的数据不是永久有效的,当数据发生变化或达到某种条件时,需要从缓存中移除(失效)。

以下是该工作机制的图示:

```mermaid

graph LR

A[应用程序请求数据]

B[检查缓存]

C{数据是否命中?}

D[从数据库加载数据]

E[返回数据给应用]

F[更新缓存]

G[数据变更]

H[清理或失效数据]

A --> B

B --> C

C -- 是 --> E

C -- 否 --> D --> F --> E

G --> H

```

#### 2.1.2 缓存对性能的影响

缓存对性能的影响可以从以下几个维度考量:

- **读取性能**:缓存减少了对数据库的直接读取次数,因而大大加快了数据的获取速度。

- **数据一致性**:缓存需要维护与数据库之间的数据一致性,否则可能导致读取到过时的数据。

- **内存消耗**:缓存数据会占用更多的内存空间,需要合理规划和配置。

- **并发访问**:高并发下的缓存访问需要特别注意,以避免成为系统的瓶颈。

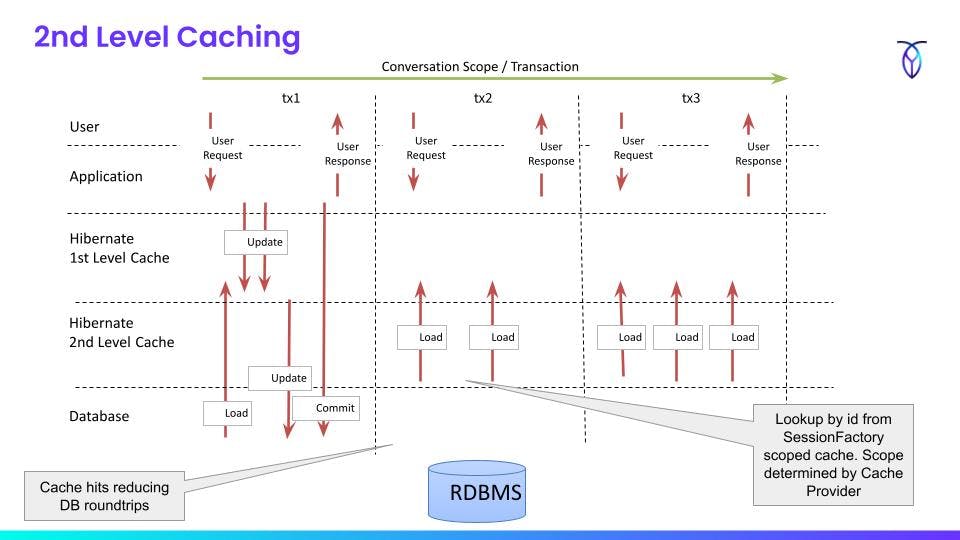

### 2.2 JPA二级缓存架构分析

JPA二级缓存架构主要由两个级别的缓存组成:第一级缓存(Entity Manager Cache)和第二级缓存(Shared Cache)。二者各司其职,共同维护应用数据的一致性和性能。

#### 2.2.1 第一级缓存(Entity Manager Cache)简介

第一级缓存是与Entity Manager生命周期绑定的缓存。每个Entity Manager实例都拥有自己的第一级缓存,它负责在单个事务范围内跟踪和管理实体的状态。

```markdown

***作用范围**:局限于单个事务和Entity Manager实例。

***数据同步**:在事务提交时,第一级缓存中的更改会被同步到数据库。

***数据可见性**:只有当前事务中的数据更改是可见的。

```

#### 2.2.2 第二级缓存(Shared Cache)简介

第二级缓存是跨多个事务和Entity Manager的共享缓存。第二级缓存的生命周期与应用服务器的生命周期相仿。

```markdown

***作用范围**:跨越多个Entity Manager和事务。

***数据共享**:多个应用实例可以共享缓存中的数据。

***数据一致性**:需要通过适当的策略来保持与数据库的数据一致性。

```

#### 2.2.3 缓存区域和缓存策略

缓存区***组织的逻辑区域。在JPA中,可以针对不同的缓存区域应用不同的缓存策略。

```markdown

***缓存区域**:例如实体类缓存区、查询结果缓存区等。

***缓存策略**:包括读写策略、驱逐策略等,如全盘失效、读写穿透等。

***配置选项**:通过配置文件或注解自定义缓存区域和策略。

```

**示例代码块**:

```java

@Cacheable

@Cache(usage = CacheConcurrencyStrategy.READ_WRITE)

public class MyEntity {

// 实体类实现细节

}

```

在上述代码段中,`@Cacheable` 注解表明该实体类可缓存,`@Cache` 注解定义了缓存策略为读写。

通过上述介绍,我们对JPA二级缓存有了初步的认识。接下来的章节将会进一步探讨如何配置和优化二级缓存,以适应不同的应用场景和性能要求。

# 3. JPA二级缓存配置实战

## 3.1 缓存配置基础

### 3.1.1 在persistence.xml中配置二级缓存

JPA的二级缓存配置首先从`persistence.xml`文件开始,这是JPA应用程序的基础配置文件。在`persistence.xml`中,可以指定二级缓存的默认设置,例如是否启用二级缓存、默认的缓存策略等。

```xml

<persistence xmlns="***"

xmlns:xsi="***"

xsi:schemaLocation="***

***"

version="2.1">

<persistence-unit name="myPersistenceUnit" transaction-type="RESOURCE_LOCAL">

<!-- 其他配置 -->

<shared-cache-mode>ENABLE_SELECTIVE</shared-cache-mode>

<!-- 其他配置 -->

</persistence-unit>

</persistence>

```

在上面的配置中,`<shared-cache-mode>`元素用于控制二级缓存的激活策略。`ENABLE_SELECTIVE`表示只有在实体类上明确指定使用二级缓存的那些实体才会被缓存。

### 3.1.2 实体类级别的缓存配置

除了全局设置外,还可以在实体类级别进行缓存配置。这通常是通过注解来实现的,如`@Cacheable`和`@Cache`等。例如,要为特定的实体类启用二级缓存,可以在该实体类上添加`@Cacheable`注解:

```java

import javax.persistence.Cacheable;

import javax.persistence.Entity;

@Entity

@Cacheable

public class MyEntity {

// 实体

```

0

0