网络安全必备:RTL8367S交换机防御DDoS攻击的实战技巧

发布时间: 2025-01-05 08:54:12 阅读量: 7 订阅数: 8

基于RTL8367S的千兆交换机原理图

# 摘要

本文针对分布式拒绝服务(DDoS)攻击的理论基础、交换机在网络安全中的作用以及防御配置技巧进行了系统研究。首先介绍了DDoS攻击的基本概念和影响,随后详细探讨了RTL8367S交换机在网络安全中的重要性及其如何通过各种防御配置技巧,如访问控制列表(ACL)的应用、流量监控与限制、异常流量检测和端口安全特性,来抵御DDoS攻击。文章还通过实战演练,展示了如何在模拟攻击场景中实施有效的防御策略,并对防御结果进行了总结与反思。最后,本文分析了当前网络安全法律法规与伦理考量,并展望了新兴技术在DDoS防御中的应用前景以及网络安全的全球趋势。通过本文的研究,希望为网络安全领域的实践者和研究者提供参考,提升网络防御能力,并促进相关法律法规和伦理标准的完善。

# 关键字

DDoS攻击;网络安全;RTL8367S交换机;防御配置;法律法规;新兴技术

参考资源链接:[RTL8367S交换机寄存器编程手册及功能配置](https://wenku.csdn.net/doc/4gomh0szmt?spm=1055.2635.3001.10343)

# 1. DDoS攻击的理论基础

## 1.1 DDoS攻击概述

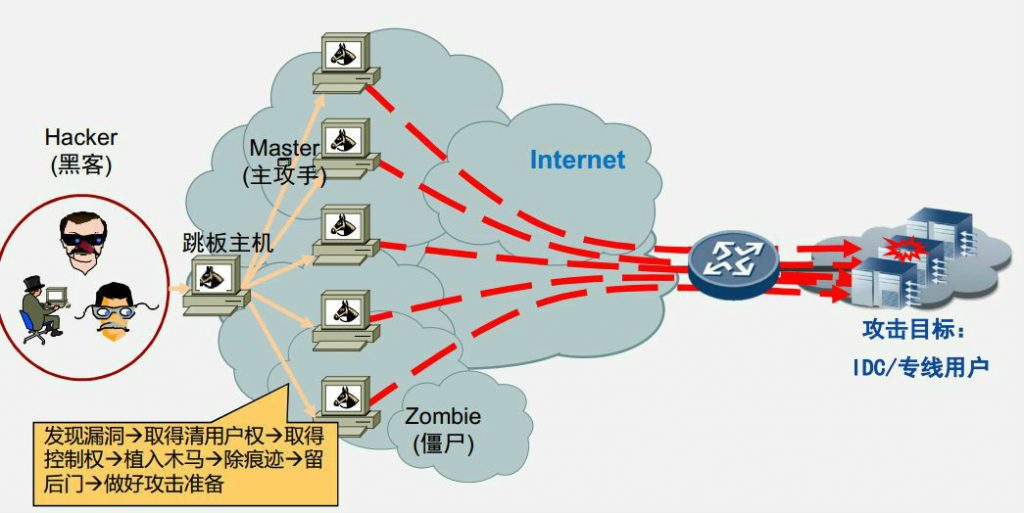

分布式拒绝服务攻击(DDoS)是一种常见的网络攻击手段,攻击者利用大量被控制的计算机(也称为“僵尸网络”或“机器人网络”)对目标服务器发起大量请求,导致正常用户无法访问服务。DDoS攻击类型多样,如UDP Flood、SYN Flood等,具有隐蔽性强、难以防御等特点。

## 1.2 攻击的实现机制

DDoS攻击的实现依赖于攻击者对多个系统的控制。这些系统可能是个人电脑、服务器或其他可以联网的设备。通过在这些设备上安装特定的恶意软件,攻击者可以远程指挥它们同时向目标发起攻击。目标设备因为需要处理大量无用或恶意的数据包,从而耗尽资源,导致服务中断。

## 1.3 攻击的影响与目的

DDoS攻击造成的最直接后果是目标网络的性能下降,甚至完全不可用,对依赖网络服务的企业和个人造成经济损失和信誉损害。攻击者的动机可能多种多样,包括政治抗议、敲诈勒索、竞争干扰、个人恩怨等。了解这些攻击原理和影响对于防御准备和响应至关重要。

```markdown

## 参考文献

- [1] K. G. Anagnostakis and M. B. Greenwald, "On the Effectiveness of Route-Based Packet Filtering for Distributed DoS Attack Prevention," in Proc. of ACM SIGCOMM, 2002.

- [2] H. Wang, D. Zhang, K. G. Shin, "Detecting SYN Flooding Attacks," in Proc. of USENIX Security Symposium, 2002.

```

# 2. RTL8367S交换机简介及其在网络安全中的作用

### 2.1 RTL8367S交换机概述

RTL8367S是一款高性能的以太网交换机芯片,由台湾Realtek半导体公司生产。这款交换机芯片广泛应用于各种网络设备,如路由器、交换机、无线接入点等。其主要特点是高集成度、低功耗和优异的数据处理能力,这使其成为许多网络设备制造商的首选。

RTL8367S提供了24个10/100M自适应以太网端口和4个千兆端口,支持VLAN、QoS、链路聚合等多种功能。它还支持全面的管理功能,包括SNMP、RMON、Web管理等。这些功能使得RTL8367S能够在复杂的网络环境中提供稳定、安全的网络连接。

### 2.2 RTL8367S在网络安全中的作用

在网络安全领域,RTL8367S交换机具有至关重要的作用。它不仅能提供高速的网络连接,还能通过多种安全机制保护网络不受攻击。以下是RTL8367S交换机在网络防御方面的一些关键功能:

- **访问控制列表(ACL)**:ACL是网络安全中的一个基本工具,它允许网络管理员定义哪些类型的流量可以进入或离开网络。通过精心配置的ACL,可以有效阻止未经授权的访问尝试。

- **流量监控与限制**:RTL8367S支持流量监控功能,管理员可以监控网络中的流量模式,并设置流量限制,以防止因流量突增导致的网络拥塞或攻击。

- **异常流量检测与过滤**:该交换机内置了检测异常流量的机制,能够及时识别潜在的DDoS攻击,并采取过滤措施。

- **端口安全特性**:RTL8367S提供了端口安全特性,如MAC地址过滤和动态ARP检查等,可用来防御MAC和ARP欺骗攻击。

- **性能优化与日志分析**:合理配置交换机参数可以优化网络性能,同时通过日志记录与分析,可以及时发现并响应安全事件。

### 2.3 交换机在网络防御中的应用实例

为了说明RTL8367S交换机如何在网络防御中应用,我们考虑一个具体的场景。假设一个企业网络面临着DDoS攻击的威胁,网络管理员可以采取以下步骤来利用RTL8367S交换机加强网络的防御能力:

1. **配置ACL**:通过定义ACL规则,管理员可以精确控制哪些流量可以进入网络,哪些流量应该被拒绝。

2. **设置流量限制**:管理员可以为关键资源设置带宽限制,减少攻击对关键业务的影响。

3. **实施异常检测与过滤**:在交换机上启用异常流量检测功能,并设置过滤规则以阻断可疑的流量。

4. **配置端口安全特性**:激活端口安全功能,限制网络中端口可以接受的MAC地址数量,防止MAC地址泛洪攻击。

5. **优化性能与日志记录**:对网络参数进行微调以提高性能,并启用日志记录功能,以便于未来对攻击行为的分析。

下面,我们将深入探讨如何通过配置RTL8367S交换机来防御DDoS攻击。我们将从基本防御配置开始,然后探讨高级防御机制,最后讨论性能优化和日志分析的最佳实践。

# 3. RTL8367S交换机防御DDoS攻击的配置技巧

## 3.1 基本防御配置

### 3.1.1 访问控制列表(ACL)的应用

在网络安全中,访问控制列表(ACL)是用于决定哪些数据包可以穿越交换机的一个过滤规则列表。通过精确地定义这些规则,管理员可以控制网络流量,从而提高网络安全性和性能。

在配置ACL时,首先需要定义ACL规则,然后将这些规则应用到相应的端口或接口上。例如,以下命令定义了一个简单ACL规则,只允许特定IP地址的设备访问网络:

```shell

RTL8367S> enable

RTL8367S# configure terminal

RTL8367S(config)# access-list 101 permit ip host 192.168.1.1 any

RTL8367S(config)# interface vlan 1

RTL8367S(config-if)# ip access-group 101 in

```

在上面的命令中,`access-list 101 permit ip host 192.168.1.1 any` 创建了一个规则,允许来自IP地址 192.168.1.1 的所有IP流量。`ip access-group 101 in` 将该规则应用到VLAN 1接口的入站方向。

应用ACL后,交换机会根据定义的规则检查所有穿越该接口的数据包。如果数据包匹配了规则,则允许通过;否则,将被拒绝。这有助于防止未经授权的访问尝试,包括DDoS攻击。

### 3.1.2 流量监控与限制设置

除了使用ACL,对网络流量进行监控和限制也是防御DDoS攻击的一个重要手段。RTL8367S交换机提供了基于速率的流量控制功能,可以限制特定类型流量的速率,避免过载。

以下是一个配置流量监控与限制的示例:

```shell

RTL8367S> enable

RTL8367S# configure terminal

RTL8367S(config)# rate-limit input 1000000 400000 400000 400000

RTL8367S(config)# interface gigabitEthernet 1/0/1

RTL8367S(config-if)# rate-limit input 1000000 400000 400000 400000

```

0

0