EnCase企业级部署:在大型企业中实现安全取证

发布时间: 2024-12-14 09:18:51 阅读量: 13 订阅数: 17

参考资源链接:[EnCase取证教程:创建案件与添加证据详细步骤](https://wenku.csdn.net/doc/77gn3opmn5?spm=1055.2635.3001.10343)

# 1. EnCase企业级部署概述

EnCase作为业界领先的电子取证软件之一,其企业级部署是确保组织能够高效、安全地进行电子证据收集、分析和管理的关键。本章节将概述EnCase在企业环境中的部署准备工作、关键实施步骤和策略规划。

部署EnCase不仅涉及技术层面的配置,还需要企业内部达成对电子取证重要性的共识,并确保相关团队具备必要的操作和管理知识。企业级部署的成功依赖于综合考虑技术、人员和流程三个核心要素,这将在后续章节中深入探讨。

此外,本章将简要介绍EnCase的企业部署模型和最佳实践,为读者提供一个关于如何在复杂的IT基础设施中实施和优化EnCase部署的概览。通过本章的学习,读者将对如何制定企业级的EnCase部署策略有初步的认识。

# 2. EnCase的理论基础与取证原则

## 2.1 EnCase取证工具概述

### 2.1.1 EnCase的主要功能和特点

EnCase 是一款先进的计算机取证软件,它被广泛应用于法律执法、企业安全以及个人数据恢复等领域。它主要的功能包括对物理内存和存储设备的全面映射、分析和报告,可以执行以下操作:

- 数据采集:能够完整复制硬盘驱动器,并保持数据的一致性和完整性。

- 隐写术分析:具备检测隐藏数据或加密文件的能力。

- 文件签名检测:通过对比文件特征码来识别已知恶意软件。

- 时间线分析:按照时间顺序重建事件和用户活动的完整视图。

- 数据恢复:能够恢复已删除的文件和丢失的数据。

- 报告制作:自动生成详尽的取证报告,为法律诉讼提供证据支持。

### 2.1.2 企业级部署的需求分析

企业级部署EnCase时,需要充分考虑以下几个方面:

- 可扩展性:随着企业数据量的增长,取证工具也需适应大数据环境。

- 安全性:确保取证过程不会泄露关键信息,并且所有操作都符合法律规范。

- 稳定性:取证工具必须可靠,提供持续的服务,确保在关键时刻能够正常运行。

- 集成性:软件需要与现有的企业安全架构兼容,并能与其他安全工具协同工作。

- 用户友好性:界面直观,方便用户快速上手并执行复杂的取证任务。

## 2.2 安全取证的基本原理

### 2.2.1 数字证据的生命周期

数字证据的生命周期通常包括以下阶段:

1. **发现(Identification)**:识别可能含有重要数据的设备和媒体。

2. **保护(Preservation)**:采取措施防止数据被更改或破坏。

3. **收集(Collection)**:使用合适的技术和工具复制数据。

4. **分析(Analysis)**:对收集的数据进行分析,提取相关信息和证据。

5. **归档(Storage)**:将原始数据和分析报告安全存储。

6. **展示(Presentation)**:将证据在法庭或报告中展示。

7. **处置(Disposal)**:在适当的时候按照法律规定销毁证据。

### 2.2.2 取证过程中的法律遵从性

在取证过程中,确保法律遵从性是至关重要的。取证专家必须遵守以下原则:

- **合法授权**:进行取证之前,必须获得相应的法律授权。

- **证据链的完整性**:保证在取证的每个环节都记录详细的操作日志,以确保证据链完整。

- **非侵入性**:取证工作应尽量避免对原始数据源的修改。

- **客观公正**:取证结果应该真实反映数据内容,不带主观偏见。

### 2.2.3 安全性和隐私保护的挑战

在处理数字证据时,取证人员需要面对以下挑战:

- **数据量庞大**:大数据环境下如何快速有效地处理和分析数据。

- **加密技术**:如何处理加密数据并获取所需的信息。

- **隐私保护**:确保在取证过程中尊重并保护个人隐私。

- **法律和道德冲突**:在不同的国家和地区,隐私和法律对取证的限制可能不同。

## 2.3 EnCase在企业中的部署策略

### 2.3.1 部署前的准备工作

部署EnCase之前,企业必须完成以下准备工作:

- **需求评估**:根据企业规模和需求,评估EnCase部署的规模和配置。

- **资源分配**:确定所需的硬件资源和人力资源。

- **培训计划**:制定内部员工的培训计划,确保他们能有效使用EnCase。

- **法律咨询**:确保所有取证操作都遵守相关的法律法规。

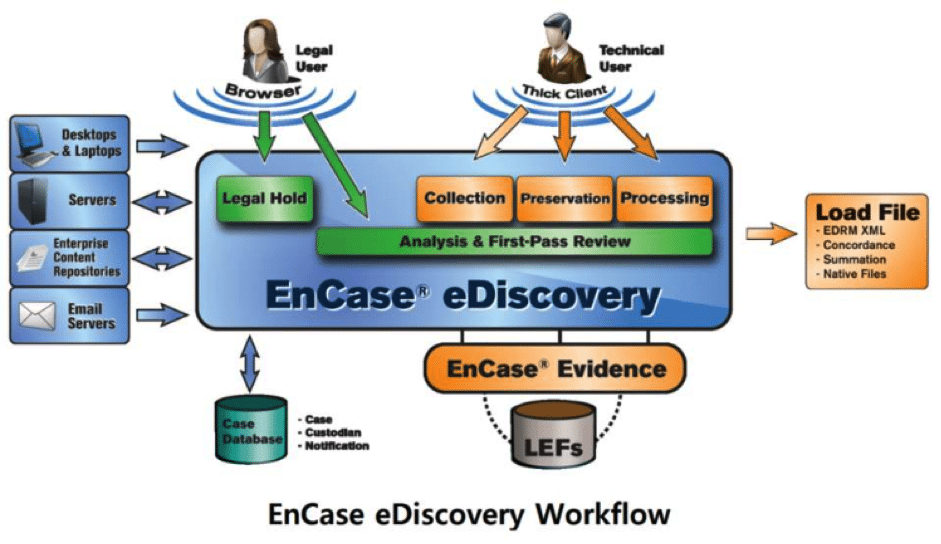

### 2.3.2 部署架构设计与规划

设计合理的EnCase部署架构时,需要考虑以下因素:

- **中心化与分散化的平衡**:决定取证中心的位置,并规划分节点,以支持分布式取证。

- **网络规划**:确保取证网络的隔离性,避免可能的外部干扰。

- **备份机制**:建立有效数据备份流程,保证数据的安全性。

- **灾难恢复计划**:制定应对突发事件的预案,确保取证服务的持续性。

### 2.3.3 部署过程中的关键步骤

在部署EnCase的过程中,关键步骤包括:

- **硬件安装**:安装所需的物理硬件,包括服务器、工作站和存储设备。

- **软件部署**:安装EnCase软件,并进行必要的配置。

- **网络设置**:配置网络环境,确保EnCase系统安全、稳定地运行。

- **测试验证**:进行全面的测试,验证部署是否符合预期目标和要求。

以上内容对EnCase的企业级部署和取证理论基础进行了深入的探讨。随后,我们将进一步分析EnCase在实践应用中的具体操作与案例分析,以展现其在企业安全事件处理中的应用价值和实际效果。

# 3. EnCase实践应用与案例分析

在本章中,我们将深入了解EnCase取证工具在实际企业环境中的应用情况,并通过具体的案例研究来展示其在安全事件应对中的部署实例。这将帮助读者更好地理解如何将EnCase集成到现有的企业安全架构中,并为解决复杂的取证问题提供可行的策略。

## 3.1 EnCase在数据收集中的应用

### 3.1.1 系统、网络、移动设备的数据获取

数据收集是EnCase取证过程中的首要步骤,涉及到从各种数据源中提取证据。EnCase支持广泛的证据源,包括但不限于物理和逻辑磁盘、移动设备、网络数据流等。在系统数据获取方面,EnCase能够创建磁盘镜像,并对镜像进行离线分析。对于网络数据,EnCase具备网络嗅探功能,能够捕获网络通信数据包,并且可以识别和提取网络日志文件。在移动设备取证方面,EnCase支持多种移动平台,例如iOS和Android,能够从这些设备中提取和分析数据。

为了有效地从这些数据源中收集数据,取证专家需要根据案件的性质选择合适的数据获取方法。例如,如果需要对已关闭的系统进行取证,物理映像可能是一个可行的选择;而对于活跃的网络环境,实时捕获数据包可能更为适用。

代码块示例:

```plaintext

// 创建磁盘映像的示例指令

encase> createimage -f "e:\evidence.img" -t disk -d "Physical Drive 0"

```

在上述代码块中,我们使用了EnCase命令行工具`createimage`来创建一个名为`evidence.img`的物理磁盘映像。参数`-t disk`指定了目标类型为磁盘,而`-d "Physical Drive 0"`则指定了要镜像的驱动器。

### 3.1.2 数据过滤和选择性收集的策略

数据过滤是确保取证过程高效和相关性的关键。EnCase提供了强大的数据过滤机制,允许取证专家根据特定的条件来搜索和提取数据。这些条件可能基于文件类型、

0

0