代码优化:安全优化,提升代码安全性

发布时间: 2024-08-26 11:12:12 阅读量: 41 订阅数: 34

代码优化:有效使用内存 Code Optimization: Effective Memory Usage pdf 英文版

# 1. 代码安全优化的重要性**

代码安全优化至关重要,因为它有助于保护应用程序免受安全漏洞和攻击的侵害。在当今高度互联的世界中,应用程序已成为黑客和恶意行为者的主要目标。未经优化的代码可能会导致数据泄露、服务中断和声誉受损等严重后果。

通过实施代码安全优化措施,开发人员可以最大程度地减少应用程序的攻击面,并提高其抵御安全威胁的能力。这不仅可以保护用户数据和应用程序资产,还可以增强客户信任并提高业务连续性。

# 2. 安全优化理论基础

### 2.1 安全漏洞的类型和危害

**类型:**

* **缓冲区溢出:**当程序将数据写入超出分配内存边界时,导致程序崩溃或执行任意代码。

* **SQL注入:**攻击者通过在用户输入中嵌入恶意SQL语句,操纵数据库并窃取数据。

* **跨站脚本(XSS):**攻击者在用户输入中注入恶意脚本,在受害者浏览器中执行,窃取凭据或控制浏览器。

* **命令注入:**攻击者通过在用户输入中嵌入恶意命令,在服务器上执行任意命令。

* **文件包含:**攻击者通过在用户输入中包含恶意文件,在服务器上执行任意代码。

**危害:**

* **数据泄露:**攻击者可以窃取敏感数据,如个人信息、财务信息或商业机密。

* **系统破坏:**攻击者可以破坏系统,导致服务中断、数据丢失或系统崩溃。

* **恶意软件传播:**攻击者可以植入恶意软件,传播到其他系统并造成更大范围的破坏。

* **声誉损害:**安全漏洞可以损害组织的声誉,导致客户流失和法律责任。

* **财务损失:**安全漏洞可以导致财务损失,如数据恢复成本、法律费用和业务中断。

### 2.2 安全编码原则和最佳实践

**安全编码原则:**

* **输入验证:**验证用户输入的有效性,防止恶意数据进入系统。

* **输出编码:**对输出数据进行编码,防止恶意代码注入。

* **缓冲区管理:**正确分配和管理缓冲区,防止缓冲区溢出。

* **SQL参数化:**使用参数化查询,防止SQL注入。

* **跨域资源共享(CORS):**限制不同域之间的资源访问,防止XSS攻击。

**最佳实践:**

* **使用安全编程语言:**选择具有内置安全功能的编程语言,如Java、C#或Python。

* **采用安全框架:**使用经过验证的安全框架,如Spring Security或Django,提供开箱即用的安全功能。

* **定期更新软件:**及时安装软件更新,修复已知的安全漏洞。

* **进行代码审查:**定期进行代码审查,识别和修复安全漏洞。

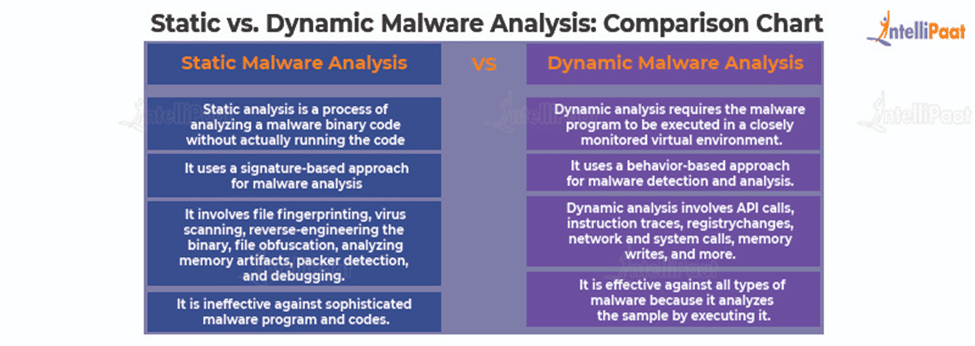

* **使用安全测试工具:**使用静态代码分析工具和动态应用安全测试(DAST)工具,查找和修复安全漏洞。

# 3. 安全优化实践

### 3.1 输入验证和过滤

输入验证是确保用户输入的数据符合预期格式和范围的关键步骤。它有助于防止恶意输入和攻击,例如注入攻击和跨站点脚本(XSS)。输入验证通常涉及以下步骤:

- **数据类型检查:**验证输入是否与预期的类型(例如数字、字符串)匹配。

- **范围检查:**确保输入值在允许的范围内(例如,数字必须在 0 到 100 之间)。

- **正则表达式匹配:**使用正则表达式验证输入是否符合特定的模式(例如,电子邮件地址)。

- **黑名单和白名单:**使用黑名单阻止已知恶意输入,或使用白名单仅允许特定输入。

```python

# Python 中使用正则表达式进行输入验证

import re

def validate_email(email):

"""

验证电子邮件地址是否有效。

Args:

email (str): 要验证的电子邮件地址。

Returns:

bool: 如果电子邮件地址有效,则返回 True,否则返回 False。

"""

pattern = r"^[a-zA-Z0-9_.+-]+@[a-zA-Z0-9-]+\.[a-zA-Z0-9-.]+$"

return bool(re.match(pattern, email))

```

### 3.2 输出编码和转义

输出编码和转义涉及将数据转换为安全的格式,以防止跨站点脚本(XSS)和 HTML 注入攻击。它包括以下步骤:

- **HTML 实体编码:**将特殊字符(例如 <、>、&)转换为 HTML 实体(例如 <、>、&)。

- **URL 编码:**将 URL 中的特殊字符转换为百分号编码(例如,空格转换为 %20)。

- **JSON 编码:**将 JSON 数据转换为安全的字符串格式,防止注入攻击。

```php

# PHP 中使用 HTML 实体编码

$string = "<script>alert('XSS attack');</script>";

$encoded_string = htmlentities($string);

echo $encoded_string; // 输出:<script>alert('XSS attack');</script>

```

### 3.3 缓冲区溢出防护

缓冲区溢出是一种常见的安全漏洞,它允许攻击者通过将恶意数据写入相邻的内存区域来控制程序流。防止缓冲区溢出涉及以下技术:

- **边界检查:**确保写入缓冲区的字节数不超过其大小。

- **使用安全函数:**使用经过验证的库函数(例如 strncpy())来处理字符串,这些函数会自动执行边界检查。

- **堆栈保护:**使用编译器标志(例如 -fstack-protector)来检测和防止堆栈缓冲区溢出。

```c

# C 语言中使用边界检查防止缓冲区溢出

char buffer[10];

int main() {

char input[20];

scanf("%s", input);

if (strlen(input) < sizeof(buffer)) {

strcpy(buffer, input);

}

return 0;

}

```

### 3.4 SQL注入防护

SQL 注入是一种攻击,它允许攻击者通过在 SQL 查询中插入恶意代码来操纵数据库。防止 SQL 注入涉及以下技术:

- **参数化查询:**使用参数化查询来分隔 SQL 查询和用户输入,防止恶意输入被解释为 SQL 代码。

- **白名单:**仅允许用户输入预定义的已知安全值。

- **输入过滤:**使用正则表达式或其他技术来过滤用户输入,防止恶意代码进入查询。

```java

# Java 中使用参数化查询防止 SQL 注入

Connection connection = DriverManager.getConnection(...);

PreparedStatement statement = connection.prepareStatement("SELECT * FROM users WHERE username = ?");

statement.setString(1, username);

ResultSet resultSet = statement.executeQuery();

```

# 4. 安全优化进阶

### 4.1 代码混淆和加密

代码混淆是一种技术,通过对代码进行变形和加密,使其难以被逆向工程和理解。它可以防止攻击者查看和修改代码,从而提高代码的安全性。

**代码混淆技术**

* **名称混淆:**将变量、函数和类的名称更改为随机或难以理解的名称。

* **控制流混淆:**重新排列代码的执行顺序,使攻击者难以跟踪代码流。

* **数据混淆:**对数据进行加密或变形,使其难以被攻击者理解。

**代码混淆的优点**

* 提高代码的可读性

* 防止逆向工程

* 阻止攻击者修改代码

**代码混淆的缺点**

* 可能降低代码的性能

* 可能会使调试和维护代码变得困难

**代码加密**

代码加密是一种更高级的技术,它使用加密算法对代码进行加密。加密后的代码无法被直接执行,必须先解密才能运行。

**代码加密技术**

* **对称加密:**使用相同的密钥对代码进行加密和解密。

* **非对称加密:**使用一对公钥和私钥对代码进行加密和解密。

**代码加密的优点**

* 提供更高级别的安全性

* 防止代码被逆向工程

* 确保代码的机密性

**代码加密的缺点**

* 性能开销较高

* 可能使调试和维护代码变得困难

### 4.2 威胁建模和风险评估

威胁建模是一种系统化的过程,用于识别、分析和评估应用程序的潜在安全威胁。它有助于开发人员了解应用程序的弱点并制定缓解措施。

**威胁建模步骤**

* **识别资产:**确定应用程序中需要保护的资产,例如数据、功能和用户。

* **识别威胁:**根据资产,识别可能危害资产的潜在威胁。

* **评估风险:**分析每个威胁的可能性和影响,并确定其风险等级。

* **制定缓解措施:**针对每个威胁,制定缓解措施以降低其风险。

**风险评估**

风险评估是一种定量或定性的方法,用于评估应用程序的安全风险。它有助于确定应用程序的总体安全态势并优先考虑缓解措施。

**风险评估步骤**

* **确定风险因素:**识别可能影响应用程序安全性的因素,例如技术漏洞、业务流程和外部威胁。

* **评估风险:**根据风险因素,评估应用程序的总体安全风险。

* **制定缓解计划:**针对评估出的风险,制定缓解计划以降低其影响。

**威胁建模和风险评估的好处**

* 提高应用程序的安全性

* 识别和缓解潜在的安全威胁

* 优化安全资源的分配

* 满足法规和合规要求

# 5. 安全优化工具和技术

### 5.1 静态代码分析工具

静态代码分析工具通过检查源代码来识别潜在的安全漏洞。这些工具通常使用正则表达式、模式匹配和数据流分析等技术来检测代码中的缺陷。

**优点:**

- 在开发早期阶段识别漏洞,从而降低修复成本

- 自动化分析过程,提高效率

- 覆盖广泛的安全漏洞类型

**缺点:**

- 可能产生误报,需要人工审查

- 无法检测运行时错误或依赖外部数据的漏洞

**示例:**

- SonarQube

- Checkmarx

- Fortify

**代码示例:**

```python

# 使用 SonarQube 进行静态代码分析

from sonarqube.client import SonarqubeClient

# 创建 SonarQube 客户端

client = SonarqubeClient("http://localhost:9000")

# 分析项目

project_key = "my-project"

analysis_results = client.analyze_project(project_key)

# 获取安全漏洞

security_issues = analysis_results.security_issues

# 打印安全漏洞信息

for issue in security_issues:

print(f"Issue: {issue.rule_key} - {issue.message}")

```

### 5.2 动态应用安全测试(DAST)

动态应用安全测试(DAST)工具通过模拟攻击者的行为来测试正在运行的应用程序。这些工具通常使用模糊测试、SQL注入和跨站点脚本(XSS)等技术来发现漏洞。

**优点:**

- 可以检测运行时错误和依赖外部数据的漏洞

- 提供详细的攻击场景和漏洞利用信息

- 易于使用,无需深入了解代码

**缺点:**

- 可能产生误报,需要人工审查

- 无法识别所有类型的安全漏洞

**示例:**

- OWASP ZAP

- Burp Suite

- Acunetix

**代码示例:**

```bash

# 使用 OWASP ZAP 进行 DAST

zap-cli -cmd -quickScan -url "http://localhost:8080"

```

### 5.3 渗透测试

渗透测试是一种手动安全评估,由经过认证的安全专家执行。渗透测试人员使用各种技术来尝试攻击应用程序并发现漏洞。

**优点:**

- 最全面的安全评估方法

- 可以检测所有类型的安全漏洞

- 提供详细的报告和建议

**缺点:**

- 昂贵且耗时

- 需要高技能的安全专家

**示例:**

- 聘请外部渗透测试公司

- 使用内部安全团队进行渗透测试

# 6. 安全优化最佳实践

### 6.1 安全开发生命周期(SDL)

安全开发生命周期(SDL)是一种系统化的过程,旨在将安全考虑因素融入软件开发的各个阶段。SDL 框架提供了指导和最佳实践,以帮助开发人员构建更安全的应用程序。

### 6.2 安全代码审查和测试

安全代码审查和测试是识别和修复代码中安全漏洞的关键步骤。代码审查涉及人工检查代码以查找潜在的漏洞,而测试则使用自动化工具和技术来检测运行时漏洞。

### 6.3 持续安全监控和更新

持续安全监控和更新对于保持应用程序安全至关重要。监控系统可以检测可疑活动和潜在威胁,而更新可以修补已发现的漏洞并实施新的安全措施。

**代码块:**

```python

# 持续安全监控示例

import boto3

# 创建 CloudWatch Events 规则以监视 CloudTrail 日志

event_rule = boto3.client('events').put_rule(

Name='CloudTrail-Monitoring',

EventPattern='{

"source": ["aws.cloudtrail"],

"detail-type": ["AWS API Call via CloudTrail"]

}'

)

# 创建 Lambda 函数来处理 CloudWatch Events

lambda_function = boto3.client('lambda').create_function(

FunctionName='CloudTrail-Monitor',

Runtime='python3.9',

Handler='lambda_handler',

Code={

'ZipFile': open('lambda_handler.zip', 'rb').read()

},

Role='arn:aws:iam::123456789012:role/lambda-role'

)

# 将 CloudWatch Events 规则与 Lambda 函数关联

boto3.client('events').put_targets(

Rule=event_rule['RuleArn'],

Targets=[

{

'Id': 'CloudTrail-Monitor-Target',

'Arn': lambda_function['FunctionArn']

}

]

)

```

**表:安全代码审查清单**

| 检查项 | 描述 |

|---|---|

| 输入验证 | 检查输入是否经过适当验证以防止恶意输入 |

| 输出编码 | 检查输出是否经过编码以防止跨站点脚本攻击 |

| 缓冲区溢出 | 检查代码是否存在可能导致缓冲区溢出的情况 |

| SQL 注入 | 检查代码是否存在可能导致 SQL 注入的漏洞 |

| 代码混淆 | 检查代码是否已混淆以防止逆向工程 |

0

0