SSL_TLS握手详解:在Java HTTP客户端中建立安全连接的必学知识

发布时间: 2024-09-28 01:10:48 阅读量: 30 订阅数: 21

# 1. SSL/TLS握手概念基础

## 1.1 什么是SSL/TLS握手?

SSL/TLS握手是建立加密通信通道的过程,用于在不安全的网络中安全地交换密钥信息。这个过程对于保护数据传输的机密性和完整性至关重要。握手阶段通常发生在客户端与服务器的初始通信中。

## 1.2 SSL/TLS握手的重要性

握手确保了通信双方的身份验证、密钥交换和加密参数的协商,从而能够有效防止中间人攻击。此外,握手协议还负责验证服务器的证书有效性,是建立安全连接的基石。

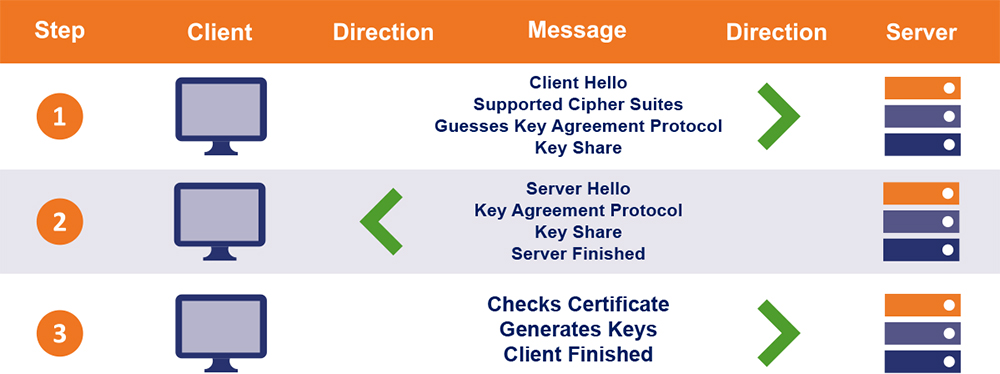

## 1.3 握手步骤简述

握手过程大致可以分为以下几个步骤:客户端发送“Client Hello”消息开始握手,服务器响应“Server Hello”,随后双方通过一系列消息交换完成密钥的协商和认证,最终建立起一个加密通道。下文将详细探讨每一个环节。

# 2. Java HTTP客户端与SSL/TLS

### 2.1 Java HTTP客户端概述

#### 2.1.1 Java HTTP客户端的类型和选择

Java提供了多种HTTP客户端库来处理网络请求。较老的`HttpURLConnection`类自JDK 1.1起就存在,而`HttpClient`是在JDK 1.4中引入的。随着Java 11的发布,引入了一个全新的`HttpClient`实现,即基于Java 9中引入的`HttpClient`。在选择使用哪一个HTTP客户端时,需要考虑几个因素,如API的现代性和功能、性能以及支持的HTTP协议的版本等。

**现代`HttpClient`**(Java 11及以上版本)

```java

HttpClient httpClient = HttpClient.newHttpClient();

```

*优点:* 支持异步请求,现代的HTTP/2和WebSocket支持,灵活的拦截器架构。

*缺点:* Java 11的特性,在Java 8或更早版本中不可用。

**旧版`HttpClient`**(Java 8及以下版本)

```java

HttpClient httpClient = HttpClients.createDefault();

```

*优点:* 适用于Java 8或更早版本,API相对简单。

*缺点:* 功能较新实现有限,不支持HTTP/2。

**`HttpURLConnection`**

```java

URL url = new URL("***");

HttpURLConnection connection = (HttpURLConnection) url.openConnection();

```

*优点:* 无需额外库,从JDK 1.1开始就存在。

*缺点:* API古老且较难使用,功能有限。

在选择客户端时,如果您的应用程序运行在Java 11或更新版本上,推荐使用现代的`HttpClient`。对于较旧的应用,您可以选择旧版`HttpClient`或者`HttpURLConnection`,虽然这可能意味着牺牲一些现代HTTP特性。

### 2.1.2 Java HTTP客户端的初始化

无论选择哪种HTTP客户端,初始化都是创建网络通信能力的第一步。这一步涉及配置客户端的默认参数,如超时时间、代理设置等。

#### 使用`HttpClient`的示例

```java

// 创建一个默认的HttpClient实例

HttpClient client = HttpClient.newHttpClient();

// 使用ClientBuilder来自定义配置

HttpClient client = HttpClient.newBuilder()

.connectTimeout(Duration.ofSeconds(10)) // 设置连接超时时间

.proxy(ProxySelector.getDefault()) // 使用默认的代理选择器

.build();

```

#### 使用`HttpURLConnection`的示例

```java

URL url = new URL("***");

HttpURLConnection connection = (HttpURLConnection) url.openConnection();

connection.setRequestMethod("GET");

connection.setConnectTimeout(10000); // 设置连接超时时间(毫秒)

```

初始化时的配置对客户端的后续使用具有深远的影响。比如,在网络环境多变的条件下,合理的超时设置能够避免客户端在面对网络延迟时的长时间等待。

### 2.2 SSL/TLS在Java中的实现机制

#### 2.2.1 Java加密扩展(JCE)

Java加密扩展(Java Cryptography Extension,JCE)是Java平台上处理加密、密钥生成、密钥协商等安全服务的一个扩展API。JCE定义了一套丰富的加密算法的接口,并允许不同的加密服务提供者(Cryptographic Service Providers,CSPs)来实现这些接口。

```java

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding", "SunJCE");

```

上述代码演示了如何使用JCE来创建一个`Cipher`对象,它用于加密和解密数据。`getInstance`方法中第一个参数指定了加密算法的名称,第二个参数指定了服务提供者。

JCE作为Java平台的一部分,自动应用于Java HTTP客户端的所有安全通信中。无论是SSL/TLS握手阶段的密钥交换,还是之后的加密数据传输,JCE都扮演着核心角色。

#### 2.2.2 Java安全套接字扩展(JSSE)

Java安全套接字扩展(Java Secure Socket Extension,JSSE)是Java平台上专门处理SSL/TLS协议的API。JSSE提供了一套用于安全通信的套接字实现,包括SSLv3、TLSv1.0、TLSv1.1、TLSv1.2以及TLSv1.3。JSSE在HTTP客户端和服务器之间的通信中保证了传输数据的机密性和完整性。

```java

SSLContext sslContext = SSLContext.getInstance("TLSv1.2");

sslContext.init(null, trustManager, new SecureRandom());

SSLSocketFactory ssf = sslContext.getSocketFactory();

```

JSSE的使用涉及到SSLContext的初始化,它需要一个SSL协议版本和一组信任管理器(trust managers),这些信任管理器定义了客户端将信任哪些服务器的证书。`SSF`是基于SSLContext生成的套接字工厂,可以创建`SSLSocket`实例,这些套接字可以处理SSL/TLS协议的加密通信。

通过JSSE,Java HTTP客户端能够在握手过程中与服务器协商加密参数,并在通信过程中保护数据不被窃听或篡改。

### 2.3 SSL/TLS版本和安全性

#### 2.3.1 SSL/TLS的迭代历史

SSL/TLS协议随着时间的推移经历了多次迭代,每一代都试图修正前一代的安全缺陷,并引入新的安全特性。SSL(Secure Sockets Layer)和TLS(Transport Layer Security)的迭代包括但不限于SSL 2.0、SSL 3.0、TLS 1.0、TLS 1.1、TLS 1.2、TLS 1.3。

| 版本 | 发布年份 | 关键变更和提升 | 安全性考量 |

| ------- | -------- | --------------------------------------- | ---------------------------------------- |

| SSL 3.0 | 1996年 | 增加了对数据完整性的支持 | 存在严重缺陷,建议不再使用 |

| TLS 1.0 | 1999年 | 从SSL 3.0升级而来,增加了更多加密算法 | 存在BEAST攻击风险,建议升级到更高版本 |

| TLS 1.1 | 2006年 | 修正了一些协议漏洞 | 已废弃,建议使用TLS 1.2或更高版本 |

| TLS 1.2 | 2008年 | 重要的安全改进,标准化加密套件 | 目前使用最广泛的安全协议版本 |

| TLS 1.3 | 2018年 | 显著提升性能,减少握手阶段的交互次数 | 推荐使用的最新版本,提供了更高的安全性 |

#### 2.3.2 选择合适的SSL/TLS版本

选择SSL/TLS版本应该综合考虑客户端和服务器的支持范围、安全性以及性能。在2023年,TLS 1.2和TLS 1.3是推荐使用的两个版本,它们提供了强大的加密算法和更完善的协议特性。TLS 1.3相比TLS 1.2,虽然在某些老旧设备上可能存在兼容性问题,但它显著减少了握手过程中的往返次数(RTT),从而改善了性能和降低了延迟。

**选择合适版本的建议**

- **支持**:检查客户端和服务器支持的TLS版本,选择它们共同支持的最高版本。

- **安全性**:避免使用已知存在安全问题的版本,如SSL 3.0和TLS 1.0。

- **性能**:在支持的情况下优先使用TLS 1.3,因为它提供了更快的握手速度。

- **兼容性**:根据客户端和服务器的实际环境和需求,考虑是否需要回退到较低的版本以保持兼容性。

综上所述,合理的版本选择对于确保通信的安全性和性能至关重要。开发者应时刻关注TLS的最新动态,并根据具体情况适时升级到更安全的版本。

# 3. SSL/TLS握手流程解析

## 3.1 握手前的准备阶段

### 3.1.1 客户端和服务器的Hello消息

SSL/TLS握手的第一步是客户端和服务器之间交换“Hello”消息,这些消息是建立安全连接的基础。客户端发送“Client Hello”消息,它包括客户端支持的TLS版本、支持的加密套件列表以及一个客户端生成的随机数(Client Random)。这个随机数将用于后续的密钥生成过程。

服务器回复“Server Hello”消息,选择客户端支持的一个TLS版本和加密套件,并提供服务器生成的随机数(Server Random)。选择的加密套件将决定后续握手过程中的密钥交换、消息认证和加密算法。

```

// 客户端代码示例

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, null, null);

SSLSocketFactory factory = ctx.getSocketFactory();

SSLSocket socket = (SSLSocket) factory.createSocket("***", 443);

// 发送Client Hello

// 服务器代码示例

SSLServerSocketFactory factory = (SSLServerSocketFactory) SSLServerSocketFactory.getDefault();

SSLServerSocket serverSocket = (SSLServerSocket) factory.createServerSocket(443);

SSLSocket socket = (SSLSocket) serverSocket.accept();

// 接收Client Hello并发送Server Hello

```

### 3.1.2 密钥交换算法的选择

在“Hello”消息交换之后

0

0