【TortoiseSVN安全防护指南】

摘要

TortoiseSVN作为常用的版本控制系统,其安全配置和最佳实践对于保护软件项目的代码库至关重要。本文介绍了TortoiseSVN的基本安全设置、高级安全配置、安全漏洞案例分析、安全增强插件与工具、企业环境中的安全实践,以及对TortoiseSVN未来安全趋势的展望。文章强调了认证机制、安全传输、钩子策略、环境变量管理、网络隔离、日志审计等安全措施的重要性,并通过真实环境中的安全事件案例,探讨了漏洞预防、应急响应以及安全策略的制定。最后,本文指出了安全技术的发展方向,社区的协作作用,以及持续学习和安全意识在企业中的重要性。

关键字

版本控制;TortoiseSVN;安全风险;认证机制;漏洞预防;安全审计;安全增强插件;企业安全策略

参考资源链接:TortoiseSVN 1.14.3:完整客户端及中文包下载

1. TortoiseSVN简介及安全风险分析

1.1 TortoiseSVN概述

TortoiseSVN是一款开源的版本控制系统,是Subversion(SVN)的客户端,广泛应用于软件开发中,用于管理代码的历史版本。它提供了图形界面,使得版本控制操作更为直观简便,成为众多开发者在日常工作中不可或缺的工具之一。

1.2 安全性重要性分析

尽管TortoiseSVN在版本控制方面表现出色,但是任何软件都可能存在安全隐患,这对于企业的代码安全和个人隐私保护提出了挑战。在没有适当的安全措施的情况下,敏感信息可能暴露给未经授权的访问,甚至有可能遭受恶意攻击。

1.3 安全风险和潜在威胁

针对TortoiseSVN的安全风险,主要可以从几个方面进行分析:软件本身可能存在的漏洞、配置不当导致的安全漏洞、用户操作习惯带来的风险以及外部攻击者利用漏洞发起的攻击等。了解这些风险并采取相应措施,对于保护开发环境和数据的安全至关重要。接下来的章节将深入探讨TortoiseSVN的安全设置和实践,以及如何应对可能的安全事件。

2. TortoiseSVN安全设置和最佳实践

TortoiseSVN作为一种流行的Subversion客户端,是IT专业人员用于版本控制和代码管理的重要工具。本章节重点探讨了如何通过TortoiseSVN实施安全措施,以及采用哪些最佳实践来保护代码库的安全。

2.1 基本安全设置

2.1.1 认证机制和权限管理

TortoiseSVN的安全基础始于认证机制和权限管理。在配置SVN服务器时,管理员需要创建用户账户,并为每个用户分配适当的权限。这些权限确定用户可以执行哪些操作,如读取、写入、提交更改等。

为确保最佳安全性,建议使用强密码策略,并定期更新密码。管理员还可以利用外部认证系统如LDAP或Active Directory来管理用户认证,以提高安全性。

代码逻辑解读:

下面的代码示例展示了如何在Apache服务器上配置SVN用户认证。

- # Apache SVN 配置示例

- AuthType Basic

- AuthName "Subversion Repository"

- AuthUserFile /path/to/svn-auth-file

- Require valid-user

在上述代码中,AuthType 指定了认证类型为基本认证。AuthName 定义了认证窗口的标题。AuthUserFile 指向了存储用户名和密码的文件。Require valid-user 表明任何在该文件中有记录的用户都可以通过认证。

2.1.2 安全传输和SSL/TLS配置

为了防止敏感数据在传输过程中被截获,应确保TortoiseSVN使用安全传输协议。SSL/TLS是一种广泛使用的加密技术,可以用来保护数据传输的安全。

服务器端需要配置SSL证书,并确保所有通信都通过HTTPS协议进行。客户端在连接到SVN服务器时,需要验证SSL证书的有效性。

代码逻辑解读:

在配置SSL/TLS时,需要在服务器配置文件中指定证书和密钥的位置。

- # Apache SVN SSL/TLS 配置示例

- SSLEngine on

- SSLCertificateFile /path/to/server.crt

- SSLCertificateKeyFile /path/to/server.key

这里,SSLEngine on 启用了SSL引擎。SSLCertificateFile 指定了服务器证书的位置,而SSLCertificateKeyFile 指定了相应的私钥位置。这确保了所有通过Apache服务器的SVN通信都被加密。

2.2 高级安全配置

2.2.1 钩子(Hooks)安全策略

钩子是SVN服务器上运行的脚本,它们在特定的仓库事件发生时触发。这为增强安全性提供了一个机会,例如,通过创建提交钩子来强制执行代码审查或确保提交信息的完整性。

在创建钩子时,应小心处理权限问题。钩子脚本应该拥有足够的权限执行其功能,但不应被赋予过多的权限,以避免安全漏洞。

代码逻辑解读:

以下是一个简单的提交钩子示例,用于检查提交信息是否包含特定的关键字。

在此脚本中,$1代表传递给脚本的第一个参数,即提交信息。脚本会检查提交信息中是否包含预定义的关键字,如果没有,提交将被拒绝。

2.2.2 环境变量和服务器安全

环境变量是在SVN服务器上设置的参数,这些参数可以影响SVN服务器的行为。正确配置这些变量对于安全性至关重要。

在SVN服务器配置文件中,可以设置如SVNPATH、SVN_ADMINS等环境变量。例如,SVN_ADMINS定义了哪些用户具有管理员权限。此外,确保不要暴露任何敏感信息在错误消息或日志中,这可能被恶意用户利用。

2.2.3 网络隔离和访问控制

在复杂的IT环境中,网络隔离是保护关键系统和数据的重要手段。通过创建子网和专用网络,可以限制对SVN服务器的访问,从而提高安全性。

在Apache配置文件中,可以使用Require ip指令来限制对特定IP地址或IP范围的访问。此外,还可以使用防火墙规则来进一步控制对SVN服务器的网络访问。

代码逻辑解读:

以下示例展示了如何在Apache配置中限制SVN服务器的访问。

- # Apache SVN 访问控制配置示例

- <Directory /path/to/svn-repository>

- Require ip 192.168.1.0/24

- </Directory>

在这个配置中,<Directory>指令指向SVN仓库的路径。Require ip指令限制了只有来自192.168.1.0/24子网的IP地址可以访问这个目录。

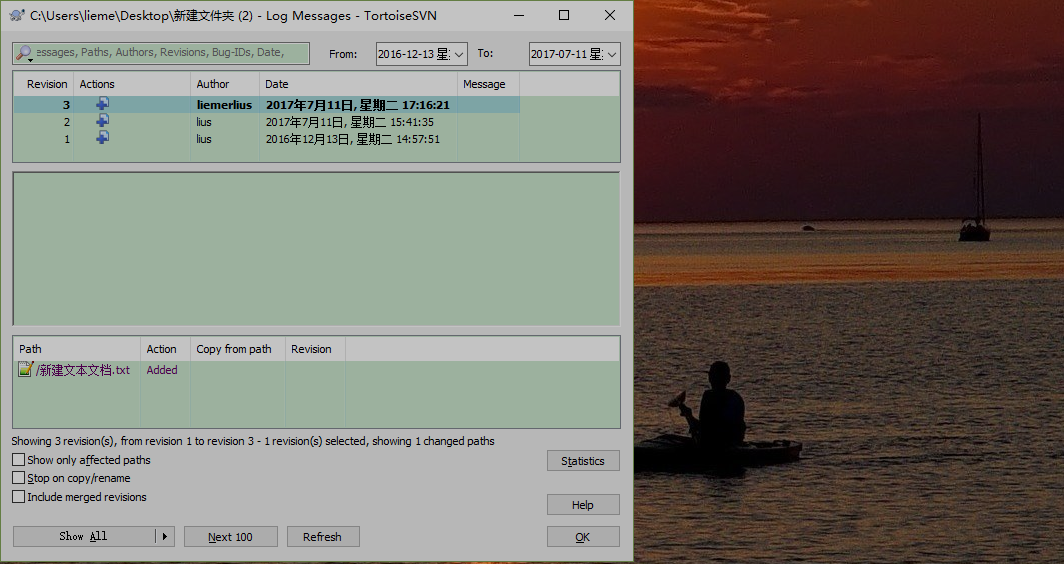

2.3 日志管理和安全审计

2.3.1 审计日志的作用和配置

审计日志是记录谁何时对SVN仓库执行了哪些操作的宝贵资源。通过分析这些日志,管理员可以跟踪恶意活动,并确保责任可追溯。

在SVN服务器上,审计日志应该被启用并且得到恰当的配置。管理员可以设置日志级别,以记录详细的访问和操作信息。

代码逻辑解读:

Apache的SVN配置中,可以启用和配置审计日志:

- # Apache SVN 审计日志配置示例

- LogFormat "%h %l %u %t \"%r\" %>s %b" common

- CustomLog logs/svn_access_log common

在这个配置中,LogFormat定义了日志格式,而CustomLog指令指定了日志文件的存储位置和格式。

2.3.2 日志分析和异常行为检测

日志分析对于发现和响应潜在的安全事件至关重要。通过检查审计日志,管理员可以发现异常行为,比如频繁的错误访问尝试或未授权的提交。

借助专门的日志分析工具,如svnsync或第三方日志分析软件,管理员可以自动化日志的监控和分析过程。

代码逻辑解读:

管理员可以编写脚本来分析日志文件,寻找特定模式或异常。例如:

- # 日志分析脚本示例

- LOG_FILE=/path/to/svn_access_log

- # 分析日志文件,寻找重复失败的认证尝试

- awk '/F