【系统安全与防护】:Linux安全策略实施的6个步骤

1. Linux安全策略概述

Linux作为一个强大的操作系统,在服务器管理和网络服务领域占据着举足轻重的地位。随着网络技术的发展和安全威胁的日益增加,制定一套行之有效的安全策略对于保证系统的稳定运行和信息安全变得尤为重要。本章将概述Linux系统安全的必要性,以及安全策略对于防止安全漏洞和攻击的重要性。

在接下来的章节中,我们将深入探讨系统的加固步骤、高级安全配置、恶意软件的防范与响应,以及数据保护和灾难恢复策略。这些内容将帮助IT专业人员和系统管理员们构建一个安全可靠的Linux环境。

2. 系统加固基础步骤

2.1 系统更新与补丁管理

系统更新和补丁管理是保障Linux系统安全的基石,它确保了系统中的软件始终保持最新状态,从而修复已知的安全漏洞。自动化更新流程能够简化维护工作,而补丁的兼容性与风险评估则确保更新不会影响系统的正常运行。

2.1.1 自动化更新流程

自动化更新流程可依赖于如cron作业的计划任务,或使用系统包管理器的特定工具如Debian系列的unattended-upgrades包,或者Red Hat系列的yum-cron工具。

以Debian系统为例,安装并配置unattended-upgrades步骤如下:

- 安装unattended-upgrades包:

- sudo apt update

- sudo apt install unattended-upgrades

- 配置自动更新,在

/etc/apt/apt.conf.d/50unattended-upgrades中设置允许自动更新的包类型,例如:

- Unattended-Upgrade::Allowed-Origins {

- "${distro_id}:${distrocodename}";

- "${distro_id}:${distrocodename}-security";

- // Extended Security Maintenance;不受限于特定版本

- // "${distro_id}:${distrocodename}-updates";

- };

- 如果需要,禁用特定的自动更新:

- Unattended-Upgrade::Package-Blacklist {

- // 指定不允许自动升级的包

- "vim";

- };

- 设置邮件通知(可选),在

/etc/apt/apt.conf.d/20auto-upgrades中:

- APT::Periodic::Update-Package-Lists "1";

- APT::Periodic::Download-Upgradeable-Packages "1";

- APT::Periodic::AutocleanInterval "7";

- APT::Periodic::Unattended-Upgrade "1";

- // 配置邮件通知

- Unattended-Upgrade::Mail "root";

- Unattended-Upgrade::MailReport "on-change";

- 重新加载守护进程或重启系统,使配置生效:

- sudo systemctl restart unattended-upgrades

2.1.2 补丁兼容性与风险评估

在实施自动更新之前,对补丁进行兼容性与风险评估是非常关键的步骤。系统管理员需要评估新补丁是否可能与其他软件包冲突,以及更新是否会带来任何新的安全风险。

补丁兼容性评估通常涉及以下步骤:

- 阅读补丁说明和相关更新日志,以了解更改详情。

- 在非生产环境中测试更新,以验证其兼容性。

- 监控社区和供应商的安全邮件列表,评估更新可能带来的风险。

风险评估则可以通过:

- 检查补丁解决的漏洞级别和描述。

- 查看是否有其他用户报告了更新后的兼容性问题。

- 利用安全评估工具或服务来分析潜在风险。

2.2 用户账户管理与控制

在Linux系统中,遵循最小权限原则实施用户账户管理是保护系统不受未授权访问的关键措施。实现用户认证与授权机制是确保每个用户按照其权限进行操作的重要环节。

2.2.1 最小权限原则实施

最小权限原则(Least Privilege Principle)意味着赋予用户或进程执行其工作所必需的最低权限级别。这有助于限制对敏感资源的访问,从而降低安全风险。

实施最小权限原则的一些步骤包括:

- 为每个用户创建特定角色,根据角色分配相应的权限。

- 使用

sudo命令为用户提供临时的提升权限。 - 禁止使用root账户进行常规操作,强制使用普通用户账户进行日常工作。

- 定期审查用户的权限,撤销不再需要的权限。

- 实施强制访问控制策略,如使用SELinux或AppArmor。

2.2.2 用户认证与授权机制

用户认证是确定用户身份的过程,而授权则是允许用户访问系统资源的过程。使用sudo提供了一种灵活的方式来控制用户的认证和授权。

以配置sudo为例:

- 编辑sudo配置文件

/etc/sudoers,以添加用户权限,使用visudo命令来安全地编辑文件:

- sudo visudo

- 在文件中添加如下行,授予特定用户sudo权限:

- username ALL=(ALL:ALL) ALL

这表示username可以从任何主机(ALL)以任何用户(第一个ALL)和任何组(第二个ALL)的身份执行所有命令。

- 如果需要限制用户只能执行特定命令,可以这样配置:

- username ALL=(ALL:ALL) /usr/bin/apt-get, /usr/bin/systemctl

这允许username用户只能执行apt-get和systemctl命令。

2.2.3 实际操作示例

下面是一个将最小权限原则应用到实际环境中的例子,我们将创建一个Web服务器管理员用户,并限制其权限。

- # 创建一个新用户

- sudo adduser webadmin

- # 创建一个sudoers文件条目,限制其只能运行特定的管理命令

- sudo visudo

在/etc/sudoers文件中,我们添加以下内容:

- webadmin ALL=(ALL:ALL) NOPASSWD: /usr/sbin/service, /usr/bin/systemctl start, /usr/bin/systemctl stop, /usr/bin/apt-get

这允许webadmin用户无需密码就可以启动和停止服务、重启服务、更新包,但是不包括安装新软件包。

2.3 系统服务与端口安全

系统服务与端口安全是系统加固过程中确保只公开必要的服务和端口,以减少潜在的攻击面。本节将讨论服务启动和监听端口的审查,以及如何使用防火墙和SELinux控制访问。

2.3.1 服务启动与监听端口审查

系统管理员需要定期审查哪些服务正在运行,并识别哪些服务是不必要的。这可以通过查看正在监听的端口来完成。

要列出正在监听的端口,可以使用netstat或ss工具。例如:

- # 使用netstat

- netstat -tulnp

- # 使用ss,这是netstat的替代

- ss -tulnp

对于Debian/Ubuntu系统,使用systemctl可以直接列出所有服务及其状态:

- systemctl list-units --type=service

对于Red Hat/CentOS系统,使用service和chkconfig:

- service --status-all

- chkconfig --list

在识别出不必要的服务后,应立即停止这些服务,并根据需要将其禁用。例如,停止并禁用telnet服务:

- # 停止服务

- sudo systemctl stop telnet

- # 禁用服务,使其在重启后不会自动启动

- sudo systemctl disable telnet

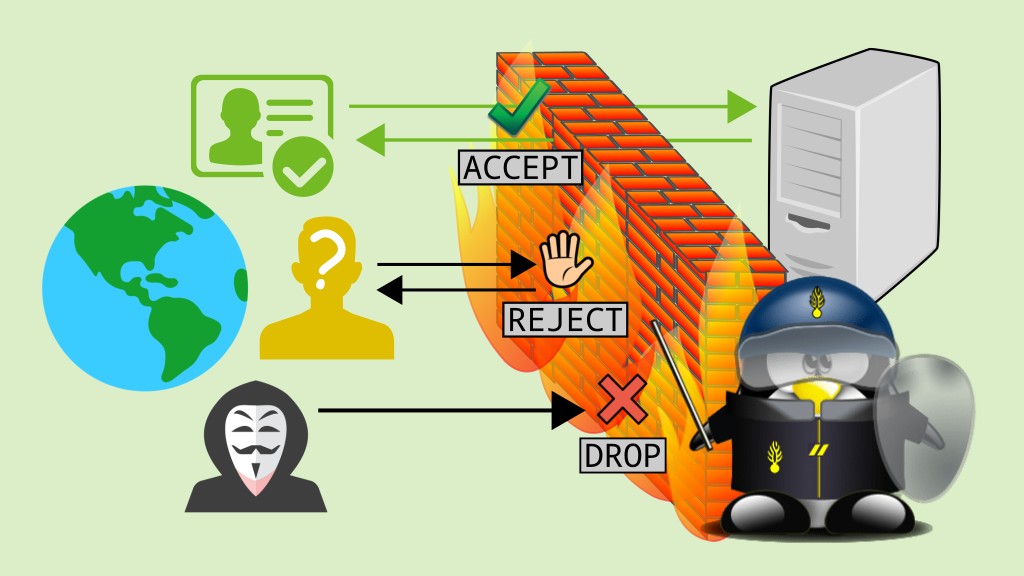

2.3.2 使用防火墙和SELinux控制访问

防火墙和SELinux(安全增强型Linux)是保护系统的关键安全组件。防火墙可以帮助阻止未授权的网络流量,而SELinux提供了一个更高级别的访问控制机制。

使用防火墙控制访问

Linux系统中最常用的防火墙是iptables。下面是一个例子,展示如何使用iptables禁止所有非授权的流量,然后允许特定服务。

首先,清空所有规则,并设置默认策略为拒绝:

- sudo iptables -F

- sudo ipt