单片机控制LED灯嵌入式系统安全漏洞分析:识别威胁,保障系统安全,点亮嵌入式新安心

发布时间: 2024-07-14 01:25:40 阅读量: 57 订阅数: 36

确保嵌入式系统的网络安全性

# 1. 单片机控制LED灯嵌入式系统概述**

嵌入式系统是一种将计算能力、存储器和输入/输出接口集成到单个芯片上的计算机系统。它通常用于控制和监控物理设备,例如单片机控制LED灯。嵌入式系统在我们的日常生活中无处不在,从智能手机到汽车再到医疗设备。

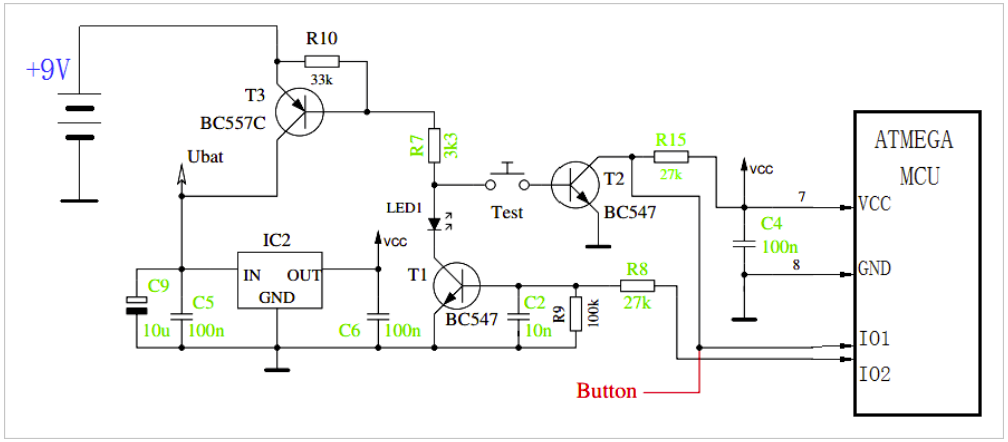

单片机控制LED灯嵌入式系统是一个简单的嵌入式系统,它使用单片机来控制LED灯。单片机是一个微型计算机,它包含一个处理器、存储器和输入/输出接口。单片机通过读取输入(例如来自按钮或传感器的数据)并根据这些输入执行动作(例如打开或关闭LED灯)来控制LED灯。

嵌入式系统安全漏洞是嵌入式系统中可能允许攻击者破坏系统或访问敏感数据的弱点。这些漏洞可能是由设计缺陷、编码错误或配置错误造成的。了解嵌入式系统安全漏洞至关重要,以便采取措施来保护系统免受攻击。

# 2. 嵌入式系统安全漏洞理论分析

嵌入式系统广泛应用于各种关键领域,如工业控制、医疗保健和交通运输。然而,这些系统也容易受到各种安全漏洞的攻击,这些漏洞可能导致系统故障、数据泄露甚至人身安全事故。因此,了解嵌入式系统安全漏洞至关重要,以便采取适当的措施来减轻风险。

### 2.1 威胁模型和漏洞类型

威胁模型描述了潜在的攻击者及其攻击目标。嵌入式系统面临的威胁模型包括:

- **外部攻击者:**通过网络或物理访问攻击系统。

- **内部攻击者:**具有系统权限的授权用户。

嵌入式系统常见的漏洞类型包括:

#### 2.1.1 缓冲区溢出

缓冲区溢出是一种内存损坏漏洞,当程序将数据写入缓冲区时,超出其预定的边界。这可能导致程序崩溃、执行任意代码或泄露敏感信息。

**示例代码:**

```c

char buffer[10];

strcpy(buffer, "Hello World!"); // 缓冲区大小为 10,但输入字符串长度为 12

```

**逻辑分析:**

`strcpy()` 函数将字符串复制到缓冲区中,但没有检查输入字符串的长度。当输入字符串长度超过缓冲区大小时,就会发生缓冲区溢出。

#### 2.1.2 注入攻击

注入攻击是一种安全漏洞,允许攻击者将恶意代码注入到应用程序中。这可以通过各种方式实现,例如 SQL 注入、命令注入和脚本注入。

**示例代码:**

```php

$query = "SELECT * FROM users WHERE username='" . $_GET['username'] . "'";

```

**逻辑分析:**

此代码从数据库中查询用户,但没有对 `$_GET['username']` 进行验证。攻击者可以通过构造恶意输入来注入 SQL 代码,从而访问或修改数据库中的数据。

#### 2.1.3 拒绝服务攻击

拒绝服务 (DoS) 攻击旨在使系统无法正常运行。这可以通过耗尽系统资源(例如 CPU 或内存)或干扰网络连接来实现。

**示例代码:**

```python

while True:

# 创建大量连接,耗尽系统资源

socket = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

socket.connect(('127.0.0.1', 80))

```

**逻辑分析:**

此代码创建一个无限循环,不断创建到本地主机的 TCP 连接。这将耗尽系统的网络资源,导致其他合法连接无法建立。

### 2.2 安全漏洞检测和评估

为了有效地保护嵌入式系统免受安全漏洞的攻击,必须对其进行检测和评估。安全漏洞检测和评估的方法包括:

#### 2.2.1 静态分析

静态分析是通过检查源代码来检测安全漏洞的一种技术。它可以识别潜在的漏洞,例如缓冲区溢出和注入攻击。

#### 2.2.2 动态分析

动态分析是通过运行程序并监控其行为来检测安全漏洞的一种技术。它可以识别运行时发生的漏洞,例如拒绝服务攻击和内存泄漏。

通过结合静态和动态分析,可以全面地检测和评估嵌入式系统中的安全漏洞。

# 3. 单片机控制LED灯嵌入式系统安全漏洞实践分析

### 3.1 缓冲区溢出漏洞分析

#### 3.1.1 漏洞成因

缓冲区溢出漏洞是由于程序在处理用户输入时,没有对输入长度进行有效检查,导致用户可以输入超出缓冲区大小的数据,从而覆盖相邻的内存区域。在单片机控制LED灯的嵌入式系统中,缓冲区溢出漏洞可能发生在接收用户输入的函数中,例如串口接收函数或键盘输入函

0

0