【Python字符串格式化安全课】:防范注入攻击与格式化字符串漏洞

发布时间: 2024-09-19 22:09:23 阅读量: 146 订阅数: 35

Python字符串格式化输出方法分析

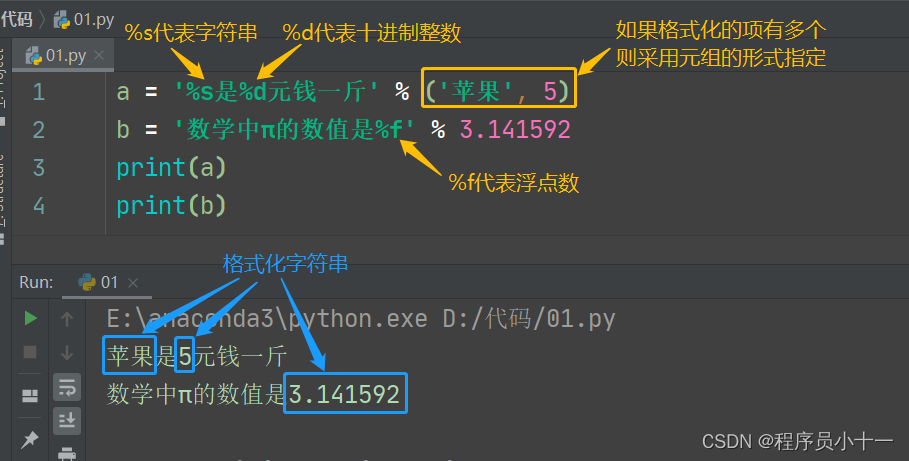

# 1. Python字符串格式化的基础

在Python编程中,字符串格式化是一个核心概念,允许我们构建复杂的字符串输出。基础字符串格式化方法有多种,如通过`%`操作符、`str.format()`方法以及新近引入的f-string(格式化字符串字面量)。这些方法提供了一种灵活而强大的方式来插入变量、格式化数据并控制输出的格式。

```python

# 使用 % 操作符进行字符串格式化

greeting = "Hello, %s!" % "world"

print(greeting)

# 使用 str.format() 方法格式化字符串

name = "Alice"

age = 30

sentence = "My name is {0}, and I'm {1} years old.".format(name, age)

print(sentence)

# 使用 f-string 进行字符串格式化(适用于 Python 3.6+)

value = 10

text = f"Value is {value}"

print(text)

```

在这章中,我们将探讨这些技术背后的基础知识,理解它们的使用场景,以及它们各自的优缺点。掌握Python字符串格式化的基础是编写清晰、高效代码的重要一步,同时也为理解后续章节中格式化字符串漏洞和防范注入攻击等内容打下坚实的基础。

# 2. 格式化字符串漏洞的原理与影响

## 2.1 格式化字符串漏洞概述

### 2.1.1 漏洞定义与产生原因

格式化字符串漏洞是一种常见的安全漏洞,主要出现在C/C++等语言中,当一个程序错误地使用了不安全的格式化字符串操作时,可能会不经意间泄露内存信息,或者被执行任意代码。漏洞的产生主要基于C语言标准库函数如`printf`, `scanf`, `sprintf`, `sscanf`等使用了用户输入作为格式字符串。

格式化字符串漏洞的关键在于,这些函数将格式字符串看作指令集,当用户输入可以控制格式字符串时,就可以构造出特殊的格式化代码。这些代码能够使程序执行非预期的操作,如打印出内存中的任意数据(泄露敏感信息)或者修改内存中的值(导致程序崩溃或执行任意代码)。举个例子,如果在`printf`函数中使用用户输入作为格式字符串:

```c

printf(user_input);

```

如果用户输入`"%x %x %x"`,程序会尝试按照格式化字符串的指示,依次打印出三个十六进制数。如果程序的运行栈上没有足够匹配的参数,它会继续向栈的更深处访问数据。由于栈通常包含敏感信息(如密码、密钥、用户数据等),这就造成了信息泄露。

### 2.1.2 漏洞的常见表现形式

常见的格式化字符串漏洞表现形式包括:

- **数据泄露**:攻击者利用格式化字符串漏洞获取程序的内存数据,这可能包括敏感信息。

- **任意地址读写**:通过格式化字符串漏洞,攻击者可能读取或修改任意内存地址的数据。

- **程序崩溃**:通过特殊的格式化字符串,攻击者可能引发程序崩溃,导致拒绝服务(DoS)攻击。

- **远程代码执行**:利用漏洞,攻击者可以执行任意代码,特别是在有地址空间布局随机化(ASLR)和数据执行防止(DEP)等保护措施不足的情况下。

## 2.2 漏洞的攻击向量分析

### 2.2.1 远程代码执行

远程代码执行(RCE)是一种严重的安全漏洞,允许攻击者从远程位置执行任意代码。格式化字符串漏洞可以用于实现RCE攻击,攻击者可以利用这个漏洞来读取和修改内存数据,进而注入和执行恶意代码。

一个简单的远程代码执行攻击流程是:

1. **信息搜集**:攻击者首先尝试获取程序的内存布局信息。

2. **构建攻击载荷**:使用获取的信息,攻击者构建一个特殊的格式化字符串载荷。

3. **发送载荷**:将构建的格式化字符串通过输入发送给目标程序。

4. **执行任意代码**:程序处理格式化字符串时,会根据载荷中的指令执行内存中的数据。

### 2.2.2 数据泄露与服务拒绝

格式化字符串漏洞也可能导致数据泄露与服务拒绝(DOS)攻击。攻击者可以设计格式化字符串来泄露堆栈上敏感数据,或者通过使程序不断崩溃来拒绝服务。

在数据泄露的场景中,攻击者一般通过精心构造的格式化字符串来指定输出格式,如:

```c

printf("%s", user_input);

```

如果`user_input`是`"%x%x%x"`,则可能泄露内存中的信息,如果包含系统敏感信息,这将构成安全风险。

在服务拒绝的场景中,攻击者构造的格式化字符串可能触发无限循环,或者消耗大量系统资源,导致合法用户无法访问服务。例如,一个无限循环的格式化字符串可能如下:

```c

printf("%s%s%s%s...");

```

如果攻击者持续发送类似字符串,程序可能陷入无限循环,耗尽CPU资源。

## 2.3 防范措施的理论基础

### 2.3.1 代码审计与静态分析

防范格式化字符串漏洞的关键在于早期检测和预防。这可以通过代码审计和静态分析来实现。代码审计是检查代码是否符合安全标准的过程,而静态分析则是使用工具自动扫描代码,以查找潜在的安全漏洞。

静态分析工具,如Flawfinder、Checkmarx、Fortify等,可以检查源代码中的漏洞模式。通过这些工具,开发者可以在不运行代码的情况下识别潜在的格式化字符串漏洞。例如,如果工具发现`printf`函数的参数与格式字符串不匹配,它会提示开发者检查该部分代码。

### 2.3.2 动态防御机制

动态防御机制是指在程序运行时采取的防御措施。其核心思想是在程序运行阶段检测和防止攻击。一种常见的方法是利用运行时检测库,如Libsafe,它可以拦截并安全处理危险的函数调用。Libsafe会自动检测到使用了易受格式化字符串攻击的函数,并安全地处理它们。

除此之外,许多现代操作系统提供了地址空间布局随机化(ASLR)和数据执行防止(DEP)等安全机制,可以显著减少格式化字符串漏洞带来的风险。这些机制能够在一定程度上防止攻击者利用漏洞执行任意代码。

在本章节中,我们深入了解了格式化字符串漏洞的定义、产生原因,以及其对系统安全构成的影响。接下来,我们将探讨如何在Python中防范注入攻击,以及相关最佳实践。

# 3. Python中防范注入攻击的最佳实践

在当今的软件开发领域,注入攻击是最常见的安全威胁之一。这类攻击的共同点在于它们都是利用了软件对用户输入的处理不当。在Python中,虽然通过使用内置的函数和方法可以在很大程度上防范注入攻击,但是开发者还是需要了解攻击的工作原理,从而采取正确的防御措施。本章节将探讨如何使用Python来安全地进行字符串格式化和参数化查询,以及如何正确处理错误和记录日志,以此来防范注入攻击。

## 3.1 安全的字符串格式化方法

字符串格式化是编程中的一项基础功能,它允许我们创建格式化的字符串,用于输出或者数据处理。Python提供了多种字符串格式化的技术,其中一些方法比其他方法更加安全。

### 3.1.1 使用str.format()方法

从Python 2.6开始,`str.format()`方法被引入,它提供了一种更灵活的字符串格式化方式。使用`str.format()`方法时,我们可以明确地指出字符串中的占位符,并将变量或表达式作为参数传递给`format()`函数。

```python

name = "Alice"

age = 30

message = "Hel

```

0

0