【HDFS NameNode安全加固】:全方位防御措施,确保集群安全无虞

发布时间: 2024-10-28 17:52:28 阅读量: 31 订阅数: 40

【HDFS篇09】集群安全模式1

# 1. HDFS NameNode的基本概念与安全挑战

## Hadoop分布式文件系统(HDFS)简介

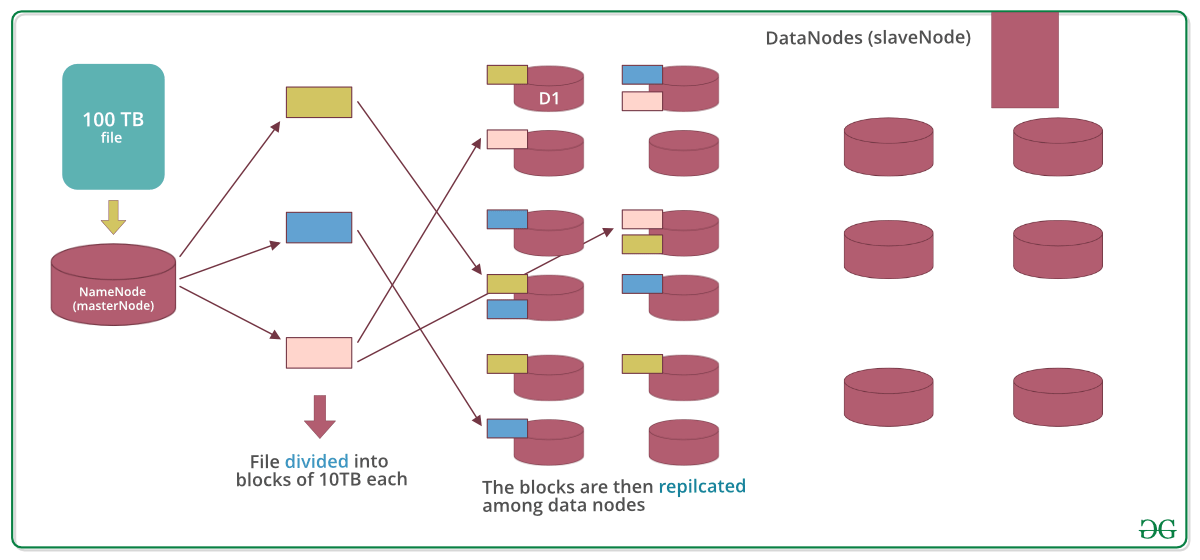

Hadoop分布式文件系统(HDFS)是大数据存储的基石,它是专为运行在通用硬件上的分布式存储设计的。在HDFS中,NameNode是集群的主节点,负责管理文件系统的命名空间,记录每个文件中各个块所在的数据节点(DataNode)。

## NameNode的核心职责

NameNode负责存储文件系统的元数据信息,包括文件目录结构、文件属性以及每个文件的块列表和块位置信息。在数据存储和检索过程中,NameNode起到协调和控制的作用,指导客户端访问正确的DataNode以完成读写操作。

## NameNode面临的安全挑战

尽管NameNode对于HDFS来说至关重要,但它也面临着多重安全挑战。包括数据完整性问题、未经授权访问、恶意攻击等。因此,加强NameNode的安全防护,是确保HDFS稳定运行和数据安全的关键。

> 注意:Hadoop社区不断推动安全特性的集成,比如Kerberos认证和KMS密钥管理等,以应对上述挑战。

# 2. HDFS NameNode的身份验证和授权机制

身份验证和授权是确保Hadoop分布式文件系统(HDFS)安全的关键组成部分。这一章节将详细介绍HDFS NameNode如何保护数据,以及如何确保只有经过认证和授权的用户和应用程序才能访问和管理数据。

## 2.1 身份验证的基础原理

### 2.1.1 Kerberos认证流程详解

Kerberos是一种网络身份验证协议,其核心思想在于以可信的第三方(密钥分发中心KDC)为基础的认证服务。用户通过Kerberos进行认证时,会经历以下步骤:

1. **初始票据请求**:客户端向KDC发送一个请求,请求与服务端(Service Principal)通信的票据。

2. **票据授权票据(TGT)**:KDC向客户端提供一个票据授权票据(TGT),这个票据将用于接下来的服务认证。

3. **服务票据请求**:客户端持TGT向KDC请求对应服务的票据。

4. **服务票据**:KDC响应客户端请求,提供一个票据,该票据用于证明客户端拥有访问服务的权限。

5. **服务访问**:客户端持服务票据,与服务端进行通信。服务端验证票据的真实性,确认客户端身份后,允许客户端访问。

以上流程的目的是确保通信双方的身份被验证,而且通信内容被加密以保护隐私。

### 2.1.2 服务级别认证的配置与实施

HDFS NameNode要求客户端和DataNode之间通过服务级别认证(Service-Level Authentication)建立安全连接。配置步骤包括:

1. **配置Kerberos**:确保整个Hadoop集群中的所有服务(如NameNode, DataNode, ResourceManager等)已经正确配置了Kerberos认证。

2. **启动服务**:以安全模式启动NameNode和DataNode。例如,在启动DataNode时使用以下命令:

```

hdfs --daemon datanode

```

此时,DataNode会尝试使用配置文件中的Kerberos凭据来获取TGT,并请求服务票据以访问NameNode。

3. **验证连接**:确认客户端与NameNode之间的通信是加密的,并验证DataNode是否能够成功注册到NameNode上。

## 2.2 授权机制的工作原理

### 2.2.1 HDFS权限模型概述

HDFS的权限模型建立在UNIX文件权限模型之上,但有其特定的扩展。它主要包含以下权限类型:

- **读(Read)**:可列出目录内容或读取文件数据。

- **写(Write)**:可创建、删除和修改文件。

- **执行(Execute)**:可访问子目录内容或运行应用程序。

HDFS使用用户、组和其它来分配这些权限。NameNode负责维护文件系统的访问控制列表(ACLs),用来定义哪些用户或组对哪些资源有哪种权限。

### 2.2.2 实现基于角色的访问控制

为了简化权限管理,HDFS支持基于角色的访问控制。角色可以映射到一组预定义的权限集合。HDFS通过角色将权限分配给用户,这样管理员就可以根据用户的角色来管理权限,而不是单独为每个用户配置权限。

一个常见的操作步骤是创建角色和分配权限:

1. 创建角色:

```sh

hdfs dfsadmin -addToAcl -role role1 -users user1

```

2. 为角色分配权限:

```sh

hdfs dfs -setfacl -m role:role1:rwx /dir

```

## 2.3 高级安全特性配置

### 2.3.1 通过KMS管理密钥

密钥管理服务器(Key Management Server, KMS)是Hadoop安全框架的一部分,用于管理HDFS的加密密钥。在配置KMS时,需要考虑的关键点包括:

- **密钥存储**:KMS支持多种密钥存储方式,比如JCEKS, Hadoop KeyStore等。

- **访问控制**:KMS的访问需要被严格限制,仅允许授权的服务和用户访问。

启用KMS并进行配置的命令大致如下:

```sh

hadoop key-management-tool --command generate --path /hadoop/keys --keyname mykey

```

### 2.3.2 安全模式与数据块加密技术

安全模式涉及在写入和读取HDFS数据时对数据块进行加密和解密。此过程需要HDFS客户端、DataNode和KMS协作完成。以下是一些关键步骤:

1. **启动安全模式**:在hdfs-site.xml配置文件中设置dfs.encrypt.data transfers为true以启用安全模式。

2. **生成密钥**:KMS生成数据加密密钥(Data Encryption Key, DEK)。

3. **加密数据**:客户端使用DEK对数据进行加密,然后将加密的数据块发送到DataNode。

4. **数据传输**:DataNode间传输的数据块始终保持加密状态,确保数据在存储过程中的保密性。

5. **解密数据**:客户端请求数据时,从KMS获取DEK并解密数据块。

此加密方法提高了HDFS中数据的安全性,保护数据免遭未授权访问,尤其是在开放或不安全的网络环境中传输数据时。

# 3. HDFS NameNode的网络与通信安全

Hadoop分布式文件系统(HDFS)是构建在廉价硬件上的存储解决方案,但它对安全性的要求并未因此降低。HDFS NameNode作为整个分布式文件系统的元数据节点,是安全攻击的主要目标。在保证NameNode元数据安全的同时,确保网络和通信的安全同样至关重要。本章将深入探讨HDFS NameNode网络与通信安全的各个方面,从网络隔离策略到通信加密,再到防御机制和入侵检测系统的集成,为Hadoop环境中的数据安全提供全面的保障。

## 3.1 网络隔离策略

### 3.1.1 网络隔离的必要性分析

网络隔离是保护关键数据免受外部攻击的重要措施。HDFS NameNode是存储文件系统元数据的关键组件,如果攻击者获取了对NameNode的访问权限,他们就可以读取或修改文件系统的元数据,导致数据泄露甚至系统崩溃。通过将NameNode置于隔离网络中,可以显著降低未授权用户访问到NameNode的风险。

在隔离网络中,NameNode只与特定的DataNode或管理节点通信,减少了潜在的攻击面。此外,网络隔离有助于限制数据在不同网络区域间的流动,使得数据传输更加安全。

### 3.1.2 网络设计原则与实践案例

在设计网络隔离策略时,通常遵循最小权限原则,确保每个组件只获取完成其任务所必需的权限。例如,客户端不应该直接访问NameNode,而应通过一个代理节点或网关。以下是实施网络隔离时的一些设计原则:

- **分层网络架构**:定义清晰的网络层级,例如,可以将网络分为互联网、DMZ(非军事区)、内部网络和管理网络等。

- **访问控制列表(ACLs)**:使用ACLs来控制不同网络区域间的访问权限。

- **网络地址转换(NAT)**:隐藏内部IP地址,增强网络隐私性。

实践案例展示:

一个常见的网络隔离实践案例是,将NameNode置于两个网络隔离区域,一个是内部

0

0