【dbus在Python中的安全性分析】:保障通信安全的技巧

发布时间: 2024-10-15 03:58:52 阅读量: 43 订阅数: 38

036GraphTheory(图论) matlab代码.rar

# 1. dbus在Python中的基础概念

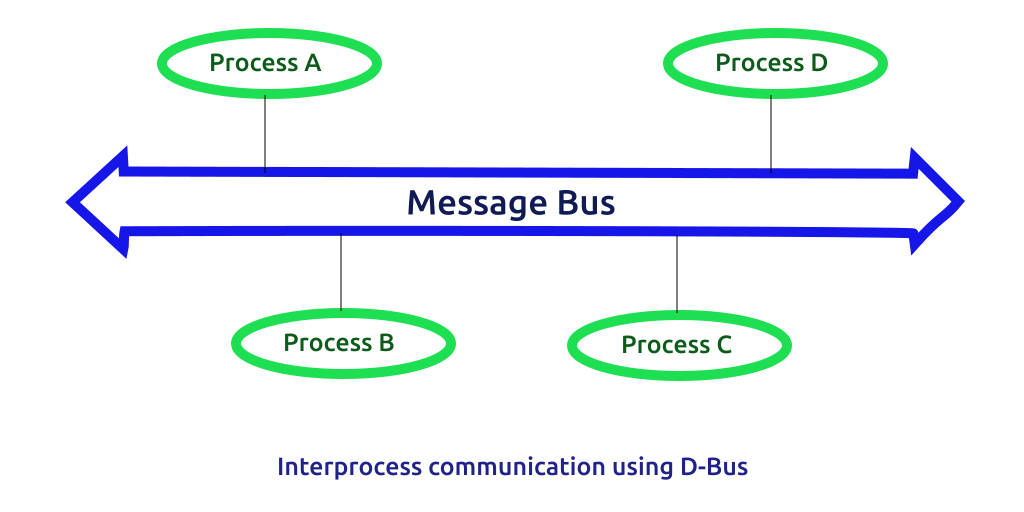

在探讨dbus在Python中的安全性之前,我们需要首先理解dbus在Python中的基础概念。DBus是一个在Linux系统中广泛应用的进程间通信(IPC)机制,它允许应用程序之间进行高效的通信。在Python中,我们可以使用第三方库如`dbus-python`来实现DBus服务的创建和访问。

## 什么是DBus?

DBus是一种标准的消息总线系统,它允许不同的程序通过发送消息来进行通信。DBus主要用于系统级的通信,比如系统守护进程之间的通信,或者应用程序与系统服务之间的通信。

### 安装dbus-python库

在Python中使用DBus之前,需要安装`dbus-python`库。可以通过pip安装:

```bash

pip install dbus-python

```

### 创建DBus服务

以下是一个简单的示例,展示如何在Python中创建一个DBus服务:

```python

import dbus

from dbus.mainloop.glib import DBusGMainLoop

# 设置主循环

DBusGMainLoop(set_as_default=True)

# 创建一个系统总线连接

bus = dbus.SystemBus()

# 获取根对象

root = bus.get_object('org.freedesktop.DBus', '/')

# 获取接口

iface = dbus.Interface(root, dbus_interface='org.freedesktop.DBus.Introspectable')

# 生成自省XML

xml = iface.Introspect()

print(xml)

```

在这个示例中,我们首先初始化了一个DBus系统总线连接,并获取了DBus的根对象。然后,我们通过该对象调用了Introspect接口,以生成自省XML。这个XML描述了当前DBus服务的功能和接口。

通过这个基础概念的介绍,我们可以为后续章节中关于dbus在Python中的安全性理论和实践打下基础。

# 2. dbus在Python中的安全性理论

在本章节中,我们将深入探讨dbus在Python中的安全性理论,这是确保通信安全性的基石。我们将从安全通信的基本理论开始,然后深入分析dbus在Python中使用的安全协议。

## 2.1 安全通信的基本理论

### 2.1.1 通信安全的重要性

在任何分布式系统中,通信安全是至关重要的。它确保了数据在传输过程中的机密性、完整性和可用性。在使用dbus进行进程间通信时,同样需要考虑这些安全性要素,以防止数据泄露、篡改和拒绝服务攻击。

### 2.1.2 dbus通信机制的安全性分析

dbus通信机制的安全性主要依赖于其底层架构和实现。dbus提供了一种机制,允许进程间通过消息传递进行交互。为了保证通信安全,dbus必须实现诸如身份验证、授权、加密和消息完整性校验等功能。我们将探讨dbus如何实现这些安全特性,以及它们在Python中的具体应用。

## 2.2 dbus在Python中的安全协议

### 2.2.1 安全协议的概念和类型

安全协议是一系列规定,用于确保通信过程中的数据安全。在dbus通信中,安全协议可能包括SSL/TLS加密、SASL认证等。这些协议在Python中的实现和应用是确保通信安全的关键。

### 2.2.2 dbus支持的安全协议

dbus支持多种安全协议,其中最常见的是使用SSL/TLS进行加密。此外,还可以通过配置dbus的认证机制来增强安全性。我们将详细讨论如何在Python中配置和使用这些安全协议。

### *.*.*.* SSL/TLS 加密

SSL/TLS协议为dbus通信提供了数据加密的功能。在Python中,可以使用`dbus-binding`库来配置SSL/TLS支持。

```python

import dbus

from dbus.mainloop.glib import DBusGMainLoop

# 设置dbus主线程循环

loop = DBusGMainLoop()

bus = dbus.SystemBus(mainloop=loop)

# 连接到远程服务(这里假设远程服务使用SSL/TLS)

bus.connect_to_bus(dbus.Bus.TYPE_SYSTEM, "tcp:host=localhost,port=12345")

```

在此代码示例中,我们使用了`dbus-binding`库连接到一个使用SSL/TLS的远程服务。`dbus-binding`库默认不启用SSL/TLS,因此需要在连接时显式指定使用SSL/TLS。

### *.*.*.* SASL 认证

SASL(简单认证和安全层)是一种认证框架,允许dbus使用不同的认证机制。在Python中,可以通过设置相应的SASL机制来增强安全性。

```python

# 配置SASL机制

bus = dbus.SystemBus(mainloop=loop)

bus.add_signal_receiver(

signal_callback,

signal_name="org.freedesktop.DBus.SASL.Sent",

sender="org.freedesktop.DBus",

path="/org/freedesktop/DBus",

interface="org.freedesktop.DBus",

bus_name="org.freedesktop.DBus"

)

# 启动dbus服务

bus.request_name("com.example.MyService")

```

在此代码示例中,我们配置了SASL机制,并启动了一个dbus服务。注意,具体的SASL机制配置需要根据实际应用场景和安全需求进行选择。

通过本章节的介绍,我们了解了dbus在Python中的安全通信理论基础,包括安全协议的概念和类型,以及如何在Python中使用这些协议。这些理论知识为我们后续章节中讨论安全性实践和挑战奠定了基础。

总结来说,dbus在Python中的安全性理论是确保通信安全性的关键。通过理解安全通信的基本理论,以及如何在Python中配置和使用安全协议,我们可以更好地保护dbus通信免受安全威胁。

# 3. dbus在Python中的安全性实践

#### 3.1 dbus通信的安全配置

##### 3.1.1 配置文件的安全设置

在本章节中,我们将深入探讨dbus在Python中的安全性实践,重点关注如何通过安全配置来强化dbus通信的安全性。首先,我们将从配置文件的安全设置开始,这是确保dbus通信安全的第一步。

在dbus的配置文件中,通常包含了多种参数,这些参数决定了dbus的行为和安全策略。例如,我们可以设置dbus服务的监听地址和端口,以及定义访问控制列表(ACL)来控制哪些用户或进程可以连接到dbus服务。

```ini

[D-Bus Service]

ListenStream=unix:tmpdir=/tmp

SystemService=/usr/libexec/dbus-daemon-systembus

```

在上述示例配置中,`ListenStream` 指定了dbus服务监听的地址和方式,这里使用了本地域套接字(unix socket)作为监听方式,并将临时目录设置为`/tmp`。`SystemService` 则指定了系统服务的路径。

**参数说明**:

- `ListenStream`: 指定dbus监听的套接字,可以是TCP端口或本地域套接字。

- `tmpdir`: 指定监听套接字的临时存储目录。

##### 3.1.2 权限控制和认证机制

除了配置文件的安全设置,权限控制和认证机制也是确保dbus通信安全的关键。dbus提供了一套灵活的权限控制机制,允许系统管理员为不同的用户或组定义访问权限。

例如,我们可以使用`dbus-daemon`的`--session`选项启动一个用户级的dbus实例,并通过配置文件定义访问控制规则。

```ini

[Policy]

Version=1

# Allow access to everyone

[Service/ExampleService]

User=root

# Only allow 'user1' to interact with this service

```

在这个配置中,`[Policy]`部分定义了访问控制的版本,而`[Service/ExampleService]`部分则为特定的服务定义了用户访问权限。

**参数说明**:

- `Version`: 指定访问控制配置文件的版本。

- `User`: 指定服务运行的用户。

这些配置文件和权限控制机制为dbus通信提供了一定程度的安全保障。然而,为了进一步强化安全性,我们还需要进行安全加固。

#### 3.2 dbus通信的安全加固

##### 3.2.1 加固工具和方法

为了进一步提高dbus通信的安全性,我们可以使用一些加固工具和方法。这些工具和方法可以帮助我们识别和修复潜在的安全漏洞,以及优化dbus服务的配置。

**加固工具示例**:

| 工具名称 | 功能描述 |

| --- | --- |

| dbus-audit | 监控dbus通信活动 |

| dbus-tls | 为dbus通信提供TLS加密 |

##### 3.2.2 加固后的安全效果评估

在完成安全加固后,我们需要评估加固措施的效果。这通常涉及到对dbus服务的监控和日志分析,以及对系统进行安全扫描,以确保加固措施已经正确实施并且效果显著。

```bash

dbus-audit monitor

```

上述命令启动`dbus-audit`工具,监控dbus的通信活动。通过分析监控日志,我们可以评估加固后的安全效果。

**参数说明**:

- `monitor`: 启动监控模式,实时显示dbus通信活动。

此外,我们还可以使用`dbus-tls`工具为dbus通信提供TLS加密,从而确保通信过程的安全性。

通过上述章节的介绍,我们了解了如何通过配置文件的安全设置和权限控制来加强dbus通信的安全性。同时,我们也探讨了如何使用加固工具和方法来进一步提升安全性,并评估加固措施的效果。在接下来的章节中,我们将深入讨论dbus在Python中的安全性挑战和解决方案。

# 4. dbus在Python中的安全性挑战和解决方案

## 4.1 面临的安全威胁和挑战

### 4.1.1 常见的安全威胁

在本章节中,我们将深入探讨dbus在Python中面临的安全威胁。这些威胁主要来源于外部攻击者对通信系统的恶意利用,包括但不限于中间人攻击、服务拒绝攻击、数据泄露等。由于dbus广泛应用于系统底层和网络通信,因此,一旦被利用,后果可能非常严重。

### 4.1.2 针对dbus通信的特殊挑战

dbus作为一种进程间通信(IPC)机制,其特殊性在于其轻量级和高效率,但这也带来了一些特殊的安全挑战。例如,由于dbus的设计初衷并非专注于安全性,因此它可能不具备足够的身份验证和加密功能,使得通信容易受到监听和篡改。此外,dbus的配置错误也可能导致未授权访问。

#### 代码块示例1:

```python

# 示例代码:错误配置的dbus服务可能导致未授权访问

import dbus

# 连接到系统bus

bus = dbus.SystemBus()

# 获取一个服务对象

try:

service = bus.get_object('org.freedesktop.DBus', '/org/freedesktop/DBus')

except dbus.DBusException as e:

print(f"无法连接到DBus服务: {e}")

else:

# 尝试获取服务属性,如果配置不当,可能无需认证即可访问

try:

properties = dbus.Interface(service, dbus_interface="org.freedesktop.DBus.Properties")

print(properties.Get('org.freedesktop.DBus', 'Version'))

except Exception as e:

print(f"访问失败: {e}")

```

在这个示例中,我们展示了如何连接到系统dbus并尝试获取一个服务的属性。如果dbus服务配置不当,任何本地用户都可能无需认证即可访问这些属性。这说明了配置不当可能导致的安全问题。

#### 表格示例:

| 安全威胁类型 | 描述 | 影响 | 防御措施 |

| --- | --- | --- | --- |

| 中间人攻击 | 攻击者拦截并篡改通信双方的消息 | 数据泄露、会话劫持 | 使用加密和身份验证机制 |

| 服务拒绝攻击 | 攻击者通过各种手段使服务不可用 | 服务中断 | 限制连接速率和并发连接数 |

| 数据泄露 | 攻击者获取敏感信息 | 机密信息损失 | 加密数据传输和存储 |

#### mermaid流程图示例:

```mermaid

graph TD

A[发起dbus连接] --> B[检查认证机制]

B -->|无| C[未授权访问]

B -->|有| D[检查加密配置]

D -->|无| E[中间人攻击风险]

D -->|有| F[安全通信]

C --> G[配置错误修复]

E --> H[加密配置优化]

F --> I[安全通信维持]

G --> I

H --> I

```

## 4.2 安全漏洞的发现和修复

### 4.2.1 漏洞发现的方法和工具

在本文中,我们将讨论如何使用一些常用的安全工具来发现dbus在Python中的安全漏洞。这些工具包括但不限于静态代码分析工具、动态分析工具以及专门针对dbus的渗透测试工具。例如,使用Valgrind检测内存泄漏,或者使用GDB跟踪程序执行以发现潜在的bug。

#### 代码块示例2:

```bash

# 使用Valgrind检测内存泄漏

valgrind --leak-check=full --show-leak-kinds=all python dbus_example.py

```

在这个示例中,我们使用了Valgrind工具来检测一个dbus示例程序中的内存泄漏问题。通过这种方式,我们可以发现一些潜在的安全漏洞。

### 4.2.2 漏洞修复的策略和步骤

在发现安全漏洞后,我们需要采取一系列策略和步骤来修复这些漏洞。这通常包括更新代码、改进配置、增加安全机制等。例如,对于dbus通信,我们可能需要增加SSL/TLS加密,或者使用更复杂的认证机制来增强通信的安全性。

#### 代码块示例3:

```python

# 示例代码:使用SSL/TLS加密dbus通信

import dbus

import dbus.mainloop.glib

# 创建GLib mainloop

dbus.mainloop.glib.DBusGMainLoop(set_as_default=True)

# 创建SSL/TLS认证器

class SSLSocket(dbus.connection.Connection):

def __init__(self, bus, mainloop, address):

super(SSLSocket, self).__init__(address)

self._mainloop = mainloop

self._bus = bus

self._ssl_context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

self._ssl_context.load_cert_chain('server.crt', 'server.key')

def connect(self):

super(SSLSocket, self).connect()

# 握手过程

# ...

# 连接到安全的DBus服务

try:

connection = SSLSocket(bus=bus, mainloop=dbus.mainloop.glib.DBusGMainLoop(), address='ssl:path/to/dbus/socket')

connection.connect()

except dbus.DBusException as e:

print(f"无法连接到安全的DBus服务: {e}")

else:

# 进行安全的DBus通信

# ...

```

在这个示例中,我们展示了如何使用SSL/TLS加密dbus通信。通过这种方式,我们可以显著提高dbus通信的安全性,防止数据在传输过程中被窃听或篡改。

总结:

本章节详细介绍了dbus在Python中的安全性挑战和解决方案,包括常见的安全威胁、漏洞发现和修复策略。通过具体的代码示例、表格和流程图,我们展示了如何在实际应用中提高dbus通信的安全性。这些内容对于IT行业和相关行业的从业者具有较高的参考价值,尤其是对于那些需要处理安全通信问题的专业人士。

# 5. dbus在Python中的安全性案例分析

## 5.1 典型案例的分析

### 5.1.1 案例背景和问题

在本章节中,我们将通过一个具体的案例来分析dbus在Python中的安全性问题。案例背景是某款使用Python开发的桌面应用程序,该程序使用dbus进行内部组件间的通信。开发者发现,尽管使用了安全协议,但是仍然出现了数据泄露的问题。

问题的核心在于,虽然dbus通信机制本身支持安全协议,但是在实际配置和使用过程中,开发者可能由于对安全配置的不熟悉或者疏忽,导致安全漏洞的产生。在本案例中,开发者没有正确配置dbus的访问控制列表(ACL),导致非授权用户可以访问敏感数据。

### 5.1.2 安全性分析和解决方案

为了深入理解这个问题,我们需要分析dbus的安全性配置和通信机制。在dbus中,安全配置主要涉及两方面:一是配置文件的安全设置,二是权限控制和认证机制。在本案例中,开发者主要失败在后者。

#### 配置文件的安全设置

配置文件通常位于`/etc/dbus-1/`目录下,其中`session.conf`文件定义了会话总线的安全设置。下面是一个配置文件的示例:

```ini

<!DOCTYPE busconfig PUBLIC

"-//freedesktop//DTD D-Bus Bus Configuration 1.0//EN"

"***">

<busconfig>

<auth>ANONYMOUS</auth>

<!-- 其他配置 -->

</busconfig>

```

在这个案例中,`<auth>`标签配置为`ANONYMOUS`,意味着任何用户都可以通过匿名认证。为了提高安全性,应该使用更严格的认证方式,比如`EXTERNAL`或`DBUS_COOKIE_SHA1`。

#### 权限控制和认证机制

权限控制和认证机制是确保dbus通信安全的关键。在dbus中,可以通过设置ACL来控制访问权限。以下是一个ACL配置的示例:

```xml

<!DOCTYPE busconfig PUBLIC

"-//freedesktop//DTD D-Bus Bus Configuration 1.0//EN"

"***">

<busconfig>

<!-- 其他配置 -->

<policy user="*">

<allow send_interface="com.example.MyInterface"/>

<deny send_interface="com.example.MySecureInterface"/>

</policy>

</busconfig>

```

在这个案例中,开发者没有正确配置ACL,导致了数据泄露。正确的做法是,对于敏感的接口,应该配置为`deny`,并只允许特定的用户或程序访问。

#### 解决方案

针对上述问题,解决方案如下:

1. 修改配置文件,设置更严格的认证方式。

2. 重新配置ACL,确保只有授权用户或程序可以访问敏感数据。

3. 进行安全测试,确保新的配置不会引入其他安全漏洞。

通过这些步骤,可以有效提升dbus通信的安全性,防止类似的数据泄露问题再次发生。

## 5.2 案例的启示和建议

### 5.2.1 案例的启示

通过这个案例,我们可以得到几个重要的启示:

1. 安全配置的重要性:即使通信机制本身支持安全协议,如果配置不当,安全漏洞仍然可能发生。

2. 权限控制的严格性:对于敏感数据,应该使用更加严格的权限控制,确保只有授权用户或程序可以访问。

3. 安全测试的必要性:在配置变更后,必须进行安全测试,确保新配置的安全性和功能性。

### 5.2.2 对dbus通信安全性的建议

针对dbus通信安全性,以下是一些具体的建议:

1. **深入理解安全配置**:开发者应该深入理解dbus的安全配置选项,包括认证方式和权限控制,确保配置的正确性和安全性。

2. **定期进行安全审计**:定期对dbus的配置进行安全审计,检查是否有潜在的安全漏洞。

3. **使用专业的安全工具**:利用专业的安全工具和方法对dbus通信进行加固和测试,如使用`dbus-daemon`命令行工具进行配置和调试。

4. **关注安全更新**:时刻关注dbus的最新安全更新和补丁,及时应用到项目中。

通过这些措施,可以有效提升dbus通信的安全性,确保应用程序的安全稳定运行。

# 6. dbus在Python中的安全性未来趋势

随着技术的不断进步,dbus在Python中的安全性也面临着新的挑战和机遇。本章将深入探讨安全性技术的最新发展趋势,以及dbus通信的未来展望。

## 6.1 安全性技术的发展趋势

### 6.1.1 安全性技术的现状

当前,安全性技术在dbus通信中的应用已经取得了一定的进展。开发者们通过实施各种安全协议和配置,来确保通信的安全性。然而,随着攻击手段的不断演变,现有的安全措施已经不能完全满足日益增长的安全需求。例如,中间人攻击、服务拒绝攻击(DoS)等安全威胁仍然存在,这要求开发者和安全专家们持续关注安全性技术的发展,并不断更新和加强安全措施。

### 6.1.2 未来的发展方向

未来,安全性技术的发展方向可能会集中在以下几个方面:

1. **增强型认证机制**:随着多因素认证(MFA)的兴起,增强型认证机制将成为保障dbus通信安全的重要手段。这种机制通常涉及密码学的多层验证,能够有效提升安全性。

2. **自动化漏洞检测**:自动化工具将在未来的发展中扮演更重要的角色。这些工具能够快速扫描和识别潜在的安全漏洞,使得安全团队能够更高效地响应安全事件。

3. **机器学习在安全中的应用**:随着机器学习技术的成熟,其在安全领域的应用也将日益广泛。例如,通过机器学习模型预测和识别异常行为,从而实现更加智能化的安全防护。

## 6.2 dbus通信的未来展望

### 6.2.1 dbus通信的发展趋势

dbus通信作为一种系统级的通信机制,其未来发展趋势将更加注重性能优化和安全性提升。随着云计算、物联网(IoT)等技术的快速发展,dbus将在更多领域得到应用。例如,在边缘计算环境中,dbus可以用来实现设备间的高效通信,这对于实时数据处理和边缘智能至关重要。

### 6.2.2 安全性在dbus通信中的角色和重要性

安全性在dbus通信中扮演着至关重要的角色。随着dbus通信在各个领域的广泛应用,其安全性问题也日益凸显。在未来,安全性不仅是一项技术要求,更是一种责任和义务。开发者和系统管理员需要不断地学习和掌握最新的安全知识,确保dbus通信的安全性。

通过本章的讨论,我们可以看到dbus在Python中的安全性技术正在不断发展,同时也面临着新的挑战。在未来,安全性将更加深入地融入到dbus通信的每一个环节中,为开发者和用户提供更加安全、可靠的通信环境。

0

0