【用户权限管理】:如何高效管理多用户对1400G扫码器的访问?专家建议全分享!

发布时间: 2024-12-18 21:07:41 订阅数: 2

SSM权限管理系统(完整可运行版)

# 摘要

随着技术的发展,用户权限管理和扫码器权限控制在多用户环境中变得越来越重要。本文首先介绍了用户权限管理的基础知识,包括权限管理的定义、重要性和多用户环境下的挑战。接着,深入探讨了基于角色、属性和条件的访问控制策略,以及实现扫码器权限管理的关键方法,例如身份验证、权限分配和权限审计。在第三章中,文章讨论了多用户环境下的高级权限管理策略,如用户行为分析、动态权限管理和法规遵循问题。技术实现层面详细说明了权限管理系统架构、管理工具选择与部署,以及数据保护策略。最后,通过案例研究展示了成功的权限管理实践和优化前后的效果对比,为组织和行业提供了最佳实践的参考。本文旨在为读者提供全面的权限管理知识,并探讨如何在多用户环境中确保扫码器的安全和有效使用。

# 关键字

用户权限管理;扫码器权限控制;访问控制策略;身份验证;权限审计;数据保护策略;合规性法规;最佳实践

参考资源链接:[Honeywell 1400G 扫码器使用教程:快速入门与设置指南](https://wenku.csdn.net/doc/2yruskkw2v?spm=1055.2635.3001.10343)

# 1. 用户权限管理基础

在数字化时代,用户权限管理是维护数据安全、保障合规性以及实现高效访问控制的重要环节。它不仅仅涉及技术实现,还关系到企业的运营策略和风险管理。

## 1.1 权限管理的定义和重要性

权限管理的定义可被理解为一系列确保用户根据既定规则获取、修改或删除数据的过程和实践。它确保了信息资产的安全性、完整性和可用性,同时保障了数据隐私和合规性。良好的权限管理是组织能够防止未授权访问和数据泄露的关键。

## 1.2 多用户环境下的权限挑战

在多用户环境中,权限管理面临更多挑战。如何平衡不同角色和部门对数据的访问需求,同时确保系统的安全性,是一个复杂的问题。这要求我们制定合理的权限策略、选择合适的权限管理工具,并持续进行权限审计与监控。

# 2. 扫码器访问权限的理论与实践

在信息技术快速发展的今天,扫码器作为数据输入的重要工具,在各种场合被广泛应用。然而,随着使用场景的多样化和用户群体的扩大,扫码器访问权限管理成为了企业IT安全不可或缺的一部分。本章将深入探讨用户权限管理的理论基础、扫描器权限控制机制以及如何实现扫码器权限管理。

## 2.1 用户权限管理的理论基础

### 2.1.1 权限管理的定义和重要性

权限管理是一种确保信息资产安全的技术,它规定谁在何时、何地、如何对信息资源进行访问、修改和使用。在IT系统中,权限管理通常与用户身份和角色紧密相关。权限管理的核心在于最小权限原则,即用户仅被授予完成任务所必需的最小权限集合。

权限管理的重要性体现在以下几个方面:

1. **保护数据安全**:防止未授权用户访问敏感数据。

2. **符合法规要求**:确保企业遵守数据保护相关法律和行业标准。

3. **减少管理复杂性**:通过合理分配权限,降低管理负担。

4. **提高系统可用性**:确保正确的人在正确的时间获得正确的资源。

### 2.1.2 多用户环境下的权限挑战

在多用户环境中,权限管理面临诸多挑战:

1. **不同角色的权限需求差异**:不同职位的员工对于资源的访问权限需求不一。

2. **动态权限变更**:员工职责变化时,其权限需要及时更新。

3. **审计与合规性**:需要记录权限变更历史,以满足审计需求。

4. **权限管理的集中化与分散化**:在集中管理和分散管理之间取得平衡,既保证灵活性也保证安全性。

## 2.2 扫描器权限控制机制

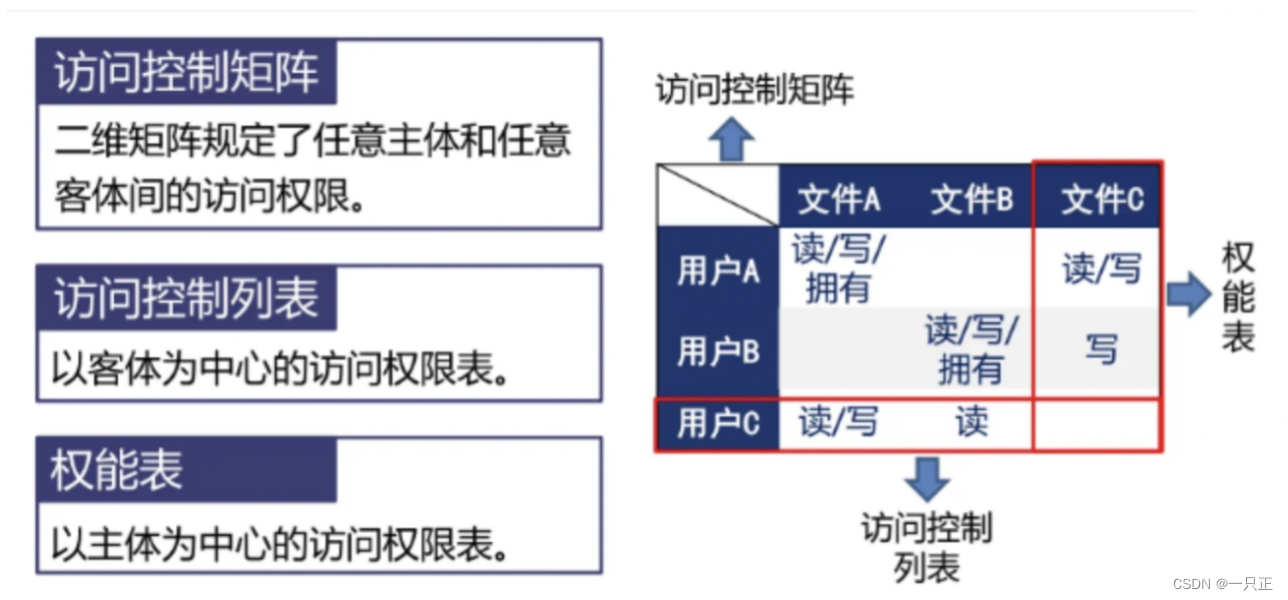

### 2.2.1 基于角色的访问控制(RBAC)

基于角色的访问控制是一种通过角色分配权限的管理方式。在这种模型中,系统管理员将权限分配给特定的角色,然后将角色分配给用户。这有助于简化权限管理,因为管理员只需要管理角色而非单个用户。

### 2.2.2 基于属性的访问控制(ABAC)

基于属性的访问控制(ABAC)是一种更为灵活的权限模型,它基于用户、资源、环境等因素的属性来进行访问决策。这种模型具有高度的灵活性和可扩展性,适用于复杂的权限管理场景。

### 2.2.3 条件访问控制策略

条件访问控制是一种将访问控制决策基于某些预定义的条件(如时间、地点、设备状态等)的策略。这种策略允许系统管理员设置复杂的规则来管理访问权限。

## 2.3 实现扫码器权限管理

### 2.3.1 身份验证方法

为了实施有效的权限管理,必须首先实现一个强大的身份验证机制。身份验证通常包括密码、令牌、生物识别等方式。对于扫码器,可能还会涉及到设备级别的身份验证。

### 2.3.2 权限分配策略

权限分配策略需要清晰地定义不同用户、角色或属性可以访问的资源。这些策略应定期审核和更新,以反映组织结构的变化。

### 2.3.3 权限审计和监控

权限审计是检查权限分配是否合理、是否存在潜在风险的过程。而权限监控则侧重于实时跟踪和记录权限使用情况,以便于异常行为的及时发现

0

0