【C++内存泄漏检测】:使用工具与技巧深入定位问题

发布时间: 2024-11-15 16:08:20 阅读量: 7 订阅数: 7

# 1. C++内存泄漏概述

内存泄漏是C++程序中一个常见的问题,指的是程序在分配内存后,未能及时释放不再使用的内存,导致可用内存资源逐渐耗尽。随着程序运行时间的增长,内存泄漏的问题会逐步累积,影响程序性能,甚至导致系统崩溃。因此,深入理解内存泄漏的原因、检测方法和预防策略是每个C++开发人员必须掌握的技能。本章将带你进入C++内存泄漏的世界,从其定义到影响,为后续深入探讨内存管理及检测工具打下坚实的基础。

# 2. C++内存管理基础

## 2.1 内存分配与释放

### 2.1.1 new/delete运算符

C++ 程序员使用 `new` 运算符来分配内存,而使用 `delete` 运算符来释放内存。这些运算符操作的是动态内存,即在程序运行时分配的内存。当使用 `new` 分配内存时,内存会从堆(heap)上分配,并返回指向这块内存的指针。使用完毕后,程序员负责调用 `delete` 来释放内存,防止内存泄漏。

```cpp

int *p = new int(10); // 分配内存并初始化为10

delete p; // 释放内存

```

使用 `new` 和 `delete` 时需要注意,必须成对出现。如果使用了 `new` 但忘记 `delete`,就会造成内存泄漏。此外,`new` 还能用来分配对象,此时会调用对象的构造函数。

```cpp

MyClass *obj = new MyClass(); // 创建一个MyClass实例

delete obj; // 调用析构函数,然后释放内存

```

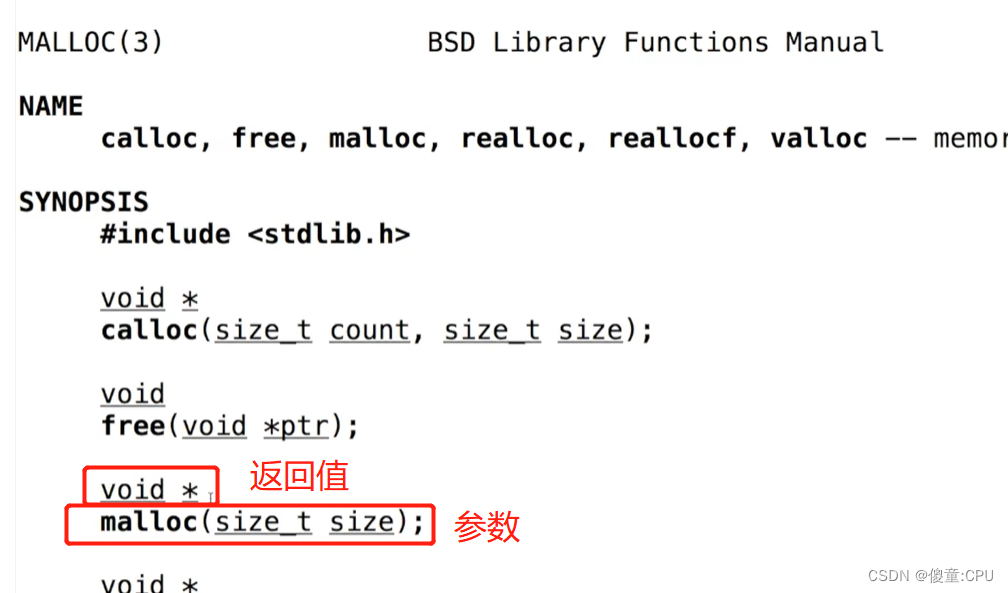

### 2.1.2 malloc/free函数

C 程序员经常使用 `malloc` 和 `free` 函数来分配和释放内存。`malloc` 函数从堆上分配指定字节大小的内存块,并返回一个指向该内存块的无类型指针。`free` 函数用于释放之前用 `malloc` 分配的内存。

```c

int *p = (int*)malloc(sizeof(int) * size); // 分配一个int数组

free(p); // 释放内存

```

在 C++ 中,`new` 和 `delete` 提供了比 `malloc` 和 `free` 更多的功能,包括内存分配失败时的异常处理和构造函数/析构函数的调用。因此,当分配自定义对象时,推荐使用 `new` 和 `delete`。

## 2.2 智能指针的内存管理

### 2.2.1 shared_ptr和unique_ptr

为了避免手动管理内存,C++11 引入了智能指针的概念。智能指针能够自动管理资源的生命周期,确保资源在适当的时候被释放。其中 `std::shared_ptr` 是一种允许多个指针共享同一对象所有权的智能指针。当最后一个 `shared_ptr` 被销毁时,对象也会被自动释放。

```cpp

std::shared_ptr<int> sp1 = std::make_shared<int>(10); // 创建一个shared_ptr管理int对象

std::shared_ptr<int> sp2 = sp1; // sp1和sp2共享对象的所有权

```

`std::unique_ptr` 则是一种独占对象所有权的智能指针,确保同一时间只有一个指针指向对象。当 `unique_ptr` 被销毁或重置时,它所指向的对象也会被释放。

```cpp

std::unique_ptr<int> up = std::make_unique<int>(20); // 创建一个unique_ptr管理int对象

```

### 2.2.2 weak_ptr的使用

`std::weak_ptr` 是一种不拥有对象的智能指针。它被用来解决 `shared_ptr` 之间的循环引用问题。`weak_ptr` 可以绑定到一个 `shared_ptr`,但不会增加引用计数,因此不会阻止 `shared_ptr` 的销毁。这使得 `weak_ptr` 可以观察 `shared_ptr` 管理的对象,但它不会阻止这个对象被删除。

```cpp

std::shared_ptr<int> sp = std::make_shared<int>(30);

std::weak_ptr<int> wp = sp; // 创建一个weak_ptr观察shared_ptr对象

sp.reset(); // 重置shared_ptr,它将释放对象

if (wp.expired()) {

// wp指向的对象已经被释放

}

```

## 2.3 内存泄漏的典型场景

### 2.3.1 循环引用问题

循环引用是内存泄漏的常见原因之一。当两个或多个对象相互引用,并且通过智能指针管理时,如果没有适当的机制来打破这种引用环,这些对象就会永远保持在内存中,即使程序不再需要它们。

```cpp

#include <memory>

class Node {

public:

std::shared_ptr<Node> next;

// ...

};

int main() {

auto sp1 = std::make_shared<Node>();

auto sp2 = std::make_shared<Node>();

sp1->next = sp2;

sp2->next = sp1; // 循环引用

// sp1和sp2不会被销毁,内存泄漏发生

}

```

解决循环引用通常需要对设计进行重构,或者使用 `weak_ptr` 来打破引用环。

### 2.3.2 非托管资源泄漏

C++ 中的非托管资源,比如文件句柄、网络连接、数据库连接等,这些资源不会被智能指针自动管理,因此程序员必须显式地释放这些资源。如果程序员忘记释放这些资源,就会导致资源泄漏。

```cpp

FILE *fp = fopen("example.txt", "r");

if (fp == nullptr) {

// 处理错误

}

// ... 使用文件 ...

fclose(fp); // 必须手动关闭文件以释放资源

```

为了避免这种类型的资源泄漏,可以使用资源获取即初始化(RAII)惯用法,通过创建一个封装了资源释放逻辑的类,利用其构造函数和析构函数来自动管理资源。

```cpp

#include <iostream>

#include <fstream>

class File {

private:

std::fstream file;

public:

explicit File(const std::string &filename) : file(filename, std::ios::in | std::ios::out | std::ios::binary) {

if (!file.is_open()) {

std::cerr << "无法打开文件!" << std::endl;

}

}

~File() {

file.close();

}

// 文件操作函数...

};

int main() {

{

File file("example.txt");

// 使用file进行文件操作...

} // file析构,自动关闭文件

}

```

这种管理非托管资源的方式确保了即使在发生异常的情况下,资源也能被正确释放。

# 3. 内存泄漏检测工具的使用

内存泄漏是软件开发中常见的问题,它导致系统资源逐渐耗尽,影响程序的稳定性和性能。为了有效地识别和解决内存泄漏问题,内存泄漏检测工具变得至关重要。这些工具可以分为静态代码分析工具、运行时内存检测工具和集成开发环境(IDE)中的内存分析器三大类。本章将详细介绍这些工具的使用方法,并提供实际的使用案例和比较分析。

## 3.1 静态代码分析工具

静态代码分析工具在不实际运行程序的情况下,通过分析源代码来检测潜在的错误,包括内存泄漏。这类工具通常集成在IDE中或可作为独立应用程序运行。

### 3.1.1 Clang Static Analyzer

Clang Static Analyzer是基于LLVM编译器基础设施的静态分析工具,专门用于检测C/C++语言的代码。它提供了丰富的检查规则来帮助开发者识别代码中的各种问题,包括内存泄漏。

#### 使用Clang Static Analyzer的步骤:

1. **安装Clang**:Clang是Clang Static Analyzer的基础,可以通过包管理器安装,例如在Ubuntu系统中使用`apt-get install clang`。

2. **运行分析器**:使用Clang的`scan-build`工具来编译项目,例如:

```bash

scan-build clang++ -o my_program my_program.cpp

```

3. **阅读报告**:分析完成后,`scan-build`会输出分析报告,详细指出代码中潜在的问题。报告中包括源代码位置、潜在问题描述以及相关规则。

4. **理解分析结果**:开发者需要理解每个问题的背景和可能的影响,然后对代码进行相应的修改。

#### Clang Static Analyzer的示例代码和分析:

```cpp

#include <iostream>

void foo() {

int* x = new int;

// 删除操作被遗忘,可能导致内存泄漏

}

int main() {

foo();

return 0;

}

```

通过分析上述代码,Cla

0

0